PClock4 Ransomware

PClock SysGop Ransomware

(шифровальщик-вымогатель)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Как удалить? Как расшифровать? Как вернуть данные?

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей якобы с помощью RSA-2048, а затем требует выкуп в 0,6 - 1,6 биткоинов, чтобы вернуть файлы. Сумма может различаться. На уплату выкупа даётся 5 суток (120 часов) под таймер. Вымогатели называют его CryptoLocker, запугивая пострадавших громким названием, а может быть даже позаимствовали у него часть кода.

© Генеалогия: WinMav (2015 г.) > PClock, PClock2 > PClock3 (SuppTeam) > PClock4 (SysGop)

К зашифрованным файлам никакое расширение не добавляется. Имена файлов и их расширения также не изменяются.

Активность этого криптовымогателя пришлась на декабрь 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

Your files are locked !.txt и пр. с 2-3-4-5 знаками "!"

Содержание записки о выкупе:

Support e-mail: sysgop01@india.com sysgop02@india.com

Your personal files encryption produced on this computer: photos, videos, documents, etc.

Encryption was produced using a unique public key RSA-2048 generated for this computer.

To decrypt files you need to obtain the private key.

The single copy of the private key, which will allow to decrypt the files,

located on a secret server on the Internet; the server will destroy the key after 120 hours.

After that nobody and never will be able to restore files.

To obtain the private key for this computer, you need pay 0.9 Bitcoin (~741 USD)

---

Your Bitcoin address:

1ApV1YVGTEAWosdV3Wk8yaXaUooPpNg525

You must send 0.9 Bitcoin to the specified address and report it to e-mail customer support.

In the letter must specify your Bitcoin address to which the payment was made.

---

The most convenient tool for buying Bitcoins in our opinion is the site:

xxxs://localbitcoins.com/

There you can buy Bitcoins in your country in any way you like, including electronic payment systems,

credit and debit cards, money orders, and others.

Instructions for purchasing Bitcoins on account localbitcoins.com read here:

xxxs://localbitcoins.com/guides/how-to-buy-bitcoins

Video tutorial detailing on buying Bitcoins using the site localbitcoins.com here:

xxx://www.youtube.com/watch?v=hroPcR-0zSI

How to withdraw Bitcoins from account localbitcoins.com to our bitcoin wallet:

xxxs://localbitcoins.com/faq#howto_buy

Also you can use to buy Bitcoins these sites:

xxxs://www.bitstamp.net/ - Big BTC exchanger

xxxs://www.coinbase.com/ - Other big BTC exchanger

xxxs://www.moneypakforbitcoins.us/ - Buy BTC via Green Dot MoneyPak

xxxs://btcdirect.eu/ - Best for Europe

xxxs://coincafe.com/ - Recommended for fast, many payment methods

xxxs://bittylicious.com/ - Good service for Europe and World

xxxs://www.247exchange.com/ - Other exchanger

Перевод записки на русский язык:

Поддержка email: sysgop01@india.com sysgop02@india.com

Ваши личные файлы, подвергнутые шифрованию на этом компьютере: фото, видео, документы и т.д.

Шифрование было произведено с уникальным открытым ключом RSA-2048, созданным для этого компьютера.

Для расшифровки файлов вам нужно получить закрытый ключ.

Единственный экземпляр секретного ключа, который позволит расшифровать файлы, расположен на секретном сервере в сети Интернет; сервер уничтожит ключ после 120 часов.

После этого никто и никогда не сможет восстановить файлы.

Для получения секретного ключа для этого компьютера, вам нужно заплатить 0,9 Bitcoin (~ 741 USD)

---

Ваш Bitcoin адрес:

1ApV1YVGTEAWosdV3Wk8yaXaUooPpNg525

Вы должны послать 0,9 Bitcoin по указанному адресу и сообщить это на email поддержки клиентов.

В письме необходимо указать свой Bitcoin-адрес, с которого был сделан платеж.

---

Самый удобный инструмент для покупки Bitcoins на наш взгляд это сайт:

xxxs://localbitcoins.com/

Там вы можете купить биткоины в вашей стране, любом способом, каким захотите, в том числе электронными платежными системами, кредитными и дебетовыми картами, денежными переводами и пр.

Инструкции по покупке Bitcoins по счету localbitcoins.com читайте здесь:

xxxs://localbitcoins.com/guides/how-to-buy-bitcoins: XXX сек

Видео-учебник подробно о покупке Bitcoins с помощью сайта localbitcoins.com здесь:

xxxs://www.youtube.com/watch? v = hroPcR-0zSI

Как вывести биткоины со счета localbitcoins.com на наш Bitcoin-кошелек:

xxxs://localbitcoins.com/faq#howto_buy

Также вы можете использовать, чтобы купить Bitcoins эти сайты:

xxxs:///www.bitstamp.net/ - большой BTC обменник

xxxs://www.coinbase.com/ - другой большой BTC обменник

xxxs://www.moneypakforbitcoins.us/ - купить BTC с помощью Green Dot MoneyPak

xxxs://btcdirect.eu/ - Лучше всего подходит для Европы

xxxs://coincafe.com/ - Рекомендуется для быстрой работы, много способов оплаты

xxxs://bittylicious.com/ - Хороший сервис для Европы и мира

xxxs://www.247exchange.com/ - другой обменник

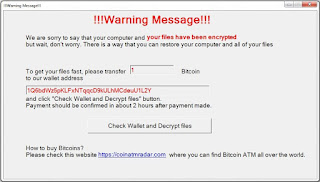

В роли информатора выступают также блокировщик экрана с несколькими окнами и скринлок, встающий обоями рабочего стола. Тексты немного отличаются: на экранах больше, чем в текстовой записке, на обоях меньше.

Распространяется с помощью email-спама и вредоносных вложений, например, тема письма может называться "PLEASE READ YOUR FAX T6931" (Пожалуйста, прочтите ваш факс...), а во вложении может быть архивированный файл с кричащим названием "Criminal case against you..." (Уголовное дело против вас...), которое буквально вынуждает пользователей немедленно открыть файл. В архиве находится WSF-файл. Когда пользователь открывает архив и запускает файл WSF, то JScript-функция начинает серию операций, скачивает и устанавливает троян-загрузчик Crimace, который подключается к интернет-серверу, загружает и запускает другие вредоносные программы, а в данном случае — PClock.

Также PClock может распространяться с помощью эксплойтов, фальшивых обновлений известный легитимных программ, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

._eml,

.000, .001, .002, .113, .123c, .123d, .123dx, .1ph, .2d, .2mg, .360, .3d, .3d2,

.3d4, .3da, .3dc, .3df, .3dl, .3dm, .3dmf, .3dmk, .3don, .3dp, .3dr, .3ds,

.3dt, .3dv, .3dw, .3dx, .3dxml, .3fr, .3g2, .3ga, .3gp, .3gp2, .3gpp, .3gpp2,

.3mm, .3p2, .4db, .4dd, .4dv, .4mp, .4th, .4ui, .60d, .6cm, .73b, .787, .7z,

.7z.001, .7z.002, .8cm, .8pbs, .8svx, .8xi, .9.png, .a, .a00, .a01, .a02, .a2c,

.a2m, .a3w, .a4m, .a4p, .a4w, .a52, .a5rpt, .a5w, .a65, .aa, .aa3, .aac, .aam,

.aao, .aax, .ab3, .abcd, .abdata, .abf, .abk, .abm, .abw, .abx, .aby, .ac3,

.ac5, .ac6, .accdb, .accde, .accdr, .acd-zip, .ace, .ar, .as2proj, .as3proj,

.as4, .asat, .asc, .ascii, .ascs, .asd, .ase, .ashprj, .ashx, .asm, .asnd,

.asp, .aspx, .asw, .at3, .ate, .ati, .atl, .atm, .atr, .atrac, .au, .au3, .aud,

.aup, .aut, .ava, .avchd, .avhd, .avi, .avp, .awb, .awd, .awdb, .awm, .aww,

.axx, .ay, .azf, .azs, .azw, .azw1, .azw3, .azw4, .azz, .b1, .b2a, .b3d, .b4s,

.b5i, .b64, .b6i, .ba, .bac, .bak, .bak~, .bak2, .bak3, .bakx, .band, .bap,

.bas, .bay, .bb, .bbc, .bbcd, .bcf, .bci, .bck, .bcl, .bcm, .bdb, .bdf, .bean,

.bet, .bfa, .bfc, .bfx, .bgt, .bh, .bho, .bhx, .bib, .bidule, .bik, .bim, .bix,

.bk1, .bkc, .bkf, .bkk, .bkp, .bks, .bld, .c, .cawr, .cbl, .cbp, .cbr, .cbu,

.cbz, .cc, .cca, .ccb, .ccd, .ccf, .cch, .ccr, .ccs, .cct, .cd, .cd2, .cd5,

.cdb, .cdd, .cdda, .cddx, .cdf, .cdg, .cdi, .cdm, .cdmm, .cdmt, .cdmtz, .cdmz,

.cdo, .cdpx, .cdpz, .cdr, .cdt, .cdw, .cdz, .ce, .ceb, .cedprj, .cef, .cel,

.celtx, .cf2, .cfa, .cff, .cfs, .cg, .cg3, .cga, .cgm, .cgp, .ch3, .chef, .chg,

.chml, .chn, .cib, .cif, .cil, .cimg, .cin, .cit, .ck9, .ckd, .ckf, .ckp, .ckt,

.cl2, .cl2arc, .cl2doc, .cl2lyt, .cl2tpl, .cl4, .cl5, .class, .clb, .clg, .clk,

.cls, .clx, .cm10, .cmap, .cmbl, .cmf, .cmmp, .cmod, .cmx, .cmz, .cna, .cnd,

.cng, .cnm, .cnv, .cob, .dbpro, .dbproj, .dbr, .dbs, .dbt, .dbv, .dbx, .dc,

.dc2, .dc3, .dc4, .dca, .dcb, .dcd, .dce, .dcf, .dcm, .dco, .dcpf, .dct, .dcx,

.dd, .ddl, .ddrw, .dds, .ddt, .ded, .deproj, .des, .design, .det, .dev, .dex,

.df1, .df2, .dfc, .dff, .dfg, .dfk, .dfproj, .dfs, .dft, .dfx, .dgb, .dgc,

.dgk, .dgn, .dgs, .dib, .dicom, .dif, .dig, .dim, .dime, .dis, .divx, .djr,

.djv, .djvu, .dke, .dls, .dlv, .dlx, .dm, .dm3, .dmb, .dmf, .dmo, .dmr, .dms,

.dmsa, .dw, .dwa, .dwd, .dwf, .dwfx, .dwg, .dwp, .dwz, .dx, .dxb, .dxf, .dxg,

.dxr, .dz,.e, .e01, .e4a, .e57, .eap, .ear, .ebk, .ecm, .ecp, .ecs, .eda,

.edat2, .edb, .ede, .edf, .edfx, .edg, .edge, .edk, .edn, .edq, .edrwx, .eds,

.edv, .efa, .efe, .efk, .efl, .efq, .efr, .efs, .efu, .efv, .efx, .egc, .egg,

.egp, .eio, .eip, .ekb, .el, .email, .emc, .eml, .emlx, .enc, .enex, .ep, .epf,

.epi, .epp, .eps, .epsf, .epub, .eql, .er1, .erf, .erl, .es2, .esb, .esf, .eui,

.evo, .evr, .evy, .ewb, .ewd, .ex, .exb, .exl, .exm, .exp, .exr, .exw, .eye,

.ezp, .f04, .f06, .f32, .f3d, .f4a, .f4p, .f4v, .f64, .f90, .fac, .face, .face,

.ftn, .ftw, .fwdn, .fx, .fxa, .fxcproj, .fxl, .fxm, .fxml, .fxs, .fz, .fza,

.fzf, .fzp, .fzz, .g3, .g721, .g723, .g726, .gal, .gan, .gb1, .gb2, .gbap,

.gbas, .gbi, .gbk, .gbs, .gca, .gcd, .gcdp, .gcw, .gcx, .gdf, .gdrive, .gds,

.ged, .gem, .gen, .geo, .gexf, .gfar, .gfb, .gfe, .gfp, .gho, .ghs, .gi, .gig,

.gih, .gkh, .gl, .gla, .glade, .glb, .gld, .glox, .gls, .gm, .gm6, .gm81, .gmd,

.gmk, .gmspr, .gmx, .gmz, .gno, .gom, .gp3, .gp5, .gpd, .gpf, .gpg, .gpj, .gpp,

.gpr, .gra, .grade, .grasp, .grf, .grn, .gro, .grob, .groove, .groovy, .grr,

.gry, .gs3, .gsd, .gsm, .gsproj, .gszip, .gtar, .gtp, .gts, .iff, .iges, .igs,

.igx, .iiq, .ilbm, .ildoc, .ima, .imd, .imf, .img, .imj, .imz, .incd, .inct,

.incx, .ind, .indb, .indd, .inds, .ink, .inl, .inm, .ino, .int, .ipd, .ipf,

.ipj, .ipk, .ipn, .ipt, .ipx, .ircp, .irf, .irock, .irp, .irx, .ish, .ish2,

.ish3, .isma, .ismv, .iso, .isoz, .isz, .iv, .iv2i, .iva, .ive, .ivf, .ivr,

.iw, .iwxdata, .iwz, .ix2, .ixa, .ixb, .ize, .izz, .izzy, .j, .j2c, .j2k, .j3o,

.jac, .jam, .jar.pack, .jas, .jav, .java, .jb2, .jbc, .jbig, .jbig2, .jbk,

.jbmp, .jclic, .jcp, .jed, .jfif, .jfsl, .jic, .jif, .jiff, .jis, .jng, .jo,

.jo-7z, .job, .joe, .jp1, .jp2, .jpc, .jpe, .jpe, .l, .lzh, .lzma, .lzo, .lzx,

.m, .m12, .m15, .m1a, .m1pg, .m1v, .m21, .m2a, .m2t, .m2ts, .m2v, .m3, .m4a,

.m4b, .m4e, .m4p, .m4r, .m4v, .m75, .ma, .ma1, .mag, .magik, .mani, .mars,

.mart, .mat, .mav, .maw, .max, .maxc, .mb, .mbb, .mbd, .mbf, .mbk, .mbm, .mbw,

.mc2, .mcd, .mcdx, .mcf, .mcp, .mcrp, .mcs, .mcsp, .mcsx, .mcxe, .md, .md0,

.md1, .md2, .md8, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mdinfo, .mdl,

.mdx, .mdzip, .med, .mef, .meo, .mer, .mesh, .mfa, .mfp, .mga, .mgcb, .mgf,

.mgmt, .mgmx, .mgs, .mgtx, .mic, .mid, .midi, .mig, .mim, .mime, .min, .mip,

.mix, .mj2, .mjp, .mjpg, .mk3d, .mka, .mkv, .mve, .mvex, .mvp, .mvy, .mwb,

.mws, .mwx, .mx, .mx3, .mx4, .mx5, .mxf, .mxs, .mxv, .myd, .myl, .mys, .mzp,

.na2, .nap, .nb, .nb7, .nba, .nbak, .nbc, .nbd, .nbf, .nbp, .nbs, .nbu, .nc,

.ncd, .nco, .ncor, .ncorx, .ncr, .nct, .nef, .neko, .neo, .neu, .nfb, .nfc,

.nff, .nfi, .ngc, .ngd, .nim, .njx, .nmp, .nmsv, .nni, .nnp, .npf, .npp, .npr,

.nps, .nqc, .nrbak, .nrg, .nri, .nrt, .nrw, .nsa, .nsv, .ntf, .nut, .nuv, .nvc,

.nvf, .nvram, .nwbak, .nwc, .nwctxt, .nwd, .nwf, .nxc, .nzb, .oab, .oar, .obd,

.obk, .occ, .oci, .ocr, .odb, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt,

.oeb, .ofc, .off, .ofr, .oga, .p, .pef, .pem, .pep, .pex, .pez, .pf, .pfc,

.pfd, .pfi, .pfl, .pfv, .pfx, .pgd, .pgf, .pgi, .pgm, .pgp, .pgpf, .pgx, .phb,

.phj, .phl, .photoshow, .php, .php3, .php4, .php5, .phtm, .phtml, .pi1, .pi2,

.pi3, .pi4, .pi5, .pi6, .pic, .picnc, .pict, .pigs, .pika, .pim, .pis, .pit,

.pix, .piz, .pjpeg, .pjpg, .pjx, .pkey, .pkg, .pl1, .pl2, .pla, .pln, .plproj,

.plt, .ply, .pm3, .pm4, .pm5, .pm6, .pmatrix, .pmd, .pmf, .pmg, .pmlz, .pmm,

.pmo, .pna, .pni, .pnm, .pnproj, .pnpt, .pnt, .pntg, .pobi, .pobj, .pod, .pop,

.pov, .pp2, .pp4, .pp5, .ppc, .ppcx, .ppf, .ppj, .ppk, .ppm, .ppr, .pps, .ppsm,

.ppsx, .ppt, .qdt, .qel, .qic, .qif, .qml, .qpb, .qpf, .qpw, .qrp, .qsd, .qt,

.qti, .qtif, .qtm, .qtz, .quiz, .quox, .qvp, .qvw, .qx, .qxb, .qxd, .qxf, .qxp,

.r, .r0, .r00, .r01, .r02, .r03, .r1, .r2, .r21, .r30, .r3d, .ra, .rad, .raf,

.ral, .ram, .rar, .rar5, .ras, .ratdvd, .raw, .rax, .ray, .rb, .rbc, .rbf,

.rbp, .rbw, .rcd, .rcl, .rcx, .rcy, .rdb, .rdi, .rdl, .rdlx, .rds, .rdx, .rec,

.record, .rev, .rex, .rfp, .rgb, .rgf, .rgmb, .s, .sat, .sb, .sb2, .sbb, .sbd,

.sbg, .sbk, .sbp, .sbs, .sbu, .sbw, .scad, .scg, .sci, .scm, .scn, .sco, .scp,

.sct, .scu, .scv, .scw, .scx, .scz, .sd, .sd2, .sd2f, .sda, .sdb, .sdc, .sdd,

.sdf, .sdg, .sdii, .sdm, .sdo, .sdoc, .sdr, .sds, .sdsk, .sdv, .sdw, .sdx,

.sdz, .sec, .sedprj, .sef, .seg, .sep, .ser, .sesx, .sf, .sfc, .sfera, .sff,

.sfpack, .sfs, .sfvidcap, .sfw, .sfx, .sgi, .sgml, .sgn, .sgp, .sgz, .sh3d,

.sh3f, .shg, .shn, .show, .shp, .sht, .shtm, .shtml, .shw, .shy, .si, .sid,

.sig, .sim, .sit, .sitx, .siv, .sk1, .sk2, .skb, .skc, .skf, .skl, .skm, .skp,

.skr, .skv, .sl, .sla, .sla.gz, .slb, .sxi, .sxw, .syn, .syw, .t, .t01, .t02,

.t03, .t04, .t05, .t06, .t07, .t08, .t09, .t10, .t11, .t12, .t13, .t2ks, .t2kt,

.t3001, .t3d, .t64, .taac, .tab, .tak, .tao, .tar.gz, .tar.gz2, .tar.lzma,

.tar.xz, .tax08, .tax09, .tax10, .tax11, .tax12, .tax13, .taz, .tbk, .tbp,

.tbz2, .tc, .tcc, .tcr, .tcw, .tcx, .td0, .tda3mt, .tdb, .tddd, .tex, .text,

.tg, .tg4, .tga, .tgd, .tgo, .thl, .thm, .thp, .thx, .tib, .tif, .tiff, .tivo,

.tjp, .tk3, .tl5, .tlb, .tlg, .tlh, .tli, .tlp, .tlz, .tm, .tm2, .tm8, .tmb,

.tmb, .tmc, .tmd, .tme, .tmv, .tn1, .tn2, .tn3, .tne, .tnef, .tny, .toast,

.toc, .tod, .top, .topc, .topprj, .vd, .vfw, .vhd, .vhdx, .vic, .vid, .video,

.viewlet, .viff, .vis, .viv, .vivo, .vix, .vlab, .vle, .vlg, .vlp, .vlt, .vmdk,

.vml, .vmo, .vmsd, .vmsn, .vmss, .vna, .vnt, .vob, .voc, .voi, .vox, .voxal,

.voxb, .vp, .vp3, .vp6, .vp7, .vpd, .vpe, .vpj, .vpm, .vpp, .vpw, .vqf, .vrf,

.vrl, .vrml, .vs4, .vsd, .vsdm, .vsdx, .vse, .vsh, .vsmproj, .vsp, .vsq, .vst,

.vstm, .vstx, .vtx, .vud, .vue, .vvd, .vw, .vyf, .w, .w02, .w3d, .w64, .wb1,

.wb2, .wb3, .wbb, .wbc, .wbd, .wbk, .wbs, .wcat, .wcm, .wcp, .wdb, .wdf, .wdp,

.web, .webm, .webp, .wem, .wgp, .wgs, .wi, .wic, .wlmp, .wlp, .wma, .wmga,

.wmmp, .wmp, .wmt, .wmv, .xz, .y, .y4m, .yab, .yaodl, .ybk, .ydl, .ygf, .yka,

.ym, .yml, .yml2, .ync, .yog, .ypr, .yuv, .yz, .yz1, .z3d, .zab, .zabw, .zap,

.zdp, .zfx, .zgm, .zi, .zif, .zip, .zipx, .zix, .zl, .zm1, .zm2, .zm3, .zmv, .zoo,

.zpi, .zps, .zvr, .zw, .zz (1344 расширения без повторов).

Должно быть 2630 типов файлов, это документы MS Office, OpenOffice, PDF, базы данных, фотографии, музыка, видео, образы дисков, файлы бэкапов, общие сетевые папки и пр.

Файлы и папки, связанные с этим Ransomware:

Your files are locked !.txt - записка о выкупе

Your files are locked !!.txt - записка о выкупе

Your files are locked !!!.txt - записка о выкупе

Your files are locked !!!!.txt - записка о выкупе

Your files are locked !!!!.txt - записка о выкупе

sysgop.exe - исполняемый файл

DSS - специальный файл

en_files.txt и en_gfiles.txt - списки зашифрованных файлов

wp.jp - файл обоев

<random>.tmp

tmp.vbs

System.dll

sphygmus.dll

Pushstart.LcGA

и другие.

Расположения:

%Desktop%\Your files are locked !.txt - записка о выкупе

%Desktop%\Your files are locked !!.txt - записка о выкупе

%Desktop%\Your files are locked !!!.txt - записка о выкупе

%Desktop%\Your files are locked !!!!.txt - записка о выкупе

%Desktop%\Your files are locked !!!!.txt - записка о выкупе

%APPDATA%\Microsoft\Crypto\sysgop.exe

%AppData%\Microsoft\Crypto\RSA\ - новый файл в папке

%ProgramData%\Microsoft\Crypto\RSA\ - новый файл в папке

%Users%\PSPUBWS\AppData\Roaming\Microsoft\Crypto\sysgop.exe

%Users%\lSD42Db\AppData\Local\Temp\nsw4B15.tmp

%Users%\lSD42Db\AppData\Local\Temp\nsw4B15.tmp\System.dll

%TEMP%\sphygmus.dll

%TEMP%\Pushstart.LcGA

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

www.pap-agro.eu

www.networkproje.com

india.com

specmacenter.com

www.diagservicepro.fr

xxxx://nsis.sf.net/nsis_error

xxxx://blockchain.info/q/24hrprice

xxxx://blockchain.info/q/getreceivedbyaddress/

mobilamythos.ro

sysgop01@india.com

sysgop02@india.com

хттп://blockchain.info

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Deepviz анализ >>

Степень распространённости: перспективно высокая.

Подробные сведения собираются регулярно.

Обновление от 12-20 апреля 2017:

Записка: Your files are locked !!!!.txt

Сумма выкупа: 0.25 BTC

Email: sp02@protonmail.com support01@t.pl

В папке пользователя создается файл типа cl_data_#.bak

Например, cl_data_1EsGwswLER4iw9vVJUEte9LT6M8Q6txj6q.bak

Где # или 1EsGwswLER4iw9vVJUEte9LT6M8Q6txj6q — это биткоин-адрес для оплаты выкупа.

Верхняя часть текста текстовой записки о выкупе:

Your personal files encryption produced on this computer: photos, videos, documents, etc.

Encryption was produced using a unique public key RSA-2048 generated for this computer.

To decrypt files you need to obtain the private key.

If your time is up, or you or your antivirus deleted CryptoLocker from your computer,

and you do not see CryptoLocker window - the latest copy of the key remains our support.

To obtain the private key for this computer, you need pay 0.25 Bitcoin (~305 USD)

Your Bitcoin address:

1EsGwswLER4iw9vVJUEte9LT6M8Q6txj6q

You must send 0.25 Bitcoin to the specified address and report it to e-mail customer support.

In the letter title you must specify your Bitcoin address to which the payment was made.

Support e-mail: sp02@protonmail.com support01@t.pl

Please do not contact customer support with the request to get the key for free.

Such messages will be marked as spam and decryption in the future will be impossible.

Thank you for understanding.

Скриншоты записки и экрана блокировки:

Read to links: Topic on BC ID Ransomware (ID as PClock Updated) Write-up *

Thanks: BleepingComputer Michael Gillespie Thyrex

© Amigo-A (Andrew Ivanov): All blog articles.