KillDisk Ransomware

(шифровальщик-вымогатель)

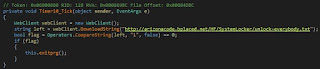

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в 222 биткоина (более $200000) в обмен на ключ дешифрования. Каждый файл шифруется со своим собственным AES-ключом, а затем AES-ключ шифруется с помощью открытого ключа RSA-1028. Название оригинальное. Разработка: TeleBots (Sandworm). Фальш-имя: Update center, Microsoft Update center.

Для связи с операторами используется протокол Telegram. Пострадавший должен связаться с TeleBots по email, заплатить выкуп и получить закрытый RSA-ключ для расшифровки файлов. Компонент KillDisk Malware используется для операций с файлами, чтобы повредить загрузку системы.

© Генеалогия: KillDisk Malware + encryption > KillDisk Ransomware

К зашифрованным файлам никакое расширение не добавляется.

Активность этого криптовымогателя пришлась на ноябрь-декабрь 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

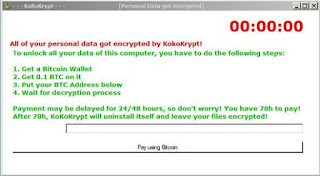

Запиской с требованием выкупа выступает скринлок с надписью, встающий обоями рабочего стола.

Содержание записки о выкупе:

We are so sorry, but the encryption of your data has been successfully completed, so you can lose your data or pay 222 btc to 1Q94RXqr5WzyNh9Jn3YLDGeBoJhxJBigcF with blockchain.info

contact e-mail:vuyrk568gou@lelantos.org

Перевод записки на русский язык:

Нам очень жаль, но шифрование ваших данных было успешно завершено, так что вы можете потерять свои данные или заплатить 222 BTC на 1Q94RXqr5WzyNh9Jn3YLDGeBoJhxJBigcF с blockchain.info

Контактный email-адрес: vuyrk568gou@lelantos.org

Распространяется или может распространяться с помощью email-спама и вредоносных вложений (под видом документов MS Office), эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, общие сетевые папки и пр.

Файлы, связанные с этим Ransomware:

<random>.exe

pay.jpg

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

vuyrk568gou@lelantos.org

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

Malwr анализ >>

Этот шифровальщик-вымогатель главным образом ориентирован на промышленные предприятия. До этого модифицированный KillDisk Malware, еще без функционала шифрования, был замечен в атаках на украинские банки. Модифицированный вредонос использовал Windows GDI (Graphics Device Interface) и рисовал как визитную карточку картинку из Mr. Robot TV, используемую хакерской группой FSociety, а также известную нашим читателям-старожилам по ряду других Ransomware, описанных в этом блоге.

Подробные сведения собираются регулярно.

Read to links: Write-up Write-up * *

Thanks: Phil Neray (CyberX) Catalin Cimpanu * *

© Amigo-A (Andrew Ivanov): All blog articles.