Globe3 Ransomware

(шифровальщик-вымогатель)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256+RSA, а затем требует выкуп в 3 биткоина, чтобы вернуть файлы. Название оригинальное.

© Генеалогия: Globe (Purge) > Globe-2 > Globe-3 >> Amnesia > Scarab > Scarab Family

Изображение является логотипом статьи

К зашифрованным файлам на момент публикации этой статьи чаще всего добавляются расширения:

.decrypt2017

.hnumkhotep

.badnews

.globe

и другие

Позже добавляемых расширений может стать больше, как это было с предыдущими версиями Globe-вымогателей. Любой новый вымогатель-злоумышленник может настроить это в используемом им крипто-строителе Globe. Будем по возможности новые расширения и записки включать в обновления.

Различие от двух предыдущих версиях Globe находится на уровне операций шифрования. Первый вариант Globe использовал алгоритм Blowfish для шифрования файлов. В Globe2 использовались RC4 и RC4 + XOR. Теперь же Globe3 использует AES-256, мощный алгоритм симметричного шифрования.

Globe3 переименовывает файлы по схеме <base64>.happydayzz`и шифрует у них только 64 Кб, как и все другие варианты Globe.

Активность этого криптовымогателя пришлась на декабрь 2016 г. Ориентирован на англоязычных пользователей, но в записке о выкупе есть русские слова, впрочем и это не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

How To Recover Encrypted Files.hta

Содержание записки о выкупе:

Your files are encrypted!

Your personal ID

*****

Your documents, photos, databases, save games and other important data has been encrypted.

Data recovery is required interpreter.

To get the interpreter should pay its costs: 3 Bitcoin (3 BTC).

Cash must be translated into Bitcoin-purse: 18XXV***

If you have no Bitcoin

Create a wallet Bitcoin: xxxxs://blockchain.info/ru/wallet/new

Get cryptocurrency Bitcoin:

xxxxs://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard, QIWI Visa Wallet и другие.)

xxxxs://ru.bitcoin.it/wiki/Приобретение_биткоинов (instruction for beginners)

Send 3 BTC bitcoin address 18XXV***

After the payment, send an e-mail address decrypt2017@india.com. In a letter to indicate your personal identifier.

In a response letter you will receive a program to decrypt.

After start-interpreter program, all your files will be restored.

Attention!

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders are not compatible with other users of your data, because each user's unique encryption key

Перевод записки на русский язык:

Ваши файлы зашифрованы!

Ваш персональный ID

*****

Ваши документы, фото, базы данных, сейвы игр и другие важные данные зашифрованы.

Для восстановления данных требуется интерпретатор.

Чтобы получить интерпретатор нужно оплатить эту сумму: 3 Bitcoin (BTC) 3.

Денежные средства должны быть переведены на Bitcoin-кошелек: 18XXV ***

Если у вас нет Bitcoin

Создание Bitcoin-кошелька: xxxxs://blockchain.info/ru/wallet/new

Получить криптовалюту Bitcoin:

xxxxs://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard, QIWI Visa Wallet и другие.)

xxxxs://ru.bitcoin.it/wiki/Приобретение_биткоинов (инструкция для начинающих)

Отправить 3 BTC на Bitcoin-адрес 18XXV ***

После оплаты, отправить email на адрес decrypt2017@india.com. В письме указать свой персональный идентификатор.

В ответном письме вы получите программу для расшифровки.

После запуска программы интерпретатора, все ваши файлы будут восстановлены.

Внимание!

Не пытайтесь удалить программу или запустить антивирусные инструменты

Попытки самодешифрования файлов приведут к потере ваших данных

Декодеры от других пользователей не вернут ваши данные, т.к. у каждого пользователя уникальный ключ шифрования

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Создаёт много процессов. Проверяет наличие в системе инструментов тестирования и мониторинга, используемых для отслеживания вредоносных действий. Прописывает исполняемый файл в Автозагрузку Windows.

После шифрования удаляет теневые копии файлов, точки восстановления и отключает исправление загрузки Windows командами:

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled No

Список файловых расширений, подвергающихся шифрованию:

.001, .1cd, .3d, .3d4, .3df8, .3dm, .3ds, .3fr, .3g2, .3ga, .3gp, .3gp2, .3mm, .3pr, .7z, .7zip, .8ba, .8bc, .8be, .8bf, .8bi8, .8bl, .8bs, .8bx, .8by, .8li, .a2c, .aa, .aa3, .aac, .aaf, .ab4, .abk, .abw, .ac2, .ac3, .accdb, .accde, .accdr, .accdt, .ace, .ach, .acr, .act, .adb, .ade, .adi, .adp, .adpb, .adr, .ads, .adt, .aep, .aepx, .aes, .aet, .afp, .agd1, .agdl, .ai, .aif, .aiff, .aim, .aip, .ais, .ait, .ak, .al, .allet, .amf, .amr, .amu, .amx, .amxx, .ans, .aoi, .ap, .ape, .api, .apj, .apk, .apnx, .arc, .arch00, .ari, .arj, .aro, .arr, .arw, .as, .as3, .asa, .asc, .ascx, .ase, .asf, .ashx, .asm, .asmx, .asp, .aspx, .asr, .asset, .asx, .automaticdestinations-ms, .avi, .avs, .awg, .azf, .azs, .azw, .azw1, .azw3, .azw4, .b2a, .back, .backup, .backupdb, .bad, .bak, .bank, .bar, .bay, .bc6, .bc7, .bck, .bcp, .bdb, .bdp, .bdr, .bfa, .bgt, .bi8, .bib, .bic, .big, .bik, .bin, .bkf, .bkp, .bkup, .blend, .blob, .blp, .bmc, .bmf, .bml, .bmp, .boc, .bp2, .bp3, .bpk, .bpl, .bpw, .brd, .bsa, .bsk, .bsp, .btoa, .bvd, .c, .cag, .cam, .camproj, .cap, .car, .cas, .cat, .cbf, .cbr, .cbz, .cc, .ccd, .ccf, .cch, .cd, .cdf, .cdi, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cef, .cer, .cert, .cfg, .cfp, .cfr, .cgf, .cgi, .cgm, .cgp, .chk, .chml, .cib, .class, .clr, .cls, .clx, .cmf, .cms, .cmt, .cnf, .cng, .cod, .col, .con, .conf, .config, .contact, .cp, .cpi, .cpio, .cpp, .cr2, .craw, .crd, .crt, .crw, .crwl, .crypt, .crypted, .cryptra, .cs, .csh, .csi, .csl, .cso, .csr, .css, .csv, .ctt, .cty, .cue, .cwf, .d3dbsp, .dac, .dal, .dap, .das, .dash, .dat, .database, .dayzprofile, .dazip, .db, .db_journal, .db0, .db3, .dba, .dbb, .dbf, .dbfv, .db-journal, .dbx, .dc2, .dc4, .dch, .dco, .dcp, .dcr, .dcs, .dcu, .ddc, .ddcx, .ddd, .ddoc, .ddrw, .dds, .default, .dem, .der, .des, .desc, .design, .desklink, .dev, .dex, .dfm, .dgc, .dic, .dif, .dii, .dim, .dime, .dip, .dir, .directory, .disc, .disk, .dit, .divx, .diz, .djv, .djvu, .dlc, .dmg, .dmp, .dng, .dob, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dox, .dpk, .dpl, .dpr, .drf, .drw, .dsk, .dsp, .dtd, .dvd, .dvi, .dvx, .dwg, .dxb, .dxe, .dxf, .dxg, .e4a, .edb, .efl, .efr, .efu, .efx, .eip, .elf, .emc, .emf, .eml, .enc, .enx, .epk, .eps, .epub, .eql, .erbsql, .erf, .err, .esf, .esm, .euc, .evo, .ex, .exe, .exf, .exif, .f90, .faq, .fcd, .fdb, .fdr, .fds, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flp, .flv, .flvv, .for, .forge, .fos, .fpenc, .fpk, .fpp, .fpx, .frm, .fsh, .fss, .fxg, .gam, .gdb, .gfe, .gfx, .gho, .gif, .gpg, .gray, .grey, .grf, .groups, .gry, .gthr, .gxk, .gz, .gzig, .gzip, .h, .h3m, .h4r, .hbk, .hbx, .hdd, .hex, .hkdb, .hkx, .hplg, .hpp, .hqx, .htm, .html, .htpasswd, .hvpl, .hwp, .ibank, .ibd, .ibz, .ico, .icxs, .idl, .idml, .idx, .ie5, .ie6, .ie7, .ie8, .ie9, .iff, .iif, .iiq, .img, .incpas, .indb, .indd, .indl, .indt, .ink, .inx, .ipa, .iso, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jac, .jar, .jav, .java, .jbc, .jc, .jfif, .jge, .jgz, .jif, .jiff, .jnt, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpw, .js, .json, .jsp, .just, .k25, .kc2, .kdb, .kdbx, .kdc, .kde, .key, .kf, .klq, .kmz, .kpdx, .kwd, .kwm, .laccdb, .lastlogin, .lay, .lay6, .layout, .lbf, .lbi, .lcd, .lcf, .lcn, .ldb, .ldf, .lgp, .lib, .lit, .litemod, .lngttarch2, .localstorage, .log, .lp2, .lpa, .lrf, .ltm, .ltr, .ltx, .lua, .lvivt, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .mag, .man, .map, .mapimail, .max, .mbox, .mbx, .mcd, .mcgame, .mcmeta, .mcrp, .md, .md0, .md1, .md2, .md3, .md5, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .meo, .mfw, .mic, .mid, .mim, .mime, .mip, .mjd, .mkv, .mlb, .mlx, .mm6, .mm7, .mm8, .mme, .mml, .mmw, .mny, .mobi, .mod, .moneywell, .mos, .mov, .movie, .moz, .mp1, .mp2, .mp3, .mp4, .mp4v, .mpa, .mpe, .mpeg, .mpg, .mpq, .mpqge, .mpv2, .mrw, .mrwref, .mse, .msg, .msi, .msp, .mts, .mui, .mxp, .myd, .myi, .nav, .ncd, .ncf, .nd, .ndd, .ndf, .nds, .nef, .nfo, .nk2, .nop, .now, .nrg, .nri, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .number, .nvram, .nwb, .nx1, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .oft, .oga, .ogg, .oil, .opd, .opf, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pack, .pages, .pak, .paq, .pas, .pat, .pbf, .pbk, .pbp, .pbs, .pcd, .pct, .pcv, .pdb, .pdc, .pdd, .pdf, .pef, .pem, .pfx, .php, .pkb, .pkey, .pkh, .pkpass, .pl, .plb, .plc, .pli, .plus_muhd, .pm, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppd, .ppf, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prc, .prel, .prf, .props, .prproj, .prt, .ps, .psa, .psafe3, .psd, .psk, .pspimage, .pst, .psw6, .ptx, .pub, .puz, .pwf, .pwi, .pwm, .pxp, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qel, .qic, .qif, .qpx, .qt, .qtq, .qtr, .r00, .r01, .r02, .r03, .r3d, .ra, .ra2, .raf, .ram, .rar, .rat, .raw, .rb, .rdb, .rdi, .re4, .res, .result, .rev, .rgn, .rgss3a, .rim, .rll, .rm, .rng, .rofl, .rpf, .rrt, .rsdf, .rsrc, .rsw, .rte, .rtf, .rts, .rtx, .rum, .run, .rv, .rvt, .rw2, .rwl, .rwz, .rzk, .rzx, .s3db, .sad, .saf, .safe, .sas7bdat, .sav, .save, .say, .sb, .sc2save, .sch, .scm, .scn, .scx, .sd0, .sd1, .sda, .sdb, .sdc, .sdf, .sdn, .sdo, .sds, .sdt, .search-ms, .sef, .sen, .ses, .sfs, .sfx, .sgz, .sh, .shar, .shr, .shw, .shy, .sid, .sidd, .sidn, .sie, .sis, .sldm, .sldx, .slk, .slm, .slt, .sme, .snk, .snp, .snx, .so, .spd, .spr, .sql, .sqlite, .sqlite3, .sqlitedb, .sqllite, .sqx, .sr2, .srf, .srt, .srw, .ssa, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .stt, .stw, .stx, .sud, .suf, .sum, .svg, .svi, .svr, .swd, .swf, .switch, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t01, .t03, .t05, .t12, .t13, .tar, .tax, .tax2013, .tax2014, .tbk, .tbz2, .tch, .tcx, .tex, .text, .tg, .tga, .tgz, .thm, .thmx, .tif, .tiff, .tlg, .tlz, .toast, .tor, .torrent, .tpu, .tpx, .trp, .ts, .tu, .tur, .txd, .txf, .txt, .uax, .udf, .uea, .umx, .unity3d, .unr, .unx, .uop, .uot, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uu, .uud, .uue, .uvx, .uxx, .val, .vault, .vbox, .vbs, .vc, .vcd, .vcf, .vdf, .vdi, .vdo, .ver, .vfs0, .vhd, .vhdx, .vlc, .vlt, .vmdk, .vmf, .vmsd, .vmt, .vmx, .vmxf, .vob, .vp, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wab, .wad, .wallet, .war, .wav, .wave, .waw, .wb2, .wbk, .wdgt, .wks, .wm, .wma, .wmd, .wmdb, .wmmp, .wmo, .wmv, .wmx, .wotreplay, .wow, .wpd, .wpe, .wpk, .wpl, .wps, .wsh, .wtd, .wtf, .wvx, .x11, .x3f, .xf, .xis, .xl, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlv, .xlw, .xlwx, .xml, .xpi, .xps, .xpt, .xqx, .xsl, .xtbl, .xvid, .xwd, .xxe, .xxx, .yab, .ycbcra, .yenc, .yml, .ync, .yps, .yuv, .z02, .z04, .zap, .zip, .zipx, .zoo, .zps, .ztmp (1049 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, веб-файлы, архивы, базы данных, файлы бухгалтерской и налоговой отчётности, фотографии и графика, аудио-файлы, видео-файлы, файлы образов и виртуальных дисков, бэкапы, сохранения, кошельки, торрент-файлы, Unix-файлы, файлы скриптов, файлы прикладных программ и многое другое.

Файлы, связанные с этим Ransomware:

How To Recover Encrypted Files.hta

<random>.exe

Расположение:

%USERPROFILE%\Downloads\How To Recover Encrypted Files.hta

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

decrypt2017@india.com

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ на .badnews >>

VirusTotal анализ на .globe >>

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление 9 января 2017:

Записка: How To Recover Encrypted Files.hta

Записка: How To Recover Encrypted Files.htaРасширение: .Daniel.Abram@india.com.3392cYAn548QZeUf.lock

Почта: Daniel.Abram@india.com

Результаты анализов: VT, DA, HA + VT

Особенности:

Отключает Windows Startup Repair с помощью bcdedit.

Обновление от 10 января 2017:

Расширение: .globe

Email: server10@mailfence.com

Результаты анализов: VT

Обновление от 10 января 2017:

Расширение: .[Bitcash@india.com]Email: Bitcash@india.com

Записка: How To Recover Encrypted Files.hta

Результаты анализов: VT

Обновление от 17 января 2017:

Расширение: .[mia.kokers@aol.com]

Email: mia.kokers@aol.com

Обновление от 18 января 2017:

Расширение: locked

Обновление от 28 января 2017:

Расширение: .globe

Записка: How To Recover Encrypted Files.hta

Email: server6@mailfence.com

Результаты анализов: HA, VT

Обновление от 1 февраля 2017:

Расширение: .[Michel_Robinson@india.com]

Email: Michel_Robinson@india.com

Обновление от 17 февраля:

Файл: locker.exe

Записка: How To Recover Encrypted Files.hta

Email: happydayz@india.com

Расширение: .happydayzz

Результаты анализов: HA+VT

Типы шифруемых файлов:

.BAT, .csv, .dat, .DAT, .DeskLink, .dll, .doc, .docx, .exe, .gif, .h, .ini, .jpeg, .jpg, .LOG, .log, .MAPIMail, .msi, .ppt, .py, .sam, .shw, .SYS, .tmp, .txt, .url, .wav, .wb2, .wk4, .wpd, .xls, .xlsx...

Примеры зашифрованных файлов:

rg7NM6UunexeWIsYtbJBRM.happydayzz

mKCX9v4Cv1qT0Q3JoeQlLw.happydayzz

FiHsMKD11BWhz02w5QQ25g.happydayzz

1bO01x-m-a8mU2-nea9sc5nspuRsTN5UoU6JKptCEUU.happydayzz

qKOU0HzYmu33+EAQBfjpqD+C+TeMAXU7jHdE30a-Ix0.happydayzz

Обновление от 20 февраля 2017:

Файл: trust1.exe

Записка: How To Recover Encrypted Files.hta

Расширение: .1

Результаты анализов: VT

Обновление от 23 февраля 2017:

Файл: update.exe и др.

Email: odin_odin@india.com

Результаты анализов: VT, VT

Обновление от 27 февраля 2017:

Записка: How To Recover Encrypted Files.hta

Email: jeepdayz@india.com

Расширение: .jeepdayz@india.com

Результаты анализов: HA+VT

Обновление от 28 февраля 2017:

Файлы: <random>.exe, exploror.exe

Файлы: <random>.exe, exploror.exeЗаписка: How To Recover Encrypted Files.hta

Расположение: %USERPROFILE%\How To Recover Encrypted Files.hta

Расширение: .[File-Help@India.Com].mails

Email: File-Help@India.Com

Результаты анализов: HA+VT

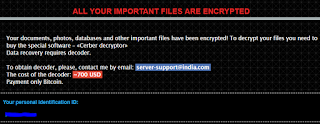

<< Скриншот

Обновление от 3 марта 2017:

Файл: true7.exe

Файл: true7.exeСумма выкупа: $300 в BTC

Расширение: .7

Записка: How To Recover Encrypted Files.hta

Email: server7@mailfence.com

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 4 марта 2017:

Расширение: .[rafail@india.com]

Email: rafail@india.com

Результаты анализов: VT, VT

Обновление от 12 марта 2017:

Расширение: .WormKiller@india.com.xtbl

Email: WormKiller@india.com

Результаты анализов: VT

Обновление от 12 марта 2017:

Расширение: .[pingy@india.com]

Email: pingy@india.com

Результаты анализов: VT

Обновление от 16 марта 2017:

Email: Daniel_Robinson@India.Com

Расширение: .[Daniel_Robinson@India.Com]

Результаты анализов: VT

Обновление от 17 марта 2017:

Email: jeepdayz@aol.com

Расширение: .[jeepdayz@aol.com]

Результаты анализов: VT

Обновление от 4 апреля 2017:

Расширение: .7

URL: xxxx://serv1.xyz/counter.php?nu=107&fb=new

xxxxs://n224ezvhg4sgyamb.onion.to/efwdaq.php

Результаты анализов: HA+VT

Обновление от 5 апреля:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .admin@badadmin.xyz

Email: admin@badadmin.xyz, badadmin@bigmir.net

Результаты анализов: VT

Дешифруется с помощью Globe3 Decryptor

Обновление от 21 апреля 2017:

Email: d7516@ya.ru, denis_help@inbox.ru

Расширение: .{d7516@ya.ru}lock

Результаты анализов: VT + VT

Обновление от 21 апреля 2017:

Email: File-Help@India.Com

Расширение: .[File-Help@India.Com

Результаты анализов: VT

Обновление от 22 апреля 2017:

Расширение: .1

Email: serverfence1@mailfence.com

Результаты анализов: VT

Степень распространённости: высокая и перспективно высокая.

Подробные сведения собираются регулярно.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик Скачать и использовать Globe Decrypter по инструкции >> Скачать и использовать Globe-2 Decrypter по инструкции >> Скачать и использовать Globe-3 Decrypter по инструкции >> ***

Read to links: Emsisoft Decrypter Write-up ID Ransomware (ID as Globe3)

Thanks: Fabian Wosar Catalin Cimpanu Michael Gillespie Alex Svirid (Thyrex) xXToffeeXx

© Amigo-A (Andrew Ivanov): All blog articles.