BleedGreen Ransomware

FireCrypt Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует выкуп в $500 в биткоинах, чтобы вернуть файлы. Название оригинальное. Другое: FireCrypt. Фальш-имена: Microsoft Windows Operating System, Bluetooth Control Panel, CfgBkEnd и другие.

Обнаружения:

DrWeb -> Trojan.Encoder.10088, Trojan.Encoder.10090

ALYac -> Trojan.Ransom.FireCrypt

Avira (no cloud) -> HEUR/AGEN.1100481

BitDefender -> DeepScan:Generic.Ransom.FFF2008A

ESET-NOD32 -> A Variant Of MSIL/Filecoder.DZ

Kaspersky -> Trojan-Ransom.Win32.Crypmodadv.xee

Microsoft -> Ransom:Win32/Firecrypt.A, Ransom:MSIL/FireCrypt.MK!MTB

Rising -> Ransom.Crypmodadv!8.291 (CLOUD)

Symantec -> Ransom.FireCrypt

Tencent -> Win32.Trojan.Raas.Auto, Trojan.Win32.FireCrypt.a

TrendMicro -> Ransom_BleedGreen.A, Ransom_BleedGreen.B

© Генеалогия: Deadly > FireCrypt (BleedGreen)

К зашифрованным файлам добавляется расширение .firecrypt

Образец этого крипто-вымогателя был обнаружен в ресурсах, как простой криптостроитель, в начале января 2016 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру и настраивать под себя.

Запиской с требованием выкупа выступает html-файл <random>-READ_ME.html, например, RuhsyvBQEIPgjAS-READ_ME.html

В ней упомянут список зашифрованных файлов, это может быть файл <random>-filesencrypted.html

Например: epjCyVqQIEPgvRE-filesencrypted.html

Содержание записки о выкупе:

WARNING! Your Files Have Been Encrypted!

Key Will Be Destroyed On:

&Date&

Your Files Are Encrypted:

&FileCount&

USER ID: &UserID& - Encryption Used: AES-256

Your files have been safely encrypted on this PC: photos, videos, documents, etc. Click "Encrypted Files" link to view a complete list of encrypted files, and you can personally verify this. Encryption was produced using a unique public key AES-256 generated for this computer. To decrypt files you need to obtain the private key. The only copy of the private key, which will allow you to decrypt your files, is located on a secret server on the Internet; the server will eliminate the key after a time period specified in this window. Once this has been done, nobody will ever be able to restore files... In order to decrypt the files you will need to send S500 USD in form of BTC to the following bitcoin address:

&bitwallet& (How to buy Bitcoins?)

After payment contact &email& with your transaction details and "USER ID”. Once the payment is confirmed you will recieve decryption key along with decryption software. Any attempt to remove or corrupt this software will result in immediate elimination of the private key by the server. Beware.

link Encrypted Files

Перевод записки на русский язык:

ПРЕДУПРЕЖДЕНИЕ! Ваши файлы зашифрованы!

Ключ будет уничтожен через:

&Дата, время&

Ваших файлов зашифровано:

&Число файлов&

USER ID: &UserID& - Шифрование: AES-256

Ваши файлы, безопасно зашифрованные на этом компьютере: фото, видео, документы и т.д. Нажмите на ссылку "Encrypted Files", чтобы увидеть весь список зашифрованных файлов, и вы можете лично убедиться, что шифрование произведено с использованием уникального открытого ключа AES-256, созданного для этого компьютера. Для расшифровки файлов надо получить секретный ключ. Единственная копия секретного ключа, который позволит вам расшифровать файлы, находится на секретном сервере в Интернет; сервер удалит ключ по истечении времени, указанного в этом окне. После этого никто и никогда не сможет восстановить файлы... Для заказа расшифровки файлов вам нужно отправить $500 USD в BTC на следующий Bitcoin-адрес:

&bitwallet& (Как купить биткоины?)

После оплаты напишите на email детали вашей транзакции и "USER ID". После подтверждения оплаты вы получите ключ дешифрования вместе с программой дешифрования. Любая попытка удалить или повредить эту программу приведет к немедленной ликвидации секретного ключа сервером. Осторожнее.

ссылка Encrypted Files

Распространяется через ресурсы, но после реализации или продажи проекта может начать распространяться с помощью email-спама и вредоносных вложений (EXE под видом DOC и PDF), эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Распространители описывают возможности криптовымогателя: добавляется в Автозагрузку системы, вырубает диспетчер задач, AES256 Ransomeware, DDoSer (ддосит сайт и шифрует файлы), есть место на диске, имеет horror-иконку (кровавая тематика). Требует наличия в системе .NET Framework 4.0.

Список файловых расширений, подвергающихся шифрованию:

.aep, .asp, .aspx, .csv, .csx, .doc, .docx,

.htm, .html, .jpg, .mdb, .mp3, .pdf, .php, .png, .psd, .sln, .sql,

.torrent, .txt (20 расширений).

Это документы MS Office, PDF, текстовые файлы, торрент-файлы, базы данных, изображения, музыка, файлы веб-страниц и пр.

Файлы, связанные с этим Ransomware:

BleedGreen.exe - исполняемый файл вымогателя с демонстрацией возможностей

%Desktop%\<random>-READ_ME.html - записка о выкупе

%AppData%\Microsoft\Windows\Start Menu\Programs\Startup\<random>.exe, - файл, загружаемый с Window, например: aGPQOTEwEivuLOR.exe

%AppData%\SysWin32\files.txt - список зашифрованных файлов

%Desktop%\<random>-filesencrypted.html - список зашифрованных файлов

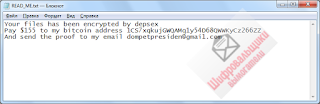

readme.txt

Readme.txt

ReadMe.txt

FireCrypt.rar - архив в ресурсах, содержащий файлы проекта.

somefilename.exe - исполняемый файл в образце

fafas.exe - исполняемый файл в образце

shue.exe - исполняемый файл в образце

\temp\<random>.exe - исполняемый файл в образце

\temp\<random>-<connect_number>.html - файлы, загруженные во время атаки DDoS

\temp\ - куча мусорных файлов, забивающих место на диске.

Примечательно, что подключившись к сайту www.pta.gov.pk, крипто-вымогатель загружает его содержимое во временные папки, чтобы заполнить весь диск.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

hxxx://lmgtfy.com/?q=how+to+buy+bitcoins

hxxx://www.pta.gov.pk/index.php (Пакистан)

Email: gravityz3r0@sigaint.org

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ на somefilename.exe >>

VirusTotal анализ на FireCrypt.rar >>

VirusTotal на somefilename.exe >>

VirusTotal на shue.exe >>

Symantec Ransom.FireCrypt >>

Обновление от 16 февраля 2017:

Результаты анализов: VT, VT

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Варианты от 10 сентября 2021:

Расширение: .firecrypt

Записка: CNHZWtPnfcnFToc-READ_ME.html

Содержание записки о выкупе:

Key Will Be Destroyed On:

&Date&

Your Files Are Encrypted:

&FileCount&

USER ID: &UserID& - Encryption Used: AES-256

Your files have been safely encrypted on this PC: photos, videos, documents, etc. Click "Encrypted Files" link to view a complete list of encrypted files, and you can personally verify this. Encryption was produced using a unique public key AES-256 generated for this computer. To decrypt files you need to obtain the private key. The only copy of the private key, which will allow you to decrypt your files, is located on a secret server on the Internet; the server will eliminate the key after a time period specified in this window. Once this has been done, nobody will ever be able to restore files... In order to decrypt the files you will need to send $500 USD in form of BTC to the following bitcoin address:

&bitwallet& (How to buy Bitcoins?)

After payment contact &email& with your transaction details and "USER ID". Once the payment is confirmed you will recieve decryption key along with decryption software. Any attempt to remove or corrupt this software will result in immediate elimination of the private key by the server. Beware.

Encrypted Files

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as FireCrypt)

Write-up (n/a)

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as FireCrypt)

Write-up (n/a)

Write-up (Added January 5, 2017)

Write-up (Added January 5, 2017)

Thanks:

MalwareHunterTeam, JaromirHorejsi

Michael Gillespie, Catalin Cimpanu

Karsten Hahn

Thanks:

MalwareHunterTeam, JaromirHorejsi

Michael Gillespie, Catalin Cimpanu

Karsten Hahn

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter ID Ransomware (ID as MafiaWare) Write-up *

Thanks: BleepingComputer Michael Gillespie * *