Spora Ransomware

(шифровальщик-вымогатель) (первоисточник)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации" (подробнее)

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

© Генеалогия: Spora. Начало.

This Spora's logo was developed on this site ID-Ransomware.RU

К зашифрованным файлам никакое расширение не добавляется. Файлы пользователя также не переименовываются. Но в будущем может использоваться любое расширение.

Активность этого крипто-вымогателя пришлась на начало января 2017 г. Работа этой системы крипто-вымогательства очень напоминает работу Vault Ransomware. Уж не новое ли это пришествие Vault? Поживём — увидим.

Мультиязычен, ориентирован пользователей, на ПК который установлен по умолчанию, один из следующих языков: русский, английский, что способствует распространять его по всему миру.

Записки с требованием выкупа называются:

USXXX-XXXXX-XXXXX-XXXXX.HTML

RUXXX-XXXXX-XXXXX-XXXXX.HTML

FRXXX-XXXXX-XXXXX-XXXXX.HTML

Их можно записать также как [VICTIM_ID]{4-9}.HTML

Расшифровка названия:

XXXXX - это английские заглавные буквы и 0.

US - начало кода для жертв из США;

RU - для России;

FR - для Франции и т.д.

{4-9} - число групп в ID; сначала было 4, потом возросло до 8-9.

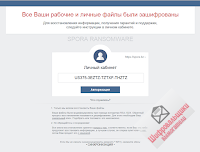

Содержание записки о выкупе:

SPORA RANSOMWARE

Все Ваши рабочие и личные файлы были зашифрованы

Для восстановления информации, получения гарантий и поддержки, следуйте инструкции в личном кабинете.

Личный кабинет

xxxxs://spora.bz ›

USXXX-XXXXX-XXXXX-XXXXX

Что случилось?

1. Только мы можем восстановить Ваши файлы.

Ваши файлы были модифицированы при помощи алгоритма RSA-1024. Обратный процесс восстановления называется дешифрование. Для этого необходим Ваш уникальный ключ. Подобрать или "взломать" его невозможно.

2. Не обращайтесь к посредникам!

Все ключи восстановления хранятся только у нас, соответственно, если Вам кто-либо предложит восстановить информацию, в лучшем случае, он сперва купит ключ у нас, затем Вам продаст его с наценкой.

Если Вы не смогли найти Ваш ключ синхронизации

Нажмите здесь.

Технические детали

Примечательно, что Spora не использует каких-либо способов обхода UAC, вместо этого пытается запуститься несколько ряд подряд, из-за чего диалог UAC появляется несколько раз, пока пользователь не разрешит запуск.

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

ВНИМАНИЕ!!! Вложение и скачанный файл из Интернета могут быть ЛЮБЫМИ, в том числе с "безобидным" расширением файла: текстовый файл, изображение, скан-документ, файл шрифта, видео-файл, аудио-файл, "особо важный файл" с кричащим заголовком (кликбейт).

НИЧЕГО не открывайте!!!

Вложения в электронные письма могут быть названы по следующей схеме:

<special_phrase_in_English>.<random_chars_pdf>.hta

<специальная_фраза_на_русском>.<random_chars_pdf>.hta

<random>.hta

<random>.zip

Реальные примеры:

3fb2e50764dea9266ca8c20681a0e0bf60feaa34a52699cf2cf0c07d96a22553.hta

Скан-копия_10 января 2017г. Составлено и подписано главным бухгалтером. Экспорт из 1С.a01e743_рdf.hta

СЧТ. по заявке_КвитанцияDOC.zip

Счет-фактура_предоплата.zip

Пример письма с вложением:

ВНИМАНИЕ!!! Зачастую письма от Spora-вымогателей содержат во вложениях ZIP-архивы, внутри которых находятся HTA-файлы. Но, т.к. HTA используется как добавочное расширение, то пользователь увидит не реальные файлы Имя-файла.PDF.HTA или Имя-файла.DOC.HTA, а Имя-файла.PDF или Имя-файла.DOC, и попытается открыть их.

Подробнее...

На компьютерах, где включена опция "Скрывать расширения для зарегистрированных типов файлов" (включено во всех Windows по умолчанию) пользователи будут видеть только первое расширение и могут купиться на открытие файла. Запуск любого из таких файлов запускает Spora Ransomware на выполнение.

Когда пользователь открывает вложенный HTA-файл (фактически HTA-загрузчик), чтобы просмотреть, в папку %Temp% извлекаются JavaScript-файл close.js и исполняемый файл со случайным именем, например, 81063163ded.exe.

В файл close.js записывается зашифрованный JScript, который сразу выполняется (см. картинку):

JScript зашифровывается стандартными алгоритмами и CryptoJS, чтобы избежать обнаружения. Если его деобфусцировать, то можно увидеть длинную закодированную строку Base64, содержую исполняемый файл вредоноса. Цель скрипта в том, чтобы дешифровать указанную строку и поместить в папку %TEMP% файлы doc_6d518e.docx и 81063163ded.exe

После этого дроппер JScript попытается открыть и выполнить оба файла. Первый файл – это Word-документ, содержащий неотображаемые данные с сообщением об ошибке, причем хоть при открытии через WordPad, хоть при открытии в Word. Так "повреждённый" документ отвлекает пользователя от вредоносного HTA-файла. Второй файл является основным исполняемым файлом крипто-вымогателя Spora и начинает шифровать файлы на компьютере.

В отличие от многих современных криптовымогателей, Spora работает в автономном режиме и не генерирует никакого сетевого трафика.

После запуска процесса шифрования Spora Ransomware удаляет теневые копии файлов с помощью команды:

cmd.exe /c vssadmin.exe delete shadows /all /quiet

Отключает работу Windows Startup Repair и изменяет BootStatusPolicy с помощью команд:

bcdedit.exe /set {default} recoveryenabled no

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Полностью эта общая команда выглядит так:

cmd.exe /c vssadmin.exe delete shadows /all /quiet & bcdedit.exe /set {default} recoveryenabled no & bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Вход на сайт вымогателей

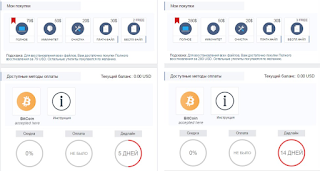

После авторизации пострадавший видит этот личный кабинет, где все распределено и расписано. Создаётся впечатление, что столь налаженная вымогательская система возникла не на пустом месте, а была организована раньше.

Работа сайта вымогателей в сети Tor

!!! На момент написания этой статьи (10 января!) не было ещё инструкции на сайте вымогателей и не было никакой другой статьи, ни на русском, ни на английском, где можно было почерпнуть информацию. Поэтому эта статья является САМЫМ ПЕРВЫМ опубликованным описанием этой вымогательской системы и этого крипто-вымогателя.

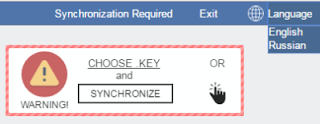

1. После авторизации и входа в личный кабинет жертва должна выполнить синхронизацию, при которой будет синхронизирован ключ (файл ключа ***.KEY находится на рабочем столе). Нужно кликнуть на чёрную пиктограмму с пальцем и указать на ключ, если он не найден автоматически. После синхронизации жертва получает уникальный сгенерированный только для неё кошелек, на который должны поступить средства, т.е. должны быть зачислены на баланс. Затем на эти средства нужно будет купить дешифратор.

3. Чтобы восстановить данные, пострадавшей стороне сначала нужно пополнить свой баланс на необходимую сумму. Рекомендуется производить пополнение мелкими частями для того, чтобы видеть, что все исправно доходит.

4. Пока из доступных методов только Bitcoin. Покупка их осуществляется через обменники. Список прилагается.

xxxxs://kassa.cc

xxxxs://i-obmen.biz

xxxxs://xchange.cc

xxxxs://receive-money.biz

xxxxs://wmglobus.com

На каждом сайте есть поддержка и детальные инструкции как купить Bitcoin. Баланс можно пополнить только при помощи Bitcoin. В получатели нужно указать тот адрес, который Вам выдала система.

5. Все общение происходит через чат поддержки. В чате можно общаться с другими пользователями, а также получать ответы от администрации ресурса. Если есть какие-либо другие вопросы или проблемы, предлагают писать на почту: admin@spora.bz

6. Стоимость выкупа не пересматривается. Операторы никак не могут её изменить. Сумма за полное восстановление и отдельные покупки выставляется системой, которая сама определяет важность информации и её количество. Это отображается в окне личного кабинета каждой жертвы.

После загрузки файла .KEY в платежную сайт Spora, сумма выкупа рассчитывается в зависимости от количества зашифрованных файлов. Чем больше офисных документов, PDF и графических файлов, тем выше сумма выкупа.

7. Для восстановления всех файлов достаточно покупки Полного восстановления (кн. "Полное") за указанную сумму. Остальные утилиты покупаются по отдельности.

8. После пополнения баланса нужно нажать в разделе "Мои покупки" на кнопку "Полное". После покупки полного восстановления нажать повторно на эту кнопку для загрузки купленного. Инструкцию по восстановлению см. ниже.

Описание элементов Кабинета на русском языке

FULL RESTORE / ПОЛНОЕ 79$

Данный товар позволяет полностью восстановить систему. После дедлайна стоимость повысится до 110$

IMMUNITY / ИММУНИТЕТ 50$

Данный товар позволяет установить иммунитет от вредоноса на систему.

После установки такого иммунитета можно лицезреть следующее окно.

REMOVAL / ОЧИСТКА 20$

Данный товар позволяет полностью очистить систему от вредоноса (от его рабочих файлов, баннеров, файлов в автозагрузке). Рекомендуется использовать после полного восстановления. Если Вы можете почистить всё сами, тогда Вам не нужна эта утилита.

FILE RESTORE / ПЛАТН.ФАЙЛ 30$

100% восстановит Ваш файл. Макс размер - 25 МБ.

FILE RESTORE / БЕСПЛ.ФАЙЛ 2 FREE

Бесплатная расшифровка 1-2-3 файлов, у всех по-разному.

Надпись "FILE WAS REJECTED" означает, что файл отклонен системой, так как является важным.

Для тестовой расшифровки принимаются только простые файлы, такие как картинки, PDF и т.д. небольшого размера. Если Вам нужно протестировать более существенный файл (например большой отчет XLS или базу данных), тогда придётся купить за 30 USD платный файл.

Расшифрованный таким образом файл, например, Опись_для_ИФНС.odt, потом можно будет загрузить из кабинета. На картинке он помечен красной стрелкой.

Подсказка: Для восстановления всех файлов, Вам достаточно покупки Полного восстановления за 79 USD. Остальные утилиты покупаются по желанию.

ВЫБРАТЬ .KEY

Данный файл Вы можете найти на рабочем столе Вашего компьютера, либо нажмите кнопку Синхронизация на баннере.

Стоимость полного восстановления, отдельных покупок и число файлов для бесплатной расшифровки для каждого компьютера различаются!!!

Инструкция по восстановлению от техподдержки вымогателей:

Процедура восстановления следующая:

1. Вы пополнили счет на необходимую сумму.

2. Купили Полное восстановление.

3. Вам предложит загрузить ZIP-архив. В нем найдете Ваш уникальный ключ и программу-дешифратор.

4. Для полного восстановления достаточно только дешифратора из архива. Извлеките его из архива и запустите в любом месте.

5. Начнется процесс восстановления. В этот момент просьба не открывать документы. Дождитесь окончания.

6. После успешного восстановления настройте резервное копирование файлов.

Список файловых расширений, подвергающихся шифрованию:

.1cd, .7z, .accdb, .backup, .cd, .cdr, .dbf,

.doc, .docx, .dwg, .jpeg, .jpg, .mdb, .odt, .pdf, .psd, .rar, .rtf, .sqlite,

.tiff, .xls, .xlsx, .zip (23 расширения).

Пропускаются и не шифруются файлы в следующих папках:

Games

Program files

Program files (x86)

Windows

Подробности шифрования

Spora использует Windows CryptoAPI и сочетание RSA и AES для шифрования данных. Вначале Spora импортирует из исполняемого файла вредоноса открытый ключ RSA, затем создает новую 1024-битную пару RSA-ключей, состоящую из закрытого и открытого ключей. Также генерируется новый 256-битный AES ключ для шифрования секретного RSA-ключа жертвы. После шифрования секретного RSA-ключа AES-ключ уже сам шифруется с помощью открытого RSA-ключа. Зашифрованный ключ вместе с некоторой дополнительной информацией затем сохраняется в файле .KEY.

Незашифрованное содержание файла .KEY

Эта на первый взгляд запутанная процедура позволяет выполнять шифрование без специального C&C-сервера и без подключения к Интернету. Эта незаметность в системе позволяет также незаметно причинить вред прежде, чем жертва что-то заметит.

Файлы, связанные с этим Ransomware:

%UserProfile%\Desktop\[VICTIM_ID].HTML

%UserProfile%\Desktop\[VICTIM_ID].KEY

%UserProfile%\AppData\Roaming\[VICTIM_ID].HTML

%UserProfile%\AppData\Roaming\[VICTIM_ID].KEY

%UserProfile%\AppData\Roaming\[VICTIM_ID].LST - список зашифрованных файлов

%UserProfile%\AppData\Roaming\Microsoft\Windows\Templates\[VICTIM_ID].HTML

%UserProfile%\AppData\Roaming\Microsoft\Windows\Templates\[VICTIM_ID].KEY

%UserProfile%\AppData\Roaming\Microsoft\Windows\Templates\[VICTIM_ID].LST - список зашифрованных файлов

<random>.exe, например, 81063163ded.exe в %UserProfile%\AppData\Local\Temp\

<random>.js, например, close.js в %UserProfile%\AppData\Local\Temp\

<random>.lnk - в \Temp\, в корне диска C, на USB-накопителях и других съёмных дисках

<random>.tmp - в \Temp\

<random>.temp - в \Temp\

doc_<random_chars>.docx

<special_phrase_in_English>.<random_chars_pdf>.hta

<special_phrase_in_English>.<random_chars_doc>.hta

<специальная_фраза_на_русском>.<random_chars_pdf>.hta

<специальная_фраза_на_русском>.<random_chars_doc>.hta

<random>.hta

Chrome_Font.exe или Chrome Font.exe - фальшивый файл шрифта, устанавливающий шифровальщик во вредоносных кампаниях с EITest и неким шрифтом HoeflerText;

и другие.

ВНИМАНИЕ!!! Spora использует трюк с поддельным установщиком шрифтов. Установка вредоноса под видом шрифта — это давний излюбленный приём злоумышленников. Нельзя принимать на компьютер шрифты с ехе-расширениями и другими нетипичными для шрифтов. И даже в типичных случаях, если вы загрузили внешне легитимный файл шрифта с какого-то сайта, необходима тщательная проверка файла своим антивирусом и на сайтах онлайн-анализа. Только при 100% положительном результате используйте шрифт на своем компьютере.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

По данным геолокации центр вымогателей на момент написания статьи находился в г. Ростов (Ярославская область, Россия) или где-то рядом.

xxxxs://ddos-guard.net (190.115.26.90) - адрес провайдера

xxxxs://spora.bz (186.2.161.51)

xxxxs://spora.store (186.2.163.47)

xxxxs://spora.one (186.2.163.47)

xxxxs://spora.biz (186.2.163.47)

xxxxs://spora.ht (186.2.163.47)

xxxxs://spora.hk (186.2.163.47)

xxxxs://spora.ch (186.2.163.47)

xxxxs://spora.cc (186.2.163.47)

xxxxs://spora.la (186.2.163.47)

xxxxs://spora.li (186.2.163.47)

fredomasearchdsd.top (93.158.215.169) – RIG-V EK

admin@spora.bz

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >> Ещё >> Ещё >>

VirusTotal анализ >> Ещё >> Ещё >>

Symantec Ransom.Spora >>

Обновление от 15 января 2017:

На сайте вымогателей, управляющих Spora Ransomware появилось руководство, которое скрыто за следующим изображением:

Привожу скриншоты всего текста и текст полностью.

Текст полностью на 16 января 2017 г.

Процедура восстановления компьютера (45C***)

Шаг I. Вам Необходимо пополнить счет на сумму, равную Полному восстановлению, для этого:

- Пополнение счета возможно только при помощи Bitcoin, ролик о Bitcoin

- Сперва, Вам необходимо синхронизироваться: 1) Для этого, откройте стартовую HTML страницу где написано, что Ваши данные зашифрованы. На рабочем столе или просто перезагрузите компьютер; 2) В самом низу страницы есть кнопка, позволяющая провести синхронизацию, нажмите на неё.

- Затем, в личном кабинете перейдите в раздел оплаты: а) Справа вверху кнопка "Пополнить" б) Внизу, раздел "Методы оплаты", нажмите на желтую иконку BitCoin. Для Вас сгенерируется уникальный BitCoin адрес. Все средства, которые на него поступают, будут автоматически зачисляться на Ваш счет.

- Вы синхронизировали аккаунт и Вы получили свой Bitcoin адрес (в разделе "Пополнения счета"), куда необходимо положить средства.

- Пополнить данный адрес Bitcoin можно в основном через авторитетных посредников (которые покупают у бирж и зарабатывают на небольшой разнице).

- Онлайн-обменники работают очень давно и имеют достойную многолетнюю репутацию. Основная концепция обмена стандартная: Ваши средства (RUB) -> Обменник (BTC) -> Ваш Bitcoin кошелек

- Обменник, чаще всего, дает Вам личную карту для пополнения. После получения средств, они отправляют точную сумму Bitcoin на указанный Вами адрес.

- Список рекомендуемых обменников:

• https://kassa.cc

• https://i-obmen.biz

• https://xchange.cc

• https://receive-money.biz

• https://wmglobus.com

• https://x-pay.cc

• Вам ничего не стоит зайти на "рейтинг обменников" с тысячами отзывами - https://www.bestchange.ru и выбрать себе альтернативный обменник.

- Если у Вас есть сложности в процессе обмена, или все слишком сложно на сайте. В таком случае Вам стоит связаться с поддержкой обменника. На каждом из них есть онлайн чат или мобильный телефон. Скажите им, что Вам необходимо купить себе Bitcoin (адрес получателя тот, который выдала наша система). Они Вас проконсультируют и объяснят пошагово, как у них провести транзакцию. Если у Вас все равно что-то не получается, попросите помощи у знающего специалиста в Вашем регионе.

Внимание (!), если обменник проводит операции быстро, мы Вам рекомендуем провести минимальную транзакцию, что бы увидеть, что наша система получит их. После этого, можете пополнять остаток. У нас на странице "Пополнения счета" есть калькулятор, по которому Вы поймете, сколько Вам необходимо Bitcoin

Шаг II.

- После того, как Ваш счет пополнен, в разделе "Мои покупки" выбираете ПОЛНОЕ.

- После покупки, повторите нажатие на иконку ПОЛНОЕ. Вам предложит сохранить утилиту восстановления (архив .ZIP)

- Внутри архива у Вы найдете Ваш уникальный ключ (.key) и утилиту восстановления (.exe).

- Распаковываете в любое место (на зараженном компьютере) программу полного восстановления и запускаете.

- После недлительного процесса, все данные будут расшифрованы.

Процедура получения гарантий (перед оплатой)

Шаг I. Вам необходимо получить гарантии того, что у нас есть возможность восстановить данные и Вас не обманут, для этого:

- Сперва, Вам необходимо синхронизироваться: 1) Для этого, откройте стартовую HTML страницу где написано, что Ваши данные зашифрованы. На рабочем столе или просто перезагрузите компьютер; 2) В самом низу страницы есть кнопка, позволяющая провести синхронизацию, нажмите на неё.

- Затем, на компьютере, с которого Вы выполнили вход в личный кабинет, найдите несколько не особо важных файлов.

- С точки зрения структуры бинарных файлов (как клетки человека), не имеет значения, будет это картинка, PDF или база данных, шифруются и расшифровываются они одинаково. Поэтому мы берем то, что система не отклонит из-за "ценности" документа. Берите картинку или PDF.

- В разделе "Мои покупки", крайняя правая иконка "БЕСПЛ.ФАЙЛ". Нажимаем, выбираем картинку или PDF (в крайнем случае, очень маленький .doc). Теперь ожидайте, когда файл загрузится и страница обновится, не предпринимайте никаких действий до этого.

- Вы должны увидеть в "Моих покупках" расшифрованный документ. Скачайте и получите гарантию возможности восстановления (если у Вас возникли трудности, см. "Вопрос-ответ" ниже)

- Затем, зайдите в раздел "Пополнение счета", внизу у Вас будет Letter Of Guarantee (Письмо Гарантий), которое было подписано нашим основным счетом 1SporaxoosUPYPEizY46t8yquLfzyABRm. Письмо гарантий - это доказательство наших обязательств. Цифровая подпись в IT сфере = печати компании. Наша печать - уникальный именной Bitcoin адрес 1Spora. Проверить, что письмо действительно было выпущено нами, Вы можете на сайте:

• https://bitcoin.com

Таким образом, если каким-то образом не будут на Ваш счет зачислены средства - Вы можете предъявить нам или в интернете наше письмо обязательств. Вы получили вторую гарантию.

Шаг II. Если Вы хотите иметь 100% гарантии восстановления, например, весомого XLS документа, для этого:

- Следуя инструкции Пополнения счета, добавьте на Ваш счет 30$

- Теперь Вы можете произвести покупку восстановления одного файла = раздел "Мои покупки", кнопка "ПЛАТН.ФАЙЛ".

- По аналогии с "БЕСПЛ.ФАЙЛ", данная функция 100% подтвердит Ваш файл - нет ограничений на ценность документа. Поэтому выбирайте документ для восстановления с умом: при выборе файла, с Вашего баланса спишутся 30 долларов и документ восстановится. Если документ не будет восстановлен, средства не спишутся.

Шаг III. Представим, что мы решили вас одурачить, ответьте себе на следующие вопросы:

- Создавали бы мы столь автоматизированную систему? Нет

- Появились бы на форумах злые комментарии обманутых? Да

- Писали бы авторитетные новостные ресурсы о нас? Нет

Теперь, Вы получаете другие гарантии, подтвержденные авторитетными ресурсами.

• Forbes

• Kaspersky

• Emsisoft

• Bleepingcomputer

Вопросы и ответы

Вопрос:

Добрый день! Получилось восстановить тестово только один файл, на остальные файлы говорит очень важный, либо ошибка расшифровки. В чем причина?

Ответ:

«1. Если выдает ошибку Файл очень важный - это означает, что данный файл БЫЛ успешно расшифрован, затем система проанализировала содержимое (к примеру, там много таблиц) и отклонила файл. Так как для теста достаточно увидеть Вам возможность восстановление любого файла, а не того, который Вам нужен в текущий момент. 2. Если выдает ошибку Ошибка расшифровки - проверьте не один ли у Вас компьютер, не общая ли папка это. Возможно, что данный файл был зашифрован другим компьютером.»

Вопрос:

4 компьютера пользуются одной сетевой папкой с этого компьютера. И что, надо платить за каждый компьютер? Нам только сетевая папка нужна.

Ответ:

«1. Зайдите в четыре кабинета; 2. Синхронизируйте каждый; 3. Путем подбора, тестово восстановите картинку или пдф с общей папки; 4. Тот, который восстановит файл и будет тем самым первым компьютером, который заразил всю сеть; 5. С него и начинайте восстановление»

Вопрос:

Как быстро обновляется баланс? Внес часть суммы для покупки полного лечения, но балланс пока пустой. Прошу проверить.

Ответ:

«Скорее всего, обменник отправил средства нам совсем недавно - еще транзакция не была подтверждена сетью. Подтверждение сетью происходит, чаще всего, до 20-ти минут. Системе необходимо 1 подтверждение.»

Руководство по синхронизации

Для чего нужна синхронизация?

- Без синхронизации восстановление файлов невозможно

- Без синхронизации, также, невозможно тестовое восстановление

- Без синхронизации невозможно отправить средства на Ваш аккаунт

Вариант I. Для синхронизации, откройте стартовую HTML страницу где написано, что Ваши данные зашифрованы и НАЖМИТЕ НА КНОПКУ (в самом низу) АВТОРИЗАЦИЯ.

Как получить доступ к стартовой странице: а) Перезагрузите компьютер. Страница сама откроется; б) Найдите в папке %APPDATA% или в корне дисков файл *.HTML.

Вариант II. Если Вы желаете, можете синхронизировать аккаунт через Ваш личный кабинет. Для этого, в самом правом верхнем углу (красное поле), нажмите для выбора файла. Найдите файл *.KEY в папке %APPDATA% и загрузите в личный кабинет

В дополнении, если у Вас имеются вопросы, проверьте страницу помощи на главной.

Когда Ваш аккаунт синхронизирован, Вы можете пополнять счет, отправлять сообщения и совершать покупки. Полностью восстановить компьютер.

Spora — не только шифровальщик, но и продвинутый червь!!!

Как уже знают читатели этого блога, ZCryptor Ransomware считается смесью вымогателя и червя из-за использования им файла autorun.inf. Но, как показало исследование, Spora идёт впереди на несколько шагов, используя те же методы, что вредоносы Gamarue и Dinihou. Хитрость заключается в том, что Gamarue, Dinihou и теперь Spora используют ярлыки Windows (.LNK файлы) вместо autorun.inf.

Spora добавляет скрытый атрибут к файлам и папкам на рабочем столе, в корне системного диска и съемных дисков. Эти скрытые файлы и папки, с помощью стандартных вариантов папок не видно. Spora затем помещает ярлыки Windows с тем же именем и значком в виде скрытых файлов и папок в качестве видимой замены. Эти файлы .LNK открывают исходный файл, чтобы не вызвать подозрений и одновременно выполнить вредоносный код. Пример: папка C:\Windows будет скрыта, а файл с именем C:\Windows.lnk будет создан; он выглядит точно так же, как исходная папка, если в Windows установлены стандартные параметры папки.

Файлы .LNK используют следующую команду для выполнения червя и открывают исходный файл. Если исходный файл находится в папке, то он откроется проводником Windows, чтобы показать его содержимое:

/c explorer.exe "<originalfile>" & type "<worm>" > "%%tmp%%\<worm>" & start "<originalfile>" "%%tmp%%\<worm>"

Червь копирует себя как скрытый файл вместе с файлами .LNK, его имя файла генерируется путем вычисления CRC32 контрольной суммы для VolumeSerialNumber. Результат помещается в шаблон % %08x-%04x-%04x-%02x%02x-%02x%02x%02x%02 (см. адрес 0x405492). Это означает, что имя у файла вредоноса может быть, например, a277a133-ecde-c0f5-1591-ab36e22428bb.exe.

Червь удаляет значение реестра HKCR\lnkfile\IsShortCut с эффектом, когда значки быстрого доступа не показывают характерную изогнутую стрелку в левом нижнем углу, который был бы характерным знаком пользователю, что что-то не так в системе.

Простая навигация по папкам на вашей системе и на рабочем столе с помощью двойного щелчка запустит червя. Используя эту стратегию, он будет не только распространяться на съемных носителях и USB флэш-накопителях, но будет также шифровать вновь созданные файлы в системе. Это делает систему неработоспособной для хранения или создания любых изображений или документов, пока ПК не будет вылечен.

Степень распространённости: высокая и перспективно высокая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Результаты анализов: HA + VT, HA + VT

Результаты анализов: HA + VT, HA + VTСодержание записки немного изменилось в конце.

Вместо текста:

Если Вы не смогли найти Ваш ключ синхронизации

Нажмите здесь.

Теперь текст:

Если Вы не смогли синхронизировать аккаунт (*.KEY), нажмите здесь:

·СИНХРОНИЗАЦИЯ·

Обновление от 17 января 2017:

Фальш-имя: FileSpy Application

Email: vitali2001by@yahoo.co.uk

Результаты анализов: HA+VT

Общее обновление (январь-февраль):

1) С выходом на иностранного клиента изменились ключи от формата [VICTIM_ID]{4}.HTML до [VICTIM_ID]{9}.HTML

2) Вместо прежних записок в формате HTML после перезагрузки ПК при подключенном Интернете у жертв стали открываться сайт платежного портала вымогателей с ID жертвы.

Обновление от 13 марта 2017:

Новый сайт: xxxx://torifyme.com

Уже не работает.

Обновление от 19 июля 2017:

Повреждает файлы, используя CRC32 и AES-ключ.

Оставляет как записку файл HELP_lJcD8Eh9.html, содержащий в коде ссылку на открытие сайта xxxx://190.115.19.234, скриншот которого с IIS7 перед вами.

Результат на сайте ID-Ransomware

Обновление от 15 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Записка: README_%s.hta

Tor: xxxx://5pr6hirtlfan3j76.onion

Сумма выкупа: 0.2-0.5 BTC

Результаты анализов: HA+VT+Malwr + VT

<< Скриншот записки

Обновление от 23 августа

Шаблон записки: README_<8_chars_ID>.hta

Пример: README_sTlLoTpq.hta

README_GfkLoUgp.hta

Результаты анализов: HA+VT

Расположение: %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\README_<8_chars_ID>.hta

Email: spora.help@gmail.com

xxxx://5pr6hirtlfan3j76.onion/

xxxx://5pr6hirtlfan3j76.onion:8123

xxxx://5pr6hirtlfan3j76.onion/?0.276330635235008

<< Скриншот страницы сайта (почему-то скривился).

Оригинальный текст следующий:

Необходима авторизация

Для восстановления информации, получения гарантий и поддержки, следуйте инструкции в личном кабинете.

SPORA RANSOMWARE

Нажмите здесь для выбора зашифрованного файла

Проблемы со входом? Напишите нам › spora.help@gmail.com

I. Сайт может работать с задержками.

Для авторизациии, Вам необходимо выбрать и загрузить заблокированный документ

II. Вы - анонимны, мы не знаем, кто Вы и откуда. Документы мы не просматриваем.

После покупки, Вся информация о Вас автоматически удаляется через 7 дней

III. Полиция, Антивирусные лаборатории, IT-специалисты Вам не помогут.

Мы работаем не первый год - все знают нас и то, что данные мы восстанавливаем

Так называемые "реквизиты":

BTC: 1SporaxoosUPYPEizY46t8yquLfzyABRm

Баланс https://blockchain.info/address/1SporaxoosUPYPEizY46t8yquLfzyABRm

Скриншот нового файла, сообщающего жертве о проблеме подключения или загрузки, с просьбой связаться с поддержкой spora.help@gmail.com

После обращений в их "поддержку" жертва получает требование о выплате выкупа в $500-1000. Пострадавшие в комментариях ниже сообщают также о "разводе" на деньги: заплатили, а расшифровку не получили.

Обновление от...

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links / Связи Tweet on Twitter ID Ransomware (ID as Spora) Topic on BleepingComputer Topic on KasperskyClub

Added later / Добавлено позже Write-up on BleepingComputer (add. January 11, 2017 ) Write-up on Emsisoft (add. January 11, 2017) Write-up on GDATA (add. January 18, 2017) Video review by GrujaRS (add. January 18, 2017)

Thanks / Благодарности MalwareHunterTeam, xXToffeeXx Michael Gillespie, Fabian Wosar al1963, thyrex ...and all others who are engaged in this issue

© Amigo-A (Andrew Ivanov): All blog articles.