YouAreF*cked Ransomware

FortuneCrypt Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей, а затем требует выкуп, чтобы вернуть файлы. Оригинальное название неизвестно.

Обнаружения:

BitDefender -> Trojan.Generic.21093707, Trojan.GenericKD.4590020

Kaspersky -> Trojan-Ransom.Win32.Crypren.afjh, ***Crypren.afjg, ***Crypren.afji

Microsoft -> Trojan:Win32/Casdet!rfn, Ransom:Win32/FileCryptor

Emsisoft -> Trojan.Generic.21093707 (B), Trojan-Ransom.FortuneCookie (A)

© Генеалогия: выясняется.

К зашифрованным файлам добавляется не расширение, а маркер файлов YouAreFucked.

Активность этого крипто-вымогателя пришлась на январь-февраль 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Запиской с требованием выкупа выступает экран блокировки с заголовком "Oops!".

Содержание записки о выкупе:

Important Message!

You are getting this message because you have downloaded illegal software!!!

Because of this all your personal files are locked until you have paid a fine!

To make payment this program needs an internet connection.

As long as you follow the instructions your files will remain safe.

* YOU HAVE ONLY 24 HOURS TO MAKE PAYMENT OR YOUR FILES WILL BE LOST FOREVER!!! *

Click here to test internet connection

Перевод записки на русский язык:

Важное сообщение!

Вы получили это сообщение, т.к. загрузили нелегальный софт!!!

Все ваши личные файлы будут блокированы, пока не заплатите штраф!

Для оплаты этой программы нужно подключение к Интернету.

Пока вы следуете инструкциям, ваши файлы будут в безопасности.

*У вас есть всего 24 часа для оплаты или ваши файлы исчезнут навсегда!!!*

Кликните тут для проверки интернет-связи

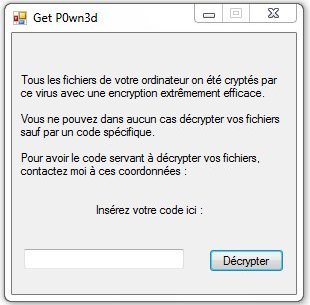

Должно быть еще одно окно, где указаны контакты и данные для оплаты.

К сожалению, оно пока не найдено.

Технические детали

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Скомпилирован с использованием компилятора BlitzMax.

Список файловых расширений, подвергающихся шифрованию:

.doc, .docx, .gif, .jpg, .pdf, .psd, .txt, .xls, .xlsx и другие.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

act1.exe - экран блокировки, сообщающий о шифровании

act2.exe - экран блокировки с заголовком "Oops!", сообщающий о причине блокировки файлов

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> VT>> VT>>

Malwr анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

25 сентября 2019 года. Файлы можно расшифровать. Поддержка расшифровки добавлена в RakhniDecryptor Ссылки для загрузки: https://support.kaspersky.com/10556 https://support.kaspersky.ru/10556

Read to links: Tweet on Twitter ID Ransomware (ID as YouAreFucked) Topic on BC *

Thanks: Michael Gillespie Andrew Ivanov (author) * *

© Amigo-A (Andrew Ivanov): All blog articles.