Karmen Ransomware

(шифровальщик-вымогатель, RaaS)

Этот крипто-вымогатель шифрует данные пользователей, а затем требует выкуп, чтобы вернуть файлы. Оригинальное название. Другое указано на файле joise.exe: Helper. Разработчик: DevBitox.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: HiddenTear > Karmen

К зашифрованным файлам добавляется расширение .grt

Активность этого крипто-вымогателя пришлась на середину марта 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

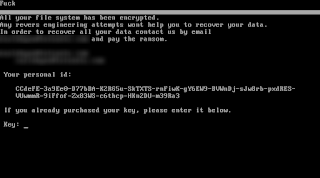

Запиской с требованием выкупа выступает небольшой экран "Karmen Decrypter" с переключаемой информацией на английском и немецком языках.

Содержание текста с экрана:

Files encrypted

All files are encrypted! Please follow the mind. In order to get the key to decrypt send this amount to our wallet Bitcoin.

Decrypt files automatically.

Interference with the program - can leave you without files.

DEU | ENG

Перевод текста на русский язык:

Файлы зашифрованы

Все файлы зашифрованы! Будьте разумны. Для получения ключа дешифрования, отправьте эту сумму на наш биткойн-кошелёк.

Файлы дешифруются автоматически.

Вмешательство в программу - оставит вас без файлов.

НЕМ | АНГ

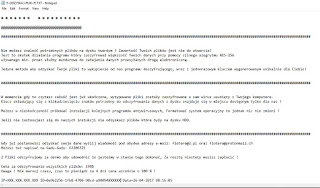

Имеется сайт для распространения шифровальщика как RaaS.

Распространяется как RaaS, но может начать распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

joise.exe

karmen.exe

n_karmen.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Karmen) Write-up, Topic *

Thanks: MalwareHunterTeam Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.