BTCWare Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью RC4 (шифруются куски менее 1 Кб), а затем на странице Tor-сайта требует выкуп в 0.5 биткоинов, чтобы вернуть файлы. Оригинальное название.

Позже (в последующих версиях) стало использоваться шифрование AES-192 или AES-256. См. ниже ссылки на отдельные статьи, отражающие развитие этого вредоносного ПО, пошедшего по рукам.

Логотип шифровальщика разработан на этом сайте ID-Ransomware.RU

Стилизация под изображение биткоинов (англ. BTC) в чёрном цвете.

© Генеалогия: CrptXXX > BTCWare

К зашифрованным файлам первых версий добавлялось расширение .btcware

В новых версиях использовались следующие расширения:

.cryptobyte в шаблоне .[<email>].cryptobyte

.cryptowin в шаблоне .[<email>].cryptowin

.theva в шаблоне .[<email>].theva

.xfile в шаблоне .[<email>].xfile

.onyon в шаблоне .[<email>].onyon

.blocking в шаблоне .[<email>].blocking

.master в шаблоне .[<email>].master

.aleta в шаблоне .[<email>].aleta

.gryphon в шаблоне .[<email>].gryphon

.nuclear в шаблоне .[<email>].nuclear и .[<email>]-id-<id>.nuclear

.wyvern в шаблоне .[email]-id-<id>.wyvern

.payday в шаблоне .[<email>]-id-<id>.payday

BTCWare Family (семейство BTCWare):

BTCWare Original: .btcware, .cryptobyte, .cryptowin, .theva

BTCWare other progeny: .xfile, .blocking, .encrypted, .crypton

BTCWare-Onyon: .onyon

BTCWare-Master: .master

BTCWare-Aleta: .aleta

BTCWare-Gryphon: .gryphon и другие

BTCWare-Nuclear: .nuclear

BTCWare-Wyvern: .wyvern

BTCWare-PayDay: .payday, .shadow, .wallet

Активность первых версий этого крипто-вымогателя пришлась на конец марта 2017 г.

Фактически действовал с ноября 2016 года, оставаясь прошедшее время неидентифицированным.

Ориентирован на англоязычных и испаноязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

#_HOW_TO_FIX_!.hta и READ ME.txt

Содержание текстовой записки о выкупе:

Hi, I infiltrate your system in your system Small Diameter I found Open and TIM encrypted files in Figure I Kirilmiycak

Password we have created as a term of 12 Eger Clock Transformation yapilmass encrypt with the self-destruction of my files to edicem

You've done a nonsense question why not check mail asking why he did how did you throw your silly hair mails

alamiycaks answer your funny figures do not offer you just specify your e-mail us to dispose of sufficient olucam REFERENCE NUMBERS

We determined we price according to price your reference number that you go to the center belirtcez verikurtar olucaktir reason to spend anchor bose

geзmiyce is a sheer waste of time on your hands like I said, when we chose has nonetheless self-destruct after 12 hours to edicem

ediceks payment receiving, we have time to continue where the old scale leakage and a taller one thing you will certainly basia gelmiyce

aзiginizi security laws in something you do not taller than the one that you said belirticez after 30 minutes after receiving the payment system

olucaktir as you suspected it before we olmasin mail address

Best regards

Hola He encontrado en su sistema, que infiltrarse en su sistema en el pequeño diámetro y tum archivos cifrados en la Figura I Kirilmiycak

Contraseña hemos creado como un término de 12 cifrar Eger Reloj Transformación yapilmass con la autodestrucción de mis archivos a edicem

Usted ha hecho una pregunta sin sentido por qué no comprobar el correo preguntando por qué no ¿cómo lanzar su correo electrónico para el cabello tontas

divertidas figuras no ofrecen respuestas a sus alamiycaks lo suficiente nos olucam proporcionar su dirección de correo electrónico que pone a cabo la cuerda

cuerda establecido de acuerdo con el precio que tenemos que ir a Dresde ese precio belirtcez verikurtar la razón olucaktir centro de anclaje para pasar Bose

geçmiyce es una pura pérdida de tiempo en sus manos, como he dicho, cuando elegimos tiene, no obstante, se autodestruyen después de 12 horas a edicem

ediceks de recibir el pago, tenemos tiempo para seguir donde el viejo fugas escala y uno más alto que se quiere gelmiyce duda Basia

las leyes de seguridad açiginizi en algo que se hace no más alto que el que usted ha dicho belirticez después de 30 minutos después de recibir el sistema de pago

olucaktir como usted sospechaba que antes de que olmasin correo electrónico

saludos

yedekveri258@gmail.com

yedekveri258@gmail.com

REFERANS NUMARANIZ:02

Перевод записки на русский язык:

Привет, я проник вашу систему в вашу систему... Я нашел открытые файлы и зашифровал...

Пароль, который мы создали как срок действия 12 часов...

Вы сделали бессмысленный вопрос, почему бы не проверить почту, спрашивая, почему он сделал, как вы бросили свои глупые письма...

Ответьте на ваши смешные цифры, не предлагайте вам просто указать свой адрес электронной почты нам, чтобы избавиться от достаточного количества...

Мы определили, что мы оцениваем цену в соответствии с ценой вашего ссылочного номера, который вы отправляете в центр...

Это пустая трата времени на ваших руках, как я уже сказал, когда мы выбрали, тем не менее, самоуничтожение через 12 часов до получения платежей, у нас есть время, чтобы продолжить, когда старая утечка по шкале и более высокая вещь, которую вы, безусловно, будете использовать.

Законы безопасности в чем-то, что вы не выше, чем тот, который вы сказали через 30 минут после получения платежной системы

Как вы подозревали, прежде чем мы отправим почтовый адрес

С наилучшими пожеланиями

yedekveri258@gmail.com

yedekveri258@gmail.com

REFERANS NUMARANIZ:02

Несмотря на то, что эти бредовые записки написаны на английском и испанском, в них присутствуют турецкие слова, которые правильно не будут переведены.

Технические детали

Распространяется с помощью атак по RDP, также может начать распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Уничтожает или скрывает файлы на несистемных дисках.

На всех дисках оставляет записки READ ME.txt

ID жертвы BTCWare - это ключ AES, зашифрованный c RSA, а затем base64.

Удаляет теневые копии файлов. Отключает восстановление загрузки системы и точки восстановления.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

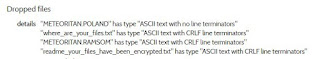

Файлы, связанные с этим Ransomware:

#_HOW_TO_FIX_!.hta

READ ME.txt

mfskskfkls.exe

<ransom>.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://vp6cnu4cw7fnc4z5.onion.to

xxxx://dokg5gcojuswihof.onion.to

yedeksecurty@gmail.com

yedekveri258@gmail.com

Telegram: @decryps

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: высокая и перспективно высокая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 11 апреля 2017:

Email: lineasupport@protonmail.com

Обновление от 19 апреля 2017:

Пост на форуме >>

Расширения: .cryptobyte

.[no.xm@protonmail.ch].cryptobyte

Email: no.xm@protonmail.ch

Записка: #_HOW_TO_FIX.inf

➤ Содержание записки:

All your files have been encrypted

If you want to restore them, write us to the e-mail: no.xm@protonmail.ch

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

FREE DECRYPTION AS GUARANTEE

Before paying you can send to us up to 3 files for free decryption.

Please note that files must NOT contain valuable information

and their total size must be less than 10Mb

Attention!

Do not rename encrypted files

Do not try to decrypt your data using third party software, it may cause permanent data loss

Your ID:

OJtKiIc9ssVEIfoNoxj***

Обновление от 26 апреля 2017:

Пост в Твиттере >>

Шифрование: RC4 (куски менее 1 Кб)

Расширения: .cryptobyte

.[no.btc@protonmail.ch].cryptobyte

.[decrypts@protonmail.com].cryptobyte

Записка: #_HOW_TO_FIX.inf

Файл: czsdxxs.exe

Email: no.btc@protonmail.ch

decrypts@protonmail.com

Результаты анализов: VT

Обновление от 3 мая 2017:

Пост на форуме >>

Майкл Джиллеспи сделал дешифровщик для некоторых версий.

Обновление от 3 мая 2017:

Пост в Твиттере >> Ещё >> Ещё >>

Шифрование: AES-192 (куски менее 1 Кб)

Расширения: .cryptowin

.[no.btc@protonmail.ch].cryptowin

.[decrypter@protonmail.ch].cryptowin

Записка: #_HOW_TO_FIX.inf

Email: no.btc@protonmail.ch

decrypter@protonmail.ch

Результаты анализов: HA+VT // HA+VT

Текст записки:

All your files have been encrypted

If you want to restore them, write us to the e-mail: decrypter@protonmail.ch

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

FREE DECRYPTION AS GUARANTEE

Before paying you can send to us up to 3 files for free decryption.

Please note that files must NOT contain valuable information and their total size must be less than 10Mb

Attention!

Do not rename encrypted files

Do not try to decrypt your data using third party software, it may cause permanent data loss

If you not write on e-mail in 3 days - your key has been deleted and you cant decrypt your files

Your ID: ieysrELVybpaeGIZQzZc9vG83S227rePFzoHpLcPxHL0CqxdcAMMh+tn/MXWAcMzRyL+M9Xz11+res3iQfiZVagDnFAnx7CJh8YKwVh6Jqa9s6yFfRl0IRDtu/oEHRW1uE+Fbr7owYjyGt/FLtRjdf+tQ2pTZ7PcX8qHpSoufZg=

Обновление от 9 мая 2017:

Пост в Твиттере >>

Шифрование: AES-192 (куски менее 1 Кб)

Расширение: .theva

Составное расширение: .[sql772@aol.com].theva

Email: sql772@aol.com

Записка: #_README_#.inf

Результаты анализов: HA+VT

Обновление от 15 мая 2017:

Шифрование: RC4 (только первые 10 Мб)

Расширение: .onyon

Шаблон расширения: .[<email>].onyon

Записка: !#_DECRYPT_#!.inf

Email: decrypter@onyon.su

tk.btcw@protonmail.ch

См. статью Onyon Ransomware

Обновление от 25 мая 2017:

Пост в Твиттере >>

Расширение: .xfile

Шифрование: RC4 (только первые 10 Мб)

Записка: !#_DECRYPT_#!.inf

Обновление от 6 июня 2017:

Шифрование: AES-256 (только первые 10 Мб)

Расширение: .blocking

Шаблоны расширений: .[avalona.toga@aol.com].blocking

.[3bitcoins@protonmail.com].blocking

Email: avalona.toga@aol.com

Записка: !#_RESTORE_FILES_#!.inf

Тема поддержки >>

Результаты анализов: HA+VT

Обновление от 26 июня 2017:

Шифрование: AES-256 (только первые 10 Мб)

Расширение: .master

Составное расширение: .[westbleep@india.com].master

Записка: !#_RESTORE_FILES_#!.inf

Email: westbleep@india.com

См. статью Master Ransomware

Обновление от 2 июля 2017:

Шифрование: AES-256 (только первые 10 Мб)

Расширение: .aleta

Составное расширение: .[black.mirror@qq.com].aleta

Записка: !#_READ_ME_#!.inf

Email: black.mirror@qq.com

См. статью Aleta Ransomware

Обновление от 4 июля 2017:

Пост в Твиттере >>

Шифрование: AES-256 (только первые 10 Мб)

Расширение: .master

Составное расширение: .[darkwaiderr@cock.li].master

Записка: !#_RESTORE_FILES_#!.inf

Email: darkwaiderr@cock.li

Файл: zeifjozej.exe

Результаты анализов: VT

См. статью Master Ransomware

Обновление от 19 декабря 2017:

Расширение: .cryptowin

Шаблон расширения: .[no.btc@protonmail.ch].cryptowin

Файл: <random>.exe

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать BTCWareDecrypter и расшифровать файлы >> Изучите подробное руководство, чтобы не повредить файлы. Поддерживаются расширения: .aleta, .blocking, .btcware, .cryptobyte, .crypton, .cryptowin, .encrypted, .gryphon, .master, .nuclear, .onyon, .theva, .payday, .shadow, .wallet, .wyvern, .xfile

Read to links: Tweet on Twitter ID Ransomware (ID as BTCWare) Write-up, Topic of Support + ранний инцидент *

Thanks: MalwareHunterTeam, Michael Gillespie, Lawrence Abrams Andrew Ivanov (author) Karsten Hahn, David0353

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private