Salsa Ransomware

Salsa222 Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью XOR с чем-то ещё, а затем требует выкуп в $500 в BTC, чтобы вернуть файлы. Оригинальное название.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .salsa222

Активность этого крипто-вымогателя пришлась на начало апреля 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются: READ TO UNLOCK FILES.salsa.<lang>.html

Где <lang> — это идентификатор языка.

Записки находятся в папке CLICK HERE TO UNLOCK YOUR FILES SALSA222, которая располагается в папках с зашифрованными файлами.

Весь список записок:

READ TO UNLOCK FILES.salsa.french.html

READ TO UNLOCK FILES.salsa.spanish.html

READ TO UNLOCK FILES.salsa.english.html

READ TO UNLOCK FILES.salsa.dutch.html

READ TO UNLOCK FILES.salsa.bosnian.html

READ TO UNLOCK FILES.salsa.portuguese.html

READ TO UNLOCK FILES.salsa.czech.html

READ TO UNLOCK FILES.salsa.serbian.html

READ TO UNLOCK FILES.salsa.danish.html

READ TO UNLOCK FILES.salsa.german.html

READ TO UNLOCK FILES.salsa.estonian.html

READ TO UNLOCK FILES.salsa.croatian.html

READ TO UNLOCK FILES.salsa.indonesian.html

READ TO UNLOCK FILES.salsa.icelandic.html

READ TO UNLOCK FILES.salsa.italian.html

READ TO UNLOCK FILES.salsa.latvian.html

READ TO UNLOCK FILES.salsa.lithuanian.html

READ TO UNLOCK FILES.salsa.hungarian.html

READ TO UNLOCK FILES.salsa.norwegian.html

READ TO UNLOCK FILES.salsa.polish.html

READ TO UNLOCK FILES.salsa.romanian.html

READ TO UNLOCK FILES.salsa.slovenian.html

READ TO UNLOCK FILES.salsa.slovak.html

READ TO UNLOCK FILES.salsa.serbian.html

READ TO UNLOCK FILES.salsa.finnish.html

READ TO UNLOCK FILES.salsa.swedish.html

READ TO UNLOCK FILES.salsa.turkish.html

READ TO UNLOCK FILES.salsa.vietnamese.html

READ TO UNLOCK FILES.salsa.greek.html

READ TO UNLOCK FILES.salsa.belarusian.html

READ TO UNLOCK FILES.salsa.bulgarian.html

READ TO UNLOCK FILES.salsa.russian.html

READ TO UNLOCK FILES.salsa.ukrainian.html

READ TO UNLOCK FILES.salsa.hebrew.html

READ TO UNLOCK FILES.salsa.arabic.html

READ TO UNLOCK FILES.salsa.thai.html

READ TO UNLOCK FILES.salsa.korean.html

READ TO UNLOCK FILES.salsa.schinese.html

READ TO UNLOCK FILES.salsa.tchinese.html

READ TO UNLOCK FILES.salsa.japanese.html

Таким образом, в информировании жертв используются 40 разных записок на следующих языках: French, Spanish, English, Dutch, Bosnian, Portuguese, Czech, Serbian, Danish, German, Estonian, Croatian, Indonesian, Icelandic, Italian, Latvian, Lithuanian, Hungarian, Norwegian, Polish, Romanian, Slovenian, Slovak, Serbian, Finnish, Swedish, Turkish, Vietnamese, Greek, Belarusian, Bulgarian, Russian, Ukrainian, Hebrew, Arabic, Thai, Korean, Simplified Chinese, Traditional Chinese, Japanese.

Как можно заметить, среди них два китайских (упрощенный и традиционный).

На рабочем столе также появляются обои (файл bg222salsa.jpg) с чёрным фоном и надписью:

SALSA

PERSONAL FILES ENCRYPTED

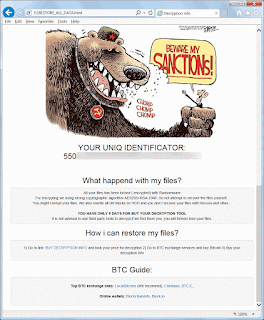

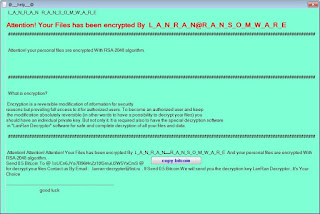

Скриншоты записки на английском языке

Содержание записки о выкупе:

YOUR PERSONAL FILES HAVE BEEN ENCRYPTED/DAMAGED (USB, NETWORK, STORAGE, ...)!

READ CAREFULLY IF YOU WANT YOUR FILES BACK!

IF YOU DO NOT PAY IN TIME, THE PRICE WILL DOUBLE. OR WORST, YOUR FILES WILL BE DELETED FOREVER!

Date (FILES WILL BE DELETED FOREVER): Thu Apr 6 21:14:41 2017

Date (PRICE WILL DOUBLE): Mon Apr 3 21:14:41 2017

Disable your Anti Virus now! If this program is deleted by your Anti Virus, you lose your files forever because it is impossible to decrypt your files!

PRICE: $500 in Bitcoins

We only accept bitcoins! Follow the steps below to decrypt your files:

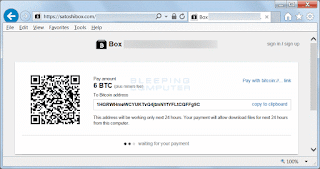

1.Send exactly 0.465112 [BTC,BITCOINS] to this bitcoin address: 1AY2tmQff1PYNM78B5VJaB4U6g7sGBY42y

2.After you send the payment, wait a few minutes...your files will be automatically decrypted and repaired. Your computer/files will be back to normal.

You can also use this QR CODE to send payment

How to Send Bitcoins?

Step 1

Click one of the following links to Register a Bitcoin Wallet: Blockchain.info, CoinBase.com, StrongCoin.com

Step 2

Click one of the following links to Purchase Bitcoins: LocalBitcoins.com (CASH, WESTERN UNION, PAYPAL, ...), CoinATMRadar.com (CASH, ATM), CoinBase.com (BANK ACCOUNT, CREDIT CARD), CoinMama.com (CREDIT CARD, WESTERN UNION...)

Step 3

Send exactly 0.465112 [BTC,BITCOINS] to this bitcoin address: 1AY2tmQff1PYNM78B5VJaB4U6g7sGBY42y

Paid, and not seeing your files yet?

• Verify that you paid the correct amount

• Make sure your computer is connected to the internet

• Reconnect all infected drives/usb/devices to your computer

If nothing worked, restart your computer, disable your anti-virus and re-download the salsa decryptor from one of these links:

Download Server 1, Download Server 2, Download Server 3, Download Server 4, Download Server 5

Перевод записки на русский язык:

ВАШИ ЛИЧНЫЕ ФАЙЛЫ БЫЛИ ЗАШИФРОВАНЫ / ПОВРЕЖДЕНЫ (USB, СЕТЬ, НАКОПИТЕЛИ, ...)!

ПРОЧИТАЙТЕ ВНИМАТЕЛЬНО, ЕСЛИ ВЫ ХОТИТЕ ВАШИ ФАЙЛЫ НАЗАД!

ЕСЛИ ВЫ НЕ ПЛАТИТЕ ВО ВРЕМЯ, ЦЕНА БУДЕТ ДВОЙНОЙ. ИЛИ ХУЖЕ, ВАШИ ФАЙЛЫ БУДУТ УДАЛЕНЫ НАВСЕГДА!

Срок (ФАЙЛЫ БУДУТ УДАЛЕНЫ НАВСЕГДА): Чт 6 апреля 21:14:41 2017

Срок (ЦЕНА БУДЕТ ДВОЙНОЙ): Пн. 3 апр. 21:14:41 2017

Отключите свой антивирус сейчас! Если эта программа будет удалена вашим Антивирусом, вы потеряете свои файлы навсегда, т.к. невозможно будет расшифровать ваши файлы!

ЦЕНА: $500 в биткойнах

Мы принимаем биткойны! Чтобы расшифровать файлы, выполните следующие действия:

1. Отправьте точно 0.465112 [BTC, BITCOINS] на этот биткойн-адрес: 1AY2tmQff1PYNM78B5VJaB4U6g7sGBY42y

2. После того, как вы отправите платеж, ждите несколько минут ... ваши файлы будут автоматически расшифрованы и восстановлены. Ваш компьютер / файлы вернутся к нормальной работе.

Вы также можете использовать этот QR-код для отправки платежа

Как отправить биткойны?

Шаг 1

Нажмите одну из следующих ссылок, чтобы зарегистрировать биткойн-кошелек: Blockchain.info, CoinBase.com, StrongCoin.com

Шаг 2

Щелкните одну из следующих ссылок для покупки биткойнов: LocalBitcoins.com (CASH, WESTERN UNION, PAYPAL, ...), CoinATMRadar.com (CASH, ATM), CoinBase.com (БАНКОВСКИЙ СЧЕТ, КРЕДИТНАЯ КАРТА), CoinMama.com ( КРЕДИТНАЯ КАРТОЧКА, WESTERN UNION...)

Шаг 3

Отправьте точно 0.465112 [BTC, BITCOINS] на этот биткойн-адрес: 1AY2tmQff1PYNM78B5VJaB4U6g7sGBY42y

Вы заплатили, но пока не видите свои файлы?

• Убедитесь, что вы заплатили правильную сумму

• Убедитесь, что ваш компьютер подключен к Интернету

• Подключите к компьютеру все зараженные диски / usb / устройства.

Если ничего не помогло, перезагрузите компьютер, отключите антивирус и повторно загрузите salsa decryptor из одной из этих ссылок:

Download Server 1, Download Server 2, Download Server 3, Download Server 4, Download Server 5

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

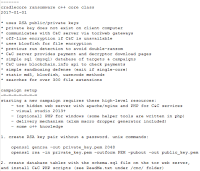

Теневые копи файлов удаляются командами:

cmd.exe /C vssadmin.exe Delete Shadows /All /Quiet

vssadmin.exe Delete Shadows /All /Quiet

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

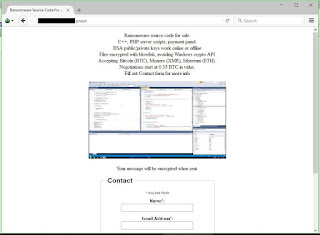

Файлы, связанные с этим Ransomware:

Salsa222.exe

SalsaDownload.exe

SalsaDecryptor.exe

<random>.exe

bg222salsa.jpg - изображение для обоев рабочего стола

READ TO UNLOCK FILES.salsa.<lang>.html - 40 штук

папка CLICK HERE TO UNLOCK YOUR FILES SALSA222

папка LANGUAGE FILES

большой список записок на разных яхыках (см. выше).

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

***xxxx://wikisend.com/download/772288/SalsaDownload.exe***

***xxxx://www.megafileupload.com/3sakC/SalsaDownload.exe***

***xxxx://s000.tinyupload.com/

***xxxx://www.yourfilelink.com/

***xxxxs://files.fm/u/vwvn7xc5

***xxxx://www.yourfilelink.com/get.php?fid=1340921

***api.blockcypher.com (52.21.132.24, США)

***hellothere1948.biz (86.110.118.184, Россия)

***hellothere1949.us

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >> Ещё >>

VirusTotal анализ >> Ещё >> Ещё >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as Salsa) Video Review *

Thanks: Michael Gillespie GrujaRS * *

© Amigo-A (Andrew Ivanov): All blog articles.