NM4 Ransomware

NMoreira4 Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 / RSA-2048, а затем требует выкуп в 3 - 4 BTC, чтобы вернуть файлы. Оригинальное название: NM4 (де-факто NMoreira 4). Новая итерация крипто-вымогателя R (тоже де-факто NMoreira 4).

К зашифрованным файлам добавляется расширение .NM4

Имена файлов после шифрования не меняются.

Активность этого крипто-вымогателя пришлась на апрель 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются: Recovers your files.html

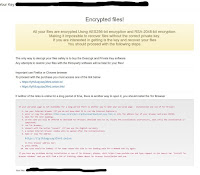

Содержание записки о выкупе:

Your Key: ***

Encrypted files!

All your files are encrypted.Using AES256-bit encryption and RSA-2048-bit encryption.

Making it impossible to recover files without the correct private key.

If you are interested in getting is the key and recover your files

You should proceed with the following steps.

The only way to decrypt your files safely is to buy the Descrypt and Private Key software.

Any attempts to restore your files with the third-party software will be fatal for your files!

To proceed with the purchase you must access one of the link below

• xxxxs://3fprihycwetwk2m7.onion.to/

• xxxxs://3fprihycwetwk2m7.onion.link/

If neither of the links is online for a long period of time, there is another way to open it, you should install the Tor Browser

If your personal page is not available for a long period there is another way to open your personal page - installation and use of Tor Browser:

1. run your Internet browser (if you do not know what it is run the Internet Explorer);

2. enter or copy the address https://www.torproject.org/download/download-easy.html.en into the address bar of your browser and press ENTER;

3. wait for the site loading;

4. on the site you will be offered to download Tor Browser; download and run it, follow the installation instructions, wait until the installation is completed;

5. run Tor Browser;

6. connect with the button 'Connect' (if you use the English version);

7. a normal Internet browser window will be opened after the initialization;

8. type or copy the address xxxxs://3fprihycwetwk2m7.onion in this browser address bar;

9. press ENTER;

10. the site should be loaded; if for some reason the site is not loading wait for a moment and try again.

If you have any problems during installation or use of Tor Browser, please, visit xxxxs://www.youtube.com and type request in the search bar 'Install Tor Browser Windows' and you will find a lot of training videos about Tor Browser installation and use.

Your Key: ***

Перевод записки на русский язык:

Ваш ключ: ***

Зашифрованы файлы!

Все ваши файлы зашифрованы. Использовано AES256-бит шифрование и RSA-2048-бит шифрование.

Невозможно восстановление файлов без правильного закрытого ключа.

Если вы желаете получить ключ и восстановить ваши файлы

Вы должны выполнить следующие шаги.

Единственный способ безопасно расшифровать ваши файлы - это купить программу дешифровки и закрытый ключ.

Любые попытки восстановить ваши файлы сторонней программой будут фатальны для ваших файлов!

Чтобы продолжить покупку, вы должны перейти по одной из ссылок ниже

• xxxxs://3fprihycwetwk2m7.onion.to/

• xxxxs://3fprihycwetwk2m7.onion.link/

Если ни одна из ссылок недоступна долгое время, то есть ещё один способ её открыть, вам надо установить Tor Browser

Если ваша личная страница недоступна долгое время, то есть ещё один способ открыть вашу личную страницу - установка и запуск Tor Browser:

1. запустите свой интернет-браузер (если вы не знаете, как он работает в Internet Explorer);

2. Введите или скопируйте адрес https://www.torproject.org/download/download-easy.html.en в адресную строку вашего браузера и нажмите ENTER;

3. дождитесь загрузки сайта;

4. на сайте вам будет предложено скачать Tor Browser; загрузите и запустите его, следуйте инструкциям по установке, дождитесь завершения установки;

5. запустите Tor Browser;

6. нажмите кнопку «Подключить» (если вы используете английскую версию);

7. после инициализации откроется обычное окно интернет-браузера;

8. Введите или скопируйте адрес xxxxs://3fprihycwetwk2m7.onion в адресной строке браузера;

9. нажмите ENTER;

10. сайт должен быть загружен; если по какой-то причине сайт не загружается, подождите минуту и повторите попытку.

Если у вас возникли проблемы при установке или использовании Tor-браузера, то посетите xxxxs://www.youtube.com и введите запрос в строке поиска "Установить браузер Tor Browser", и вы найдете много учебных видеороликов про "установка и использование Tor-браузера".

Ваш ключ: ***

Скриншоты страницы Tor-сайта

До ввода ключа

После ввода ключа

Технические детали

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Проверяет наличие известных отладчиков и инструментов анализа.

Создаёт множество процессов, чтобы скрыть свою деятельность.

Удаляет теневые копии файлов с помощью команд:

cmd.exe /c vssadmin.exe Delete Shadows /All /Quiet

vssadmin.exe Delete Shadows /All /Quiet

➤ Завершает работу процессов:

fb_inet_server.exe

pg_ctl.exe

sqlservr.exe

Завершает работу и отключает запуск на старте системы следующих служб:

MSExchangeAB, MSExchangeAntispamUpdate, MSExchangeEdgeSync, MSExchangeFDS, MSExchangeFBA, MSExchangeImap4, MSExchangeIS, MSExchangeMailSubmission, MSExchangeMailboxAssistants, MSExchangeMailboxReplication, MSExchangeMonitoring, MSExchangePop3, MSExchangeProtectedServiceHost, MSExchangeRepl, MSExchangeRPC, MSExchangeSearch, wsbexchange, MSExchangeServiceHost, MSExchangeSA, MSExchangeThrottling, MSExchangeTransport, MSExchangeTransportLogSearc, MSExchangeADTopology...

BACKP, Exchange, Firebird, FirebirdServerDefaultInstance

MSSQL, MSSQL$SQLEXPRESS, MSSQLSERVER

SBS, SQL, SharePoint

post, postgresql, postgresql-9.0, tomcat, wsbex, wsbexchange

Используя wevtutil вредонос очищает следующие журналы:

Setup

System

Security

Application

Список файловых расширений, подвергающихся шифрованию:

Это точно расширения .bmp, .cab, .doc, .docx, .jpeg, .jpg, .mp3, .pdf, .png, .xml, .xrm-ms ...

Шифруются многие типы файлов. Главными целями являются документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, общие сетевые папки и пр.

Из шифрования исключаются следующие расширения:

.bat, .dll, .exe, .ini, .lnk, .msi, .scf и находящиеся в исключаемых папках.

Из шифрования исключаются папки, которые содержат следующие строки:

AppData

AVAST Software

AVG

AVIRA

Atheros

CONFIG.SYS

ESET

HakunaMatata

IO.SYS

MSDOS.SYS

NTUSER.DAT

NTDETECT.COM

Atheros

Realtek

Recovers files yako.html

Recovers your files.html

TeamViewer

Winrar

lntemet Explorer

Chrome

Firefox

Opera

Windows

boot

bootmgr

java

ntldr

pagefile.sys

Файлы, связанные с этим Ransomware:

Recovers your files.html

NMoreira_crypter.exe

svchost.exe

<random>.exe

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\"Timon and Pumbaa" = "<threat_name> supermetroidrules"

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxxs://oss.maxcdn.com/*** - адрес загрузки скрипта

xxxxs://3fprihycwetwk2m7.onion/

xxxxs://3fprihycwetwk2m7.onion.to/

xxxxs://3fprihycwetwk2m7.onion.link/

BM-2cTBJkrKCDN4ghP9ulwnJ9yhrnGVH9nuGM

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Symantec. Ransom.Haknata >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Team XRat Ransomware - август 2016

NMoreira Ransomware - ноябрь 2016

NMoreia 2.0 Ransomware - январь 2017

R Ransomware - март 2017

NM4 Ransomware - апрель 2017

NMoreira Boot Ransomware - май 2017 - май 2018 - май 2019

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 15 апреля 2018:

Штамп времени: от 24 апреля 2017

Расширение: .NMCRYPT

Записка: Recovers your files.html

Tor-URL: xxxxs://lylh3uqyzay3lhrd.onion

🎥 Видеообзор от GrujaRS >>

Результаты анализов: HA + VT + VMRay

Обновление от 29 мая 2019:

Пост в Твиттере >>

После запуска перезагружает ПК и заменяет MBR, делая разделы диска недоступными.

Расширение: .NMCRYPT или что-то ещё

Tor-URL: xxxx://lylh3uqyzay3lhrd.onion

Email: 6699nm@protonmail.com

➤ Содержание записки:

********************************************************

*************** RANSOMWARE NMoreira BOOT ***************

********************************************************

All your files have been ENCRYPTED!

YOUR ID: 006d01

If you want to restore them write us the

e-mail: 6699nm@protonmail.com

If it is not answered within 24 hours,

use the next step to receive a new contact email!

If neither of the links is online for a long period of time,

there is another way to open it, you should install the Tor Browser

installation and use of Tor Browser:

enter the address http://torproject.org/download/

on the site you will be offered to download Tor Browser;

download and run Tor Browser;

connect with the button 'Connect' (if you use the English version);

type the address

http://lylh3uqyzay3lhrd.onion

enter key: _

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as NM4) Video rewiew

Thanks: Michael Gillespie, MalwareHunterTeam Andrew Ivanov, GrujaRS Symantec

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private