Decryption Assistant Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное названия: FlashPlayerUpdate и Decryption Assistant.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: HiddenTear >> Decryption Assistant

К зашифрованным файлам добавляется расширение .pwned

Активность этого крипто-вымогателя пришлась на вторую половину мая 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

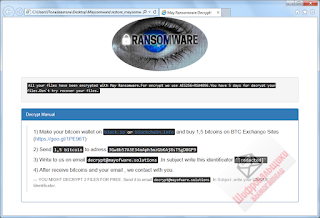

Запиской с требованием выкупа выступает экран блокировки.

Содержание текста о выкупе:

YOUR OPERATING SYSTEM AND DATA HAS BEEN COMPROMISED

All important data including your personal pictures, music, videos, documents and many more has been encrypted. The data cannot be recovered unless a fee has been paid to decrypt them.

The private decryption key for the data has been stored on our server and will be sent to this computer once the payment is sent. Any attempt to removing this software will lead an immediate destruction to the private key.

To obtain your decryption key, you will first need a bitcoin wallet to send us the payment. You can start the process by clicking <Decrypt Files> which will start the payment process.

We advise you immediately buy the bitcoins before the countdown timer drops to zero which will immediately destroy your private key.

button [Payment Status]

button [Decrypt Files]

Перевод текста на русский язык:

ВАША ОПЕРАЦИОННАЯ СИСТЕМА И ДАННЫЕ CКОМПРОМЕТИРОВАНЫ

Все важные данные, включая ваши личные фотографии, музыку, видео, документы и многое другое, были зашифрованы. Данные не будут восстановлены, если не получена плата за их дешифрование.

Закрытый ключ дешифрования данных хранится на нашем сервере и будет отправлен на этот компьютер после получения платежа. Любая попытка удаления этой программы приведет к немедленному уничтожению закрытого ключа.

Чтобы получить ключ дешифрования, вам нужно завести биткоин-кошелек, чтобы отправить нам платеж. Вы можете начать процесс, нажав <Decrypt Files>, который запустит процесс оплаты.

Мы советуем вам срочно купить биткоины до того, как таймер обнулится, что немедленно уничтожит ваш закрытый ключ.

Кнопка [Payment Status] (Статус платежа)

Кнопка [Decrypt Files] (Расшифровать файлы)

Пока находится в разработке, но после доработки может начать распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений (для FlashPlayer в частности), перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.asp, .aspx,

.csv, .doc, .docx,.exe, .html, .jpg, .mdb, .odt, .php, .png, .ppt, .pptx, .psd,

.sln, .sql, .txt, .xls, .xlsx, .xml (21 расширение).

Файлы, связанные с этим Ransomware:

FlashPlayerUpdate.exe

key.txt

\Downloads\HANSA

Расположения:

c:\chicken\ - папка для шифрования

\Desktop\key.txt

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic *

Thanks: BleepingComputer Karsten Hahn * *

© Amigo-A (Andrew Ivanov): All blog articles.