WTDI Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей, а затем требует написать на номер ICQ, чтобы узнать сумму выкупа за файлы. Оригинальное название неизвестно. На файле написано: CryptoWall. Фальш-имя: CryptoWall. Написан на языке программирования .NET. Файлы можно дешифровать.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .wtdi

Активность этого крипто-вымогателя пришлась на последнюю неделю мая 2017 г. Ориентирован на русскоязычных пользователей, что не мешает распространять его по всему миру.

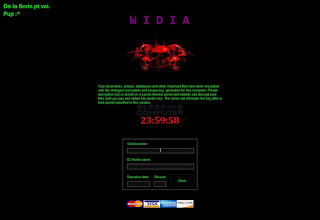

Запиской с требованием выкупа выступает скринлок, встающий обоями рабочего стола.

Содержание записки о выкупе (ошибки на совести вымогателей):

В общем сори, но мы тут немного пошалили и зашифровали все твои документы. Если хочешь расшифровать их то нужно платить. Как говорится бесплатна только мышь в мишиловке =)) Будь паенькой и заплати. А то не ведать тебе файликов твоих =)

Вот номер счета: 8978967983

А это связь с нами: 150 893770

мы там скажем столько будет стоить дешифратор...

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

CryptoWall.exe

Расположения:

***

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Внимание! Это можно дешифровать См. информацию по ссылке >>

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: Karsten Hahn Lawrence Abrams * *

© Amigo-A (Andrew Ivanov): All blog articles.