Oled Ransomware

(шифровальщик-вымогатель) (первоисточник)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название неизвестно.

© Генеалогия: Oled ⇔ Amnesia-2

© Генеалогия: Cryakl > Oled ⇒ Oled 2019 > Makop

Использованные символы, см. статью "Генеалогия":

'⟺' или '<=>' - родство без указания более раннего;

'⇒' или '=>' - переход на другую разработку.

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение .oled

Этимология названия расширения и вымогателя:

1) маловероятно, что от OLED (англ. organic light-emitting diode);

2) скорее вcего это перевернутое русское слово "delo" (дело). Тем более вымогатели знают руссий язык.

Целиком шаблон переименованного файла выглядит так:

filename.[black.mirror@qq.com].oled

Активность этого крипто-вымогателя пришлась на последнюю неделю мая 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

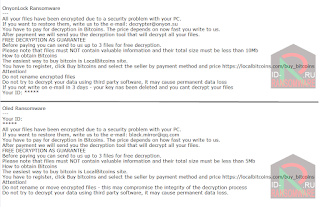

Записка с требованием выкупа называется: DECRYPTION.txt

Содержание записки о выкупе:

Your ID:

*****

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, write us to the e-mail: black.mirror@qq.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

FREE DECRYPTION AS GUARANTEE

Before paying you can send to us up to 3 files for free decryption.

Please note that files must NOT contain valuable information and their total size must be less than 5Mb

How to obtain Bitcoins

The easiest way to buy bitcoin is LocalBitcoins site.

You have to register, click Buy bitcoins and select the seller by payment method and price https://localbitcoins.com/buy_bitcoins

Attention!

Do not rename or move encrypted files - this may compromise the integrity of the decryption process

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Перевод записки на русский язык:

Ваш ID:

*****

Все ваши файлы были зашифрованы из-за проблем с безопасностью на вашем ПК.

Если вы хотите их восстановить, напишите нам на email: black.mirror@qq.com

Вы должны заплатить за расшифровку в биткоинах. Цена зависит от того, как быстро вы нам напишете.

После оплаты мы вышлем вам инструмент расшифровки, который расшифрует все ваши файлы.

БЕСПЛАТНАЯ РАСШИФРОВКА КАК ГАРАНТИЯ

Перед оплатой вы можете отправить нам до 3-х файлов для бесплатной расшифровки.

Обратите внимание, что файлы НЕ должны содержать ценную информацию и их общий размер должен быть меньше 5 МБ

Как получить биткоины

Самый простой способ купить биткоин - это сайт LocalBitcoins.

Вы должны зарегистрироваться, нажать "Buy bitcoins" и выбрать продавца по способу оплаты и цене https://localbitcoins.com/buy_bitcoins

Внимание!

Не переименовывайте и не перемещайте зашифрованные файлы - это может навредить процессу дешифрования

Не пытайтесь расшифровать данные с помощью сторонних программ, это может привести к потере данных.

Содержание записки о выкупе очень похоже на записку из OnyonLock Ransomware.

В любом случае, текст был использован повторно.

Технические детали

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

DECRYPTION.txt

<random>.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: black.mirror@qq.com 🚩 Этот адрес использовался в разных проектах вымогателей: CrySiS, Cryakl, BTCWare, Dharma, Oled.

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Oled 2017 Ransomware - май 2017 Переход на другую разработку с тем же email и частью текста о выкупе.

Oled 2019 Ransomware - конец 2019

Makop Ransomware - с января 2020

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание!

Некоторые пострадавшие сообщили, что файлы можно восстановить,

убрав расширение .oled . Возможно, что это кому-то поможет.

Но не факт, что это будет работать на всех компьютерах.

Внимание!

Некоторые пострадавшие сообщили, что файлы можно восстановить,

убрав расширение .oled . Возможно, что это кому-то поможет.

Но не факт, что это будет работать на всех компьютерах.

Read to links:

myMessage + myMessage

ID Ransomware (ID as Oled)

Write-up, Topic

*

Read to links:

myMessage + myMessage

ID Ransomware (ID as Oled)

Write-up, Topic

*

Thanks:

mmachado (victim in support topic), quietman7

Andrew Ivanov (article author)

al1963,

*

Thanks:

mmachado (victim in support topic), quietman7

Andrew Ivanov (article author)

al1963,

*

© Amigo-A (Andrew Ivanov): All blog articles.

Внимание! Для зашифрованных файлов есть декриптер Скачать StupidDecrypter для дешифровки >>

Read to links: Tweet on Twitter ID Ransomware (ID as Stupid Ransomware) Write-up, Topic of Support *

Thanks: Karsten Hahn Michael Gillespie * *