VevoLocker Ransomware

(шифровальщик-вымогатель для веб-сайтов)

Этот крипто-вымогатель шифрует данные на взломанных сайтах, а затем требует выкуп в 0.2 BTC, чтобы вернуть файлы. Оригинальное название неизвестно. Используется фраза: Hacked by Vevo. Отсюда название.

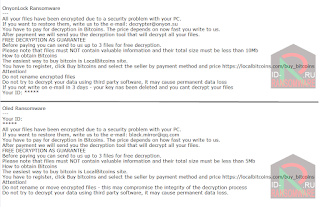

По внешнему виду напоминает известный шифровальщик WanaCrypt0r.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение *нет данных*.

Активность этого крипто-вымогателя пришлась на конец мая 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Запиской с требованием выкупа выступает экран блокировки.

Содержание записки о выкупе:

Ooops, your website have been encrypted!

What happened to mv website ?

Your important website files are encrypted. Many of your .php, .css. .js, and other files are no longer accessible because they have been encrypted. Maybe you are busy looking for a way to recover your files, but do not waste your time! Nobody can decrypt your files without our special decryption service.

Can i recover my website ?

Sure, we guarantee that you can recover all your files safely and easily. But you have not enough time. You can decrypt all your website file safely, how ? You must pay with Bitcoin.

How do i pay ?

Payment is accepted with Bitcoin only, we are not using Paypal. CC, etc. For more information please click [About BitCoin]. For more information, click [How to buy BitCoin]

And send the correct amount to the address specified in below After your payment, send payment receipt to email address [Contact Us], and we will send unlock key to you.

Contact ?

If you need our assistance, send a message by clicking [Contact Us]

Payment 0.2 BTC = 1HkZdCqbCMTLwBKtCqpf7s3R2FFgy3vmUQ

Key [...]

button [UNLOCK SITE]

Перевод записки на русский язык:

Упс, ваш сайт зашифрован!

Что случилось с веб-сайтом?

Ваши важные файлы сайта зашифрованы. Многие из ваших .php, .css. .js и другие файлы больше не доступны, т.к. они были зашифрованы. Возможно, вы заняты поиском способа восстановить свои файлы, но не тратьте свое время! Никто не может расшифровать ваши файлы без нашей специальной службы расшифровки.

Могу ли я восстановить мой сайт?

Конечно, мы гарантируем, что вы сможете восстановить все ваши файлы безопасно и легко. Но у вас мало времени. Вы можете безопасно расшифровать все файлы своего сайта, как это сделать? Вы должны заплатить биткоины.

Как заплатить?

Оплата принимается только в биткоинах, мы не используем Paypal, CC и т.д. Для получения дополнительной информации нажмите [About BitCoin]. Для получения дополнительной информации щелкните [How to buy BitCoin]

И отправьте правильную сумму по адресу, указанному ниже. После оплаты, отправьте квитанцию о получении на email-адрес [Contact Us], и мы отправим вам ключ разблокировки.

Как связаться?

Если вам нужна наша помощь, отправьте сообщение, нажав [Contact Us]

Оплата 0.2 BTC = 1HkZdCqbCMTLwBKtCqpf7s3R2FFgy3vmUQ

Ключ [...]

Кнопка [UNLOCK SITE]

Технические детали

Распространяется посредством взлома по RDP, но может начать распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.css. .htm, .html, .js, .php и другие веб-файлы и файлы серверов.

Файлы, связанные с этим Ransomware:

<random>.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://7pkiy4j5sk47qy2u.onion

BTC: 1HkZdCqbCMTLwBKtCqpf7s3R2FFgy3vmUQ

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 23 апреля 2018:

BTC: 1N7Nw8dHT4WyPY3CJcZHUVkwbJteV22rLJ

Сумма выкупа: 0.0057

Новый скриншот >>

Публикация в СМИ >>

23 апреля этот крипто-вымогатель атаковал сайт канадской провинции о. Принца Эдварда. Сообщается, что обошлось без тяжёлых последствий.

Обновление от 24 апреля 2018:

BTC: 1MjMSV1TSJ5eyAUg4nY98k19FrntRYZ8gm

Сумма выкупа: 0.1

Email: zakarai0611420990@gmail.com

Новый скриншот >>

Публикация в СМИ >>

Скриншот официальной страницы в Facebook

В данный момент сайт xxxx://www.mev.gov.ua перенаправляет на адрес xxxx://mpe.kmu.gov.ua

Скриншот сайта mpe.kmu.gov.ua

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: David Montenegro Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.