Amnesia-2 Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей и на серверах с помощью AES-256, а затем требует выкуп в 0.2-0.3 BTC, чтобы вернуть файлы. Оригинальное название. На серверах выкуп может быть больше.

К зашифрованным файлам добавляется расширения

.TRMT

.LOGOZ

.amnesia

.wncry

.gladn

.hvsgt

и другие (см. обновления внизу).

Логотип шифровальщика разработан на этом сайте ID-Ransomware.RU

Стилизация сделана под амнезию (провалы в памяти), два пазла - v.2.

Сами файлы переименовываются случайными именами, начинающимися на 3g000... или 6000000... Смотрите также примеры на скриншоте ниже.

Шаблоны известных вариантов можно записать так:

[3g000000000random_name].[lioghaly@india.com].TRMT

[6000000000random_name].LOGOZ

[6M00000000random_name].amnesia

Активность этого крипто-вымогателя пришлась на конец мая 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа размещается во всех папках с зашифрованными файлами и называется: HOW TO RECOVER ENCRYPTED FILES.TXT

В русскоязычной версии записка называется: Как расшифровать файлы.TXT

На рабочий стол устанавливаются обои с крупной надписью в виде email-адреса вымогателей. Возможно, что так будет не у всех пострадавших и не во всех версиях.

All your files haue been encrypted!

Your personal identifier

0047222861956585461***

5149137699028847356***

3395271179543076584***

0225576062675531759***

2241229884097711411***

5175955091113238801***

All your files haue been encrypted due to a security problem with your PC. To restore all your files, you need a decryption. If you want to restore them, write us to the e-mail: lioghaly@india.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

If you can't contact us by mail: lioghaly@india.com You ***

kfrvokr@protonmail.ch

Free decryption as guarantee

Before paying you can send to us up to 1 files for free decryption.

Please note that files must NOT contain valuable information and their total size must be less than 5Mb.

When the transfer is confirmed, you will receive interpreter files to your computer. After start-interpreter program, all your files will be restored.

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders are not compatible with other users of your data, because each user's unique encryption key.

Перевод этой записки на русский язык:

Все ваши файлы были зашифрованы!

Ваш личный идентификатор

******

Все ваши файлы были зашифрованы из-за проблемы с безопасностью на вашем ПК. Чтобы восстановить все ваши файлы, их нужно расшифровать. Если вы хотите их восстановить, напишите нам на e-mail: lioghaly@india.com

Вы должны заплатить за расшифровку в биткоинах. Цена зависит от того, как быстро вы нам напишете. После оплаты мы отправим вам инструмент дешифрования, который расшифрует все ваши файлы.

Если вы не можете связаться с нами по почте: lioghaly@india.com Вы можете написать на kfrvokr@protonmail.ch

Бесплатное дешифрование в качестве гарантии

Перед оплатой вы можете отправить нам 1 файл для бесплатного дешифрования.

Обратите внимание, что файлы НЕ должны содержать ценную информацию, а их общий размер должен быть меньше 5 Мб.

Когда передача подтвердится, вы получите на свой компьютер файлы интерпретатора. После запуска программы-интерпретатора все ваши файлы будут восстановлены.

Внимание!

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровывать свои данные с помощью сторонних программ, это может привести к необратимой потере данных.

Расшифровка ваших файлов с помощью третьих лиц может привести к увеличению цены (они добавляют плату за нас) или вы можете стать жертвой мошенничества.

Не пытайтесь удалить программу или запустить антивирусные инструменты

Попытки самодешифровки файлов приведут к потере ваших данных

Декодеры не совместимы с другими пользователями и вашими данными, т.к. у каждого пользователя уникальный ключ шифрования.

Содержание записки о выкупе (реконструкция варианта с расширением .LOGOZ):

YOUR FILES ARE ENCRYPTED!

Your personal ID

00472228619565854617***

51491376990288473561***

33952711795430765843***

02255760626755317594***

22412298840977114111***

51759550911132388019***

All your files have been encrypted due to a security problem with your PC.

To restore all your files, you need a decryption.

If you want to restore them, write us to the e-mail vapeefiles@aol.com.

In a letter to send Your personal ID (see In the beginning of this document).

You have to pay for decryption in Bitcoins.

The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

In the letter, you will receive instructions to decrypt your files!

In a response letter you will receive the address of Bitcoin-wallet, which is necessary to perform the transfer of funds.

HURRY! Your personal code for decryption stored with us only 72 HOURS!

Our tech support is available 24 \ 7

Do not delete: Your personal ID

Write on e-mail, we will help you!

Free decryption as guarantee

Before paying you can send to us up to 1 files for free decryption.

Please note that files must NOT contain valuable information and their total size must be less than 5Mb.

When the transfer is confirmed, you will receive interpreter files to your computer.

After start-interpreter program, all your files will be restored.

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Do not attempt to remove the program or run the anti-virus tools

Attempts to self-decrypting files will result in the loss of your data

Decoders are not compatible with other users of your data, because each user's unique encryption key

HOW TO RECOVER ENCRYPTED FILES

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!

Ваш личный ID

00472228619565854617 ***

51491376990288473561 ***

33952711795430765843 ***

02255760626755317594 ***

22412298840977114111 ***

51759550911132388019 ***

Все ваши файлы были зашифрованы из-за проблемы с безопасностью на вашем ПК. Чтобы восстановить все ваши файлы, их нужно расшифровать.

Если вы хотите их восстановить, напишите нам на e-mail vapeefiles@aol.com.

В письме отправьте свой личный ID (см. начало этого документа).

Вы должны заплатить за расшифровку в биткоинах.

Цена зависит от того, насколько быстро вы пишете нам.

После оплаты мы отправим вам инструмент дешифрования, который расшифрует все ваши файлы.

В письме вы получите инструкции по расшифровке ваших файлов!

В ответном письме вы получите адрес биткоин-кошелька, который необходим для перевода средств.

ТОРОПИТЕСЬ! Ваш личный код для дешифрования хранится у нас всего 72 часа!

Наша техническая поддержка доступна 24 \ 7

Не удаляйте: ваш личный идентификатор

Напишите на e-mail, мы поможем вам!

Бесплатное дешифрование в качестве гарантии

Перед оплатой вы можете отправить нам 1 файл на бесплатную расшифровку.

Обратите внимание, что файлы НЕ должны содержать ценную информацию, и их общий размер должен быть меньше 5 Мб.

Когда передача подтвердится, вы получите на свой компьютер файлы интерпретатора. После запуска программы-интерпретатора все ваши файлы будут восстановлены.

Внимание!

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровывать свои данные с помощью сторонних программ, это может привести к необратимой потере данных.

Расшифровка ваших файлов с помощью третьих лиц может привести к увеличению цены (они добавляют плату за нас) или вы можете стать жертвой мошенничества.

Не пытайтесь удалить программу или запустить антивирусные инструменты

Попытки самодешифровки файлов приведут к потере ваших данных

Декодеры не совместимы с другими пользователями и вашими данными, т.к. у каждого пользователя уникальный ключ шифрования.

КАК ВОССТАНОВИТЬ ЗАШИФРОВАННЫЕ ФАЙЛЫ

Технические детали

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Большинство популярных файловых расширений, кроме текстовых файлов, оставленных самим вымогателем.

Это документы MS Office, OpenOffice, PDF, базы данных, 1С, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы шифруются во всех учётных записях, которые есть на компьютере, даже в тех, куда обычно пользователи не заходят.

Файлы, связанные с этим Ransomware:

HOW TO RECOVER ENCRYPTED FILES.TXT

<random>.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: lioghaly@india.com

kfrvokr@protonmail.ch

vapeefiles@aol.com

infocrypt@india.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Globe Ransomware

Globe Family

Amnesia Ransomware

Amnesia-2 Ransomware

Scarab Ransomware

Scarab-Amnesia Ransomware

Scarab-Osk Ransomware

{обновленный шифратор}

Scarab-Bomber Ransomware

и другие

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 3 июня 2017:

Сумма выкупа: 0.3 BTC

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: infocrypt@india.com

BM-2cVPjWMtfTRKJh4HsP87xxKHKy42dc8JXb

Скриншот записки:

Обновление от 7 сентября 2017:

Расширение: .wncry

Email: helper@bitmessage.ch

BM-2cVCHsbUqL5H1nw98qrwbQkzdE1UqCs8nH

Записки: Instruction of recovery files WannaCry.TXT

Instruction for recovery of data.TXT

Инструкция по восстановлению данных.TXT

Результаты анализов: VT

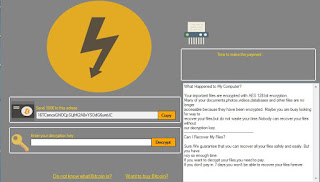

Имитирует записку от вымогателя WannaCry. Скриншот записки:

Обновление от 7 октября 2017:

Расширение: .gladn

Файлы: guide.exe

Расположение: C:\guide.exe и \AppData\Roaming\guide.exe

Записка: Как расшифровать файлы.TXT

Email: BM-2cX2s3Zoqw9JFc9QELpPPPmuKBGRqF7pL7@bitmessage.ch

Обновление от 9 октября 2017:

Расширение: .hvsgt

Записка: Как расшифровать файлы.TXT

Файлы: winhost.exe, Winhost.url

Расположение файлов:

\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Winhost.url

\AppData\Roaming\winhost.exe

Записи реестра:

HKEY_CURRENT_USER', 'Software\Microsoft\Windows\CurrentVersion\Run', '{C98934A0-3C3D-E265-899C-30C4BD9F2EA8}'

HKEY_CURRENT_USER', 'Software\Microsoft\Windows\CurrentVersion\Run', 'Winhost'

Обновление от 11 октября 2017:

Расширение: .wncry

Записка: Как расшифровать файлы.TXT

Имитирует записку от вымогателя WannaCry.

Email: BM-2cX2s3Zoqw9JFc9QELpPPPmuKBGRqF7pL7@bitmessage.ch

Атакует подключенные сетевые ресурсы.

Обновление от 13 ноября 2017:

Расширение: .am

Записка: ENCRYPTED FILES.TXT

Email: не указан

Файлы: locker.exe, guide.exe

Результаты анализов: HA + VT

Скриншот файлов и части записки >>

Статус: Дешифруется.

Этот вымогательский проект закрыт и вместо него используются другие, см. схему ниже.

This "Amnesia project" has been shut down and others ransomware is running in its place. See the Scheme.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать Amnesia-2 Decrypter для дешифровки >>

Read to links: Tweet on Twitter ID Ransomware (ID as Amnesia2) Write-up, Topic of Support *

Thanks: Marcelo Rivero, Michael Gillespie, Fabian Wosar Andrew Ivanov (author), Alex Svirid * *

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private