CryMore Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: CryMore. На файле написано: CryMore. Разработчик: TMC.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: основан на Stupid (FTSCoder)

К зашифрованным файлам добавляется расширение .encrypt

Образец этого крипто-вымогателя был найден в начале июня 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

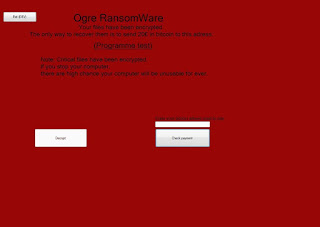

Запиской с требованием выкупа выступает экран блокировки.

Содержание записки о выкупе:

all your files are encrypted by CryMore using a strong method !

all your files (expect: exe, ink, jar, sys, vbs, dll) has been encrypted using AES ... this method using a "password"...

this password is same password to decrypt your files how to get it ? Sorry hut you have....

dont even try to decode your files without paying because you will cause only file losing !

i hope you understand the dangerous ...

you can recover you files by paying me using BTC (Bitcoin) only ! check in the button to know...

---

Hurry UP if you want to pay more !... every 12 the price will get x1.5 !

---

What is Bitcoin? Where can i get Bitcoin? Can i pay using a different way?

Перевод записки на русский язык:

Все ваши файлы зашифрованы CryMore, используя сильный метод!

Все ваши файлы (это: exe, ink, jar, sys, vbs, dll) были зашифрованы с помощью AES ... этот метод использует «пароль» ...

Этот пароль - это и пароль для дешифрования ваших файлов. Как его получить? Извините, но вы ...

Даже не пытайтесь декодировать свои файлы, не заплатив, т.к. вы только потеряете файлы!

Надеюсь, вы понимаете опасность ...

Вы можете восстановить ваши файлы, только заплатив мне за использование BTC (биткоин)! Жмите кнопку, чтобы узнать ...

---

Скорее, если вы хотите заплатить больше! ... каждые 12 цена растет x1.5!

---

Что такое биткоин? Где я могу получить биткоин? Могу ли я платить другим способом?

Пока в разработке, но после выпуска может начать распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

шифрует файлы в тестовой папке "testcd" на рабочем столе.

Это могут документы MS Office, OpenOffice, PDF, текстовые файлы, фотографии, музыка, видео, архивы и пр.

Файлы, связанные с этим Ransomware:

CryMore.exe

папка C:\Users\TMC\Desktop\testcd

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Stupid Ransomware) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.

ВНИМАНИЕ!

1) Ваши комментарии после статьи появятся только после проверки. Дублировать их не нужно.

2) В своём сообщение в форме обратной связи обязательно укажите название шифровальщика.