GPAA Ransomware

(шифровальщик-вымогатель)

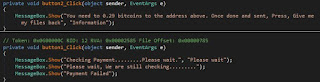

Этот крипто-вымогатель шифрует данные пользователей, а затем требует выкуп в 10.91 BTC, чтобы вернуть файлы. Оригинальное название.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .cerber6

Сами файлы переименовываются.

Активность этого крипто-вымогателя пришлась на начало июня 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: !READ.htm

Содержание записки о выкупе:

Congradulations! Now you are a member of GPAA (Global Poverty Aid Agency).

We need bitcoins, our crowdfunding goal is to get 1000 BTCs. 1 BTC for 1 CHILD!

>> Click Here To Buy Bitcoins <<

Q: What happened?

A: Ooops, your inportant files are encrypted. lt weans you will not be able to access them anyeore until they are decrypted.

These files could NOT be decrypted if you do not have the KEY (RSA4096).

Q: How can I get the decrypt programme?

A: Your task is 10.91 btc.

Send the correct amount to the bitcoin address 19ZLfCEpxdskvWGLLhNUnM6dUG7yikhz2W

You can send more coins. When the goal is achieved, you will get the decrypt programme.

Q: Where to get the decrypt programme?

A: When the goal is achieved, we will send it to sc19ZLfCEpxdskvWGLLhNUnM6dUG7yikhz2W@outlook.com

(You may register it first with the specified password: Save1000Children!!! ).

Перевод записки на русский язык:

Поздравления! Теперь вы являетесь членом GPAA (Глобальное агентство по борьбе с бедностью).

Нам нужны биткоины, наша главная задача - получить 1000 BTC. 1 BTC для 1 ребенка!

>> Нажмите здесь, чтобы купить биткоины <<

В: Что случилось?

A: Упс, ваши важные файлы зашифрованы. Это означает, что вы не сможете получить доступ к ним больше, пока они не будут расшифрованы.

Эти файлы НЕ МОГУТ быть расшифрованы, если у вас нет ключа (RSA4096).

В: Как я могу получить программу расшифровки?

A: Ваша задача 10.91 биткоинов.

Отправьте правильную сумму на биткоин-адрес 19ZLfCEpxdskvWGLLhNUnM6dUG7yikhz2W

Вы можете отправить больше монет. Когда цель будет достигнута, вы получите программу расшифровки.

В: Где получить программу расшифровки?

A: Когда цель будет достигнута, мы отправим ее в sc19ZLfCEpxdskvWGLLhNUnM6dUG7yikhz2W@outlook.com

(Вы можете сначала зарегистрировать его с указанным паролем: Save1000Children !!!).

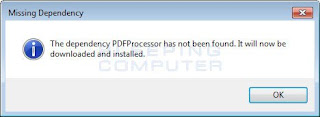

Распространяется путём взлома через незащищенную конфигурацию RDP или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.123, .3dm,

.3dmap, .3ds, .3dxml, .3g2, .3gp, .602, .7z, .accdb, .act, .aes, .ai, .arc,

.asc, .asf, .asm, .asp, .assets, .avi, .backup, .bak, .bat, .bdf, .blendl, .bmp,

.brd, .bz2, .c, .c4dl, .catalog, .catanalysis, .catdrawing, .catfct,

.catmaterial, .catpart, .catprocess, .catproduct, .catresource, .catshape,

.catswl, .catsystem, .cdd, .cgm, .class, .cmd, .config, .cpp, .crt, .cs, .csr,

.csv, .dae, .db, .dbf, .dch, .deb, .der, .dif, .dip, .djvu, .doc, .docb, .docm,

.docx, .dot, .dotm, .dotx, .dwg, .dxf, .edb, .eml, .fbx, .fla, .flv, .frm, .gif,

.gl, .gl2, .gpg, .gz, .h, .hpgl, .hwp, .ibd, .icem, .idf, .ig2, .igs, .ipt,

.iso, .jar, .jasl, .java, .jpeg, .jpg, .js, .jsp, .key, .lay, .lay6, .ldf,

.library, .m3u, .m4u, .mal, .max, .maxl, .mb, .mdb, .mdf, .mid, .mkv, .mml,

.model, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .obj, .odb, .odg,

.odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .paq, .pas,

.pdf, .pem, .pfx, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm,

.ppsx, .ppt, .pptm, .pptx, .ps, .ps1, .psd, .pst, .rar, .raw, .rb, .rtf, .sch,

.session, .sh, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc,

.std, .step, .sti, .stp, .stw (180 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, файлы прикладных программ и пр. Файлы, связанные с этим Ransomware:

!READ.htm

<random>.exe

Расположения:

***

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: sc19ZLfCEpxdskvWGLLhNUnM6dUG7yikhz2W@outlook.com

BTC: 19ZLfCEpxdskvWGLLhNUnM6dUG7yikhz2W

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as GPAA) Write-up, Topic of Support *

Thanks: Michael Gillespie BleepingComputer * *

© Amigo-A (Andrew Ivanov): All blog articles.