Master Ransomware

BTCWare-Master Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 (только первые 10 Мб), а затем требует написать на email вымогателей, чтобы узнать сумму выкупа в BTC и как вернуть файлы. Оригинальное название: Master Ransomware.

© Генеалогия: BTCWare > BTCWare-Master

К зашифрованным файлам добавляется составное расширение по шаблону

.[<email>].master

На данный момент это было: .[teroda@bigmir.net].master

Активность этого крипто-вымогателя пришлась на середину июня 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

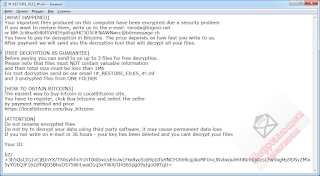

Записка с требованием выкупа называется: !#_RESTORE_FILES_#!.inf

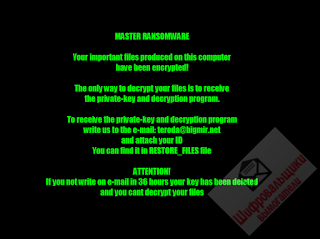

Другим информатором жертвы выступает скринлок, встающий изображением рабочего стола.

Содержание записки о выкупе:

[WHAT HAPPENED]

Your important files produced on this computer have been encrypted due a security problem

If you want to restore them, write us to the e-mail: teroda@bigmir.net

or BM-2cWscKHR4SVHDYp4FqVHC5D5fJFNAWNwcc@bitmessage.ch

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

[FREE DECRYPTION AS GUARANTEE]

Before paying you can send to us up to 3 files for free decryption.

Please note that files must NOT contain valuable information

and their total size must be less than 1Mb

For test decryption send on our email !#_RESTORE_FILES_#!.inf

and 3 encrypted files from ONE FOLDER

[HOW TO OBTAIN BITCOINS]

The easiest way to buy bitcoin is LocalBitcoins site.

You have to register, click Buy bitcoins and select the seller

by payment method and price

https://localbitcoins.com/buy_bitcoins

[ATTENTION]

Do not rename encrypted files

Do not try to decrypt your data using third party software, it may cause permanent data loss

If you not write on e-mail in 36 hours - your key has been deleted and you cant decrypt your files

Your ID:

bZ/+3h5*****

Перевод записки на русский язык:

[ЧТО СЛУЧИЛОСЬ]

Ваши важные файлы, созданные на этом компьютере, были зашифрованы из-за проблемы с безопасностью.

Если вы хотите их восстановить, напишите нам на e-mail: teroda@bigmir.net или BM-2cWscKHR4SVHDYp4FqVHC5D5fJFNAWNwcc@bitmessage.ch

Вы должны заплатить за расшифровку в биткоинах. Цена зависит от того, как быстро вы пишете нам.

После оплаты мы отправим вам инструмент дешифровки, который расшифрует все ваши файлы.

[БЕСПЛАТНАЯ ДЕШИФРОВКА КАК ГАРАНТИЯ]

Перед оплатой вы можете отправить нам до 3 файлов для бесплатной дешифровки.

Обратите внимание, что файлы НЕ должны содержать ценную информацию и их общий размер должен быть меньше 1 Мб.

Для тестовой дешифровки отправьте по email ! #_ RESTORE_FILES _ # !. inf и 3 зашифрованных файла из ОДНОЙ ПАПКИ.

[КАК ПОЛУЧИТЬ БИТКОИНЫ]

Самый простой способ купить биткоины - сайт LocalBitcoins.

Вам нужно зарегистрироваться, нажать "Buy bitcoins" и выбрать продавца.

По способу оплаты и цене

https://localbitcoins.com/buy_bitcoins

[ВНИМАНИЕ]

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровывать свои данные с помощью сторонних программ, это приведёт к безвозвратной потере данных.

Если вы не напишете по email через 36 часов - ваш ключ будет удален, и вы не можете расшифровать свои файлы.

Ваш ID:

bZ/+3h5*****

Распространяется путём взлома через незащищенную конфигурацию RDP или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

"vssadmin.exe" with commandline "Delete Shadows /All /Quiet"

"bcdedit.exe" with commandline "/set {default} recoveryenabled No"

"bcdedit.exe" with commandline "/set {default} bootstatuspolicy ignoreallfailures"

"%WINDIR%\System32\cmd.exe" /c vssadmin.exe Delete Shadows /All /Quiet""

"%WINDIR%\System32\cmd.exe" /c bcdedit.exe /set {default} recoveryenabled No""

"%WINDIR%\System32\cmd.exe" /c bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures""

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

!#_RESTORE_FILES_#!.inf

svchost.exe

teroda@bigmir.net.exe

<random>.exe

Расположения:

C:\Users\User\AppData\Roaming\svchost.exe

%APPDATA%\!#_RESTORE_FILES_#!.inf

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BM-2cWscKHR4SVHDYp4FqVHC5D5fJFNAWNwcc@bitmessage.ch

Email: teroda@bigmir.net

bigmir.net - это Украина

Другие email:

darkwaiderr@cock.li

stopstorage@qq.com

westbleep@india.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 19 января 2018:

Расширение: .master

Записка: !#_RESTORE_FILES_#!.inf

Email: look1213@protonmail.com

Результаты анализов: VT

***

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать BTCWareDecrypter и расшифровать файлы >> Изучите подробное руководство, чтобы не повредить файлы. Поддерживаются расширения: .aleta, .blocking, .btcware, .cryptobyte, .crypton, .cryptowin, .encrypted, .gryphon, .master, .nuclear, .onyon, .theva, .payday, .shadow, .wallet, .wyvern, .xfile

Read to links: Tweet on Twitter ID Ransomware (ID as BTCWare Master) Write-up, Topic of Support Video review

Thanks: Alex Svirid Michael Gillespie MalwareHunterTeam GrujaRS

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private