Bubble Ransomware

Preventivo Ransomware

CryptoBubble Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью DES и 8-ю случайными байтами, а затем требует связаться по email, чтобы вернуть файлы. Оригинальное название: Preventivo. На файле написано: preventivo.pdf. Среда разработки: Visual Studio 2015. Фальш-вендор: Termoidraulica Pasotti.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .bubble

Оригинальное имя файла не меняется.

Активность этого крипто-вымогателя пришлась на конец июня 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

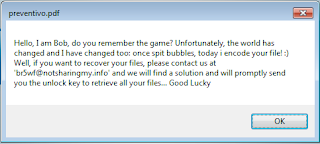

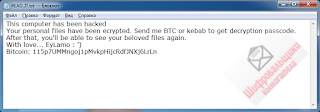

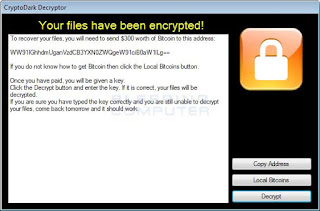

Записка с требованием выкупа выступает диалоговое окно с заголовком preventivo.pdf.

Содержание записки о выкупе:

Hello, I am Bob, do you remember the game? Unfortunately, the world has changed and I have changed too: once spit bubbles, today i encode your file! :)

Well, if you want to recover your files, please contact us at 'br5wf@notsharingmy.info' and we will find a solution and will promptly send you the unlock key to retrieve all your files... Good Lucky

Перевод записки на русский язык:

Привет, я Боб, ты помнишь игру? Увы, мир изменился, и я тоже изменился: когда лопнут пузыри, сегодня я закодирую ваш файл! :)

Ну, если вы хотите восстановить свои файлы, свяжитесь с нами на br5wf@notsharingmy.info, и мы найдем решение и сразу отправим вам ключ разблокировки, чтобы вернуть все ваши файлы ... Удачи

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Проверяет наличие 64-разрядной системы.

Удалив исходный файл, выполняет для освободившегося места на диске заполнение следующим содержимым:

bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble...

bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble...

bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble... bubble bobble...

Список файловых расширений, подвергающихся шифрованию:

.3gp, .ac3, .accdb, .accdt, .avi, .bmp, .cdr, .csv, .DivX, .doc, .docm, .docx, .dwg, .jpeg, .jpg, .mid, .mov, .mp3, .mp4, .mpeg, .mpg, .odb, .odf, .odg, .odp, .ods, .odt, .ogg, .ogv, .otg, .otp, .ott, .pdf, .png, .rar, .tiff, .txt, .wav, .xls, .xlsm, .xlsx, .zip (42 расширения).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

preventivo.pdf.exe

Записи реестра, связанные с этим Ransomware:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

[preventivo.pdf] = %path%\preventivo.pdf.exe

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: br5wf@notsharingmy.info

Пересылка данных: от bubble.lck@gmail.com к bubble_lck@hmamail.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Bubble) Write-up, Topic of Support *

Thanks: Gianfranco Tonello Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.

ВНИМАНИЕ!

1) Ваши комментарии после статьи появятся только после проверки. Дублировать их не нужно.

2) В своём сообщение в форме обратной связи обязательно укажите название шифровальщика.