Blackout Ransomware

(шифровальщик-вымогатель, OSR)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует написать на email, чтобы вернуть файлы. Оригинальное название: Blackout. Позиционирует себя как бесплатный OSR (Open Source Ransomware).

Обнаружения:

DrWeb -> Trojan.Encoder.13036

BitDefender -> Trojan.Ransom.Fantom.D

ESET-NOD32 -> MSIL/Filecoder.Fantom.N

Symantec -> Ransom.CryptXXX

TrendMicro -> Ransom_BLACKOUT.A

© Генеалогия: ??? >> Blackout

К зашифрованным файлам добавляется настраиваемое расширение или совсем отсутствует.

Файлы переименовываются с помощью Base64.

Примеры таких файлов:

eW91cmZldy5wbmc=

UGVuZ3VpbnMuanBn

YWRtaW4uY29udGFjdA==

Образец этого крипто-вымогателя был обнаружен в первой половине июля 2017 г. и он уже распространялся. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Взявший этот OSR на вооружение вымогатель может менять название на желаемое.

Записка с требованием выкупа называется: README_1183339_23654.txt

Содержание записки о выкупе:

Your files have been encrypted <BLACKOUT> ransomware!

Your personal Id:

ZiaDE*****UOY2E

LICENSE AGREEMENT

Blackout ransomware is a free open source software.

The program is designed to test the protection of OS Windows against ransomware.

The developer of this software is not responsible for any damage caused by the program.

The program is experimental and the entire responsibility for use lies with the user.

HOW TO USE:

To decrypt your files, you need the program blackout_decryptor.exe

If you do not have it, write to email: blackzd@derpymail.org or blackzd@xmail.net

In the letter, send your personal id and two small encrypted files for trial decryption.

If you dont get answer from blackzd@derpymail.org or blackzd@xmail.net in 72 hours,

you need to install tor browser, you can download it here:

https://www.torproject.org/download/download.html.en

After installation, open the tor browser to website:

http://mail2tor2zyjdctd.onion/register.php

Register on the site a new email address and write to us with his letter to our address:

blackoutsupport@mai12tor.com

NN:506358115267996

Перевод записки на русский язык:

Ваши файлы были зашифрованы <BLACKOUT> ransomware!

Ваш личный Id:

ZiaDE*****UOY2E

ЛИЦЕНЗИОННОЕ СОГЛАШЕНИЕ

Blackout ransomware - бесплатная программа с открытым исходным кодом.

Программа предназначена для проверки защиты ОС Windows от вымогательства.

Разработчик этого программного обеспечения не несет ответственности за ущерб, нанесенный программой.

Программа экспериментальная и вся ответственность за ее использование лежит на пользователе.

КАК ИСПОЛЬЗОВАТЬ:

Чтобы расшифровать ваши файлы, вам понадобится программа blackout_decryptor.exe

Если у вас его нет, напишите по электронной почте: blackzd@derpymail.org или blackzd@xmail.net

В письме отправьте свой личный идентификатор и два небольших зашифрованных файла для пробной расшифровки.

Если вы не получите ответ от blackzd@derpymail.org или blackzd@xmail.net через 72 часа,

Вам нужно установить Tor-браузер, вы можете скачать его здесь:

https://www.torproject.org/download/download.html.en

После установки откройте Tor-браузер на веб-сайте:

http://mail2tor2zyjdctd.onion/register.php

Зарегистрируйте на сайте новый email-адрес и напишите нам с него на наш адрес:

blackoutsupport@mai12tor.com

NN: 506358115267996

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

➤ Теневые копии файлов удаляются командой:

vssadmin delete shadows /all /quiet

➤ Используется фиктивный экран установки критических обновлений для Windows.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README_1183339_23654.txt

blackout.exe

blackout_decryptor.exe

Расположения:

C:\update.bat

%APPDATA%\delback.bat

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

blackzd@derpymail.org

blackzd@xmail.net

blackoutsupport@mai12tor.com

xxxx://mail2tor2zyjdctd.onion/register

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 1 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Файлы: verytu.exe, delback.bat, update.bat

Результаты анализов: HA+VT

Примеры записок: README_3509728_14800.txt

README_1910092_25012.txt

README_3509728_19216.txt

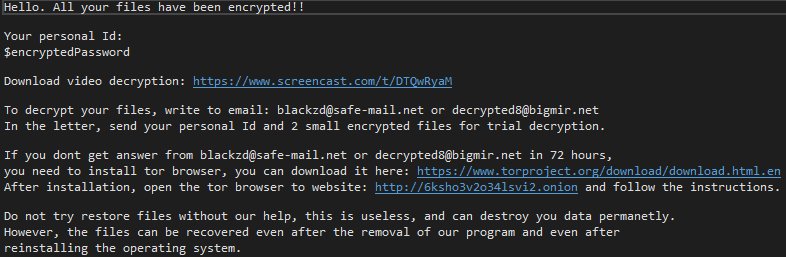

<< Скриншот записки

Обновление от 1 мая 2018:

Пост в Твиттере >>

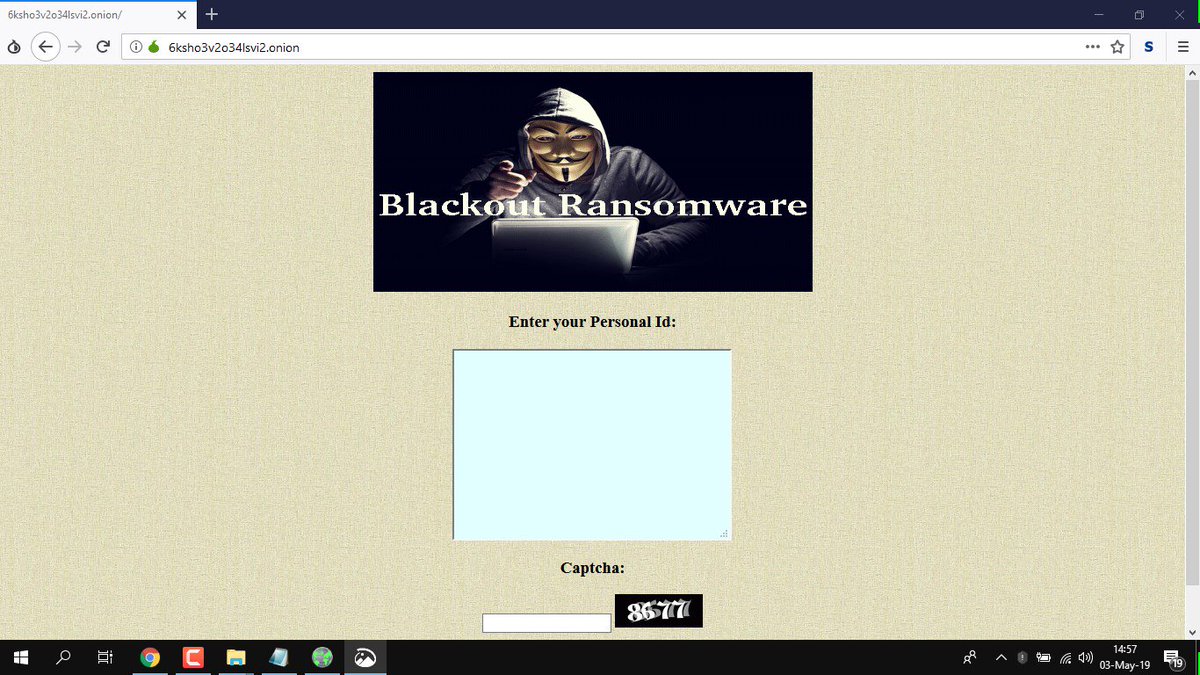

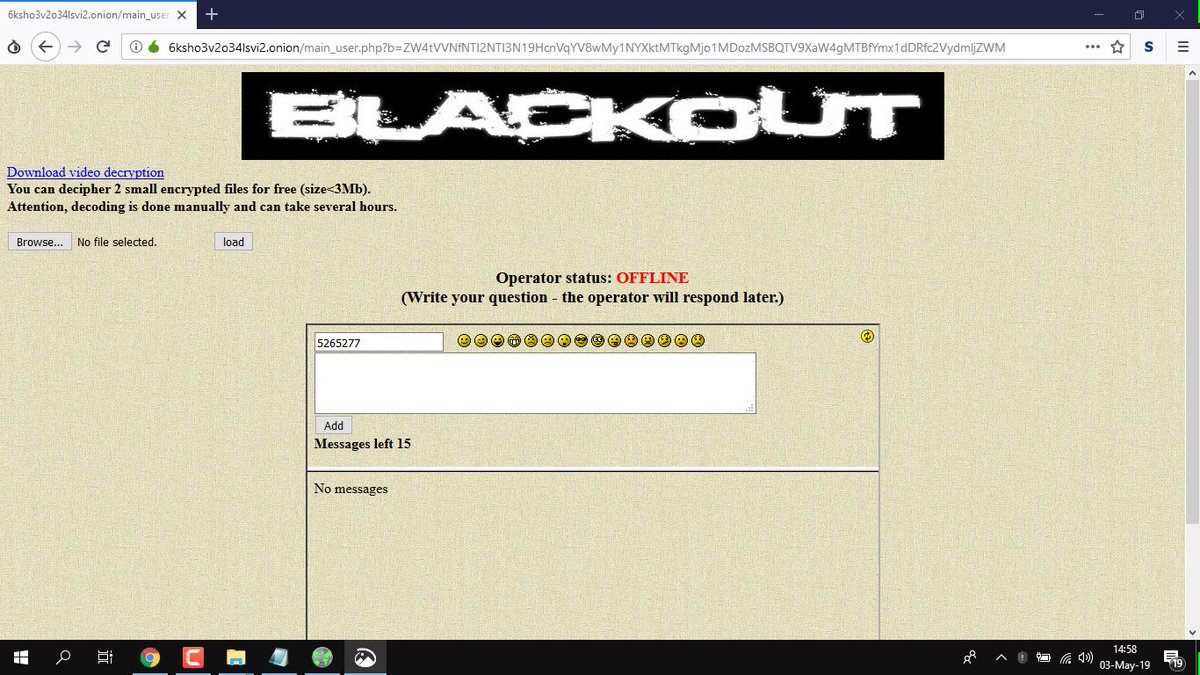

Tor-URL: xxxx://6ksho3v2o341svi2.onion

Email: blackzd@safe-mail.net

decrypted8@bigmir.net

Файл: rozibert.exe

На файле написано: Fozirost

Скриншот записки и экрана дешифровки >>

Обновление от 16 августа 2018:

Пост в Твиттере >>

Email: blackzd@safe-mail.net, decrypted8@bigmir.net

Tor-URL: xxxx://6ksho3v2o341svi2.onion

Video-URL: xxxxs://wviw.screencast.com/t/DTQwRyaM

Файл: OFTBRWCI.EXE

На файле написано: Egosizmir и pkadentiri.exe

Результаты анализов: VT

Обновление от 3 мая 2019:

Пост в Твиттере >>

Расширение: не используется

Записка: README_5265277.txt

Email: tyspalento@bigmir.net or mitoplent@safe-mail.net

URL: xxxx://6ksho3v2o341svi2.onion

Результаты анализов: VT

Обновление от 15 февраля 2020:

Расширение: не используется

Записка: README_7061457.txt

Записка: README_7061457.txt

Email: tyspalento@bigmir.net, mitoplent@safe-mail.net

Файл: iudorki.exe

Результаты анализов: VT

Обновление от 4 марта 2020:

Пост в Твиттере >>

Расширение: не используется

Записка: README_3728769.txt

Email: decrypted8@bigmir.net, mitoplent@safe-mail.net

Tor-URL: xxxx://t5vj34iny72dpdu4.onion

Результаты анализов: VT + IA + VMR + AR

© Amigo-A (Andrew Ivanov): All blog articles.

Обнаружения:

DrWeb -> Trojan.Encoder.31018

BitDefender -> DeepScan:Generic.Ransom.Blackout2.*

Kaspersky -> HEUR:Trojan.MSIL.Diztakun.gen

McAfee -> RDN/Ransom

Rising -> Trojan.Filecoder!8.68 (CLOUD)

TrendMicro -> TROJ_GEN.R015C0WBG20

Обновление от 4 марта 2020:

Пост в Твиттере >>

Расширение: не используется

Записка: README_3728769.txt

Email: decrypted8@bigmir.net, mitoplent@safe-mail.net

Tor-URL: xxxx://t5vj34iny72dpdu4.onion

Результаты анализов: VT + IA + VMR + AR

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as Blackout) Write-up, Topic of Support

- видеоролик сделан с помощью ссервиса AnyRun.

Thanks: S!Ri, Michael Gillespie, Marcelo Rivero, MalwareHunterTeam Andrew Ivanov (author) ***

© Amigo-A (Andrew Ivanov): All blog articles.