Gryphon Ransomware

BTCWare-Gryphon Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: GRYPHON RANSOMWARE. На файле может быть написано, что угодно.

© Генеалогия: BTCWare >> BTCWare-Gryphon

К зашифрованным файлам добавляется составное расширение по шаблону

.[decr@cock.li].gryphon

Активность этого крипто-вымогателя пришлась на конец июля 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: HELP.txt

Запиской с требованием выкупа также выступает скринлок, встающий обоями рабочего стола, с тем же текстом. [Нет картинки]

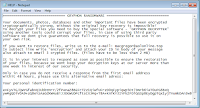

Содержание записки о выкупе:

=== GRYPHON RANSOMWARE ===

Your documents, photos, databases and other important files have been encryptedcryptographically strong, without the original key recovery is impossible!

To decrypt your files you need to buy the special software - "GRYPHON DECRYPTER"

Using another tools could corrupt your files, in case of using third party software we dont give guarantees that full recovery is possible so use it on your own risk.

If you want to restore files, write us to the e-mail: decr@cock.li

In subject line write "encryption" and attach your ID in body of your messagealso attach to email 3 crypted files. (files have to be less than 2 MB)

It is in your interest to respond as soon as possible to ensure the restorationof your files, because we wont keep your decryption keys at our server more thanone week in interest of our security.

Only in case you do not receive a response from the first email addresswithit 48 hours, please use this alternative email adress: decrsup@cock.li

Your personal identification number:

Hj4zGkDR*****

=== GRYPHON RANSOMWARE ===

Перевод записки на русский язык:

=== GRYPHON RANSOMWARE ===

Ваши документы, фото, базы данных и другие важные файлы были криптографически сильно зашифрованы, без оригинального ключа восстановление невозможно!

Чтобы расшифровать ваши файлы, вам нужно купить специальную программу - "GRYPHON DECRYPTER",

Использование других инструментов может привести к повреждению ваших файлов, в случае использования сторонних программ мы не даем гарантий, что полное восстановление возможно, поэтому используйте его на свой страх и риск.

Если вы хотите восстановить файлы, напишите нам на e-mail: decr@cock.li

В строке темы напишите "шифрование" и прикрепите свой ID в теле вашего сообщения, а также приложите к email 3 зашифрованных файла. (файлы должны быть меньше 2 МБ)

В ваших интересах ответить как можно скорее, чтобы обеспечить восстановление ваших файлов, потому что мы не будем хранить ваши ключи дешифрования на нашем сервере более недели в интересах нашей безопасности.

Только в том случае, если вы не получите ответ с первого email-адреса за 48 часов, используйте этот альтернативный email-адрес: decrsup@cock.li

Ваш личный идентификационный номер:

=== GRYPHON RANSOMWARE ===

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, используя команды:

cmd.exe /c vssadmin.exe Delete Shadows /All /Quiet

vssadmin.exe Delete Shadows /All /Quiet

cmd.exe /c bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} recoveryenabled No

cmd.exe /c bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe

HELP.txt

Расположения:

\%APPDATA%\<random>.exe

\%APPDATA%\HELP.txt

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: decr@cock.li и decrsup@cock.li

payoff@cock.li и payoff@bigmir.net

chines34@protonmail.ch и oceannew_vb@protonmail.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 3 августа 2017:

Расширение: .gryphon

Составное расширение: .[payoff@cock.li].gryphon

Email: payoff@cock.li и payoff@bigmir.net

Записка: HELP.txt

<< Скриншот записки

Обновление от 4 августа 2017:

Расширение: .gryphon

Составное расширение: [chines34@protonmail.ch].gryphon

Email: chines34@protonmail.ch и oceannew_vb@protonmail.com

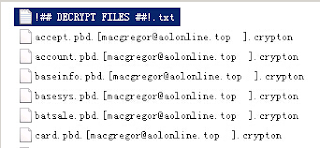

Записка: !## DECRYPT FILES ##!.txt

<< Скриншот записки

Видеообзор >>

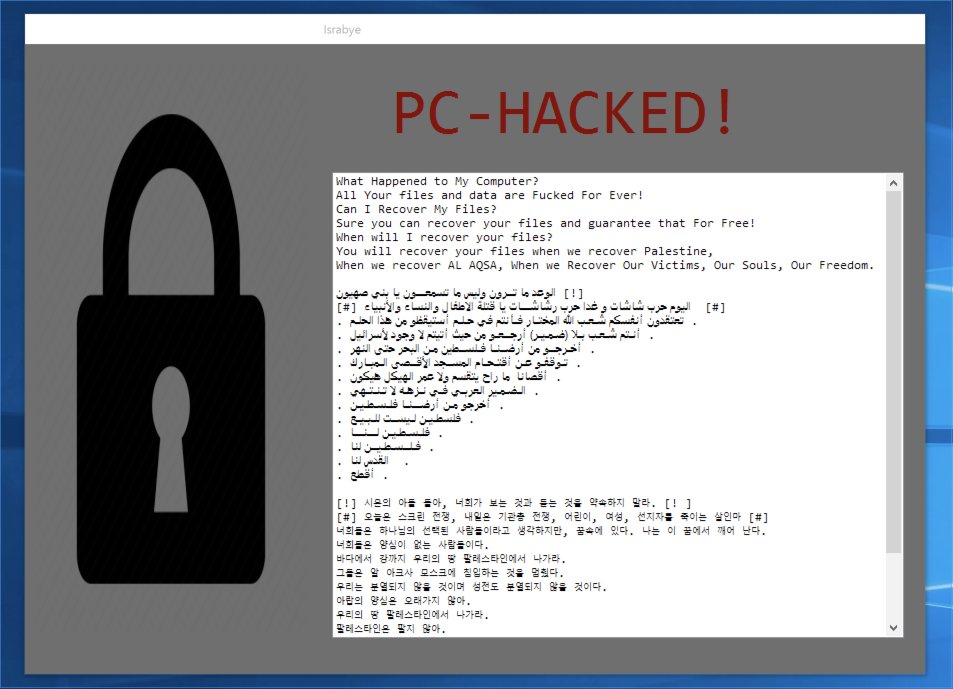

Обновление от 7 августа 2017:

Email: garryhelpyou@qq.com и garrymagic@tutanota.com

Email: garryhelpyou@qq.com и garrymagic@tutanota.comТема на форуме >>

<< Скриншот записки

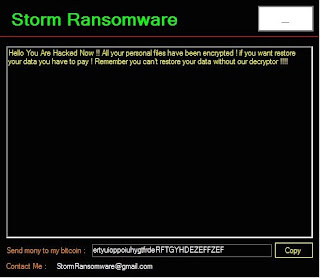

Обновление от 10 августа 2017:

Статья на BC >>

Статья на BC >>Расширение: .crypton

Составное расширение: .[gladius_rectus@aol.com ].crypton

Записка: HELP.txt

Email: gladius_rectus@aol.com

gladius_rectus@india.com

Результаты анализов: HA+VT

<< Скриншот записки

Обновление от 11 августа 2017:

Расширение: .crypton

Расширение: .cryptonСоставное расширение: .[macgregor@aolonline.top ].crypton

Email: macgregor@aolonline.top

Результаты анализов: HA + VT

<< Скриншот записки

Обновление от 14 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .gryphon

Составное расширение: .[universe1@protonmail.ch].gryphon

Записка: !## DECRYPT FILES ##!.txt

Email: universe1@protonmail.ch и universe11@bigmir.net

Результаты анализов: VT

<< Скриншот записки

Обновление от 14 августа 2017:

Расширение: .gryphon

!## DECRYPT FILES ##!.txt

Email: payfordecrypt@qq.com и crypthelp@qq.com

Составное расширение: .[payfordecrypt@qq.com].gryphon

Тема на форуме >>

Обновление от 15 августа 2017:

Пост в Твиттере >>

Расширение: .gryphon

Составное расширение: .[black.world@tuta.io].gryphon

Email: black.world@tuta.io

Результаты анализов: VT

Обновление от 15 августа 2017:

Расширение: .gryphon

Составное расширение: .[darkwaiderr@tutanota.com].gryphon

Записка: !## DECRYPT FILES ##!.txt

Email: darkwaiderr@tutanota.com и darkwaiderr@gmx.de

Обновление от 21 августа 2017:

Расширение: .crypton

Расширение: .cryptonСоставное расширение: .[macgregor@aolonline.top ].crypton

Email: macgregor@aolonline.top

Записка: !## DECRYPT FILES ##!.txt

<< Скриншот записки и заш-файлов

Обновление от 26 августа 2017:

Расширение: .gryphon

Составное расширение: .[decrypt24@protonmail.com].gryphon

Email: decrypt24@protonmail.com

Результаты анализов: VT

Обновление от 26 августа 2017:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .nuclear

Составное расширение: .[black.world@tuta.io].nuclear

Шаблон: .[<email>].nuclear

Email: black.world@tuta.io

Другой RSA-ключ.

Записка: %APPDATA%\HELP.hta

<< Скриншот записки

Результаты анализов: HA+VT

См. мою статью BTCWare-Nuclear Ransomware >>

Обновление от 29 августа 2017:

Расширение: .nuclear

Составное расширение: .[asdqwer123@cock.li].nuclear

Шаблон: .[<email>].nuclear

Email: asdqwer123@cock.li

Обновление от 5 сентября 2017:

Расширение: .nuclear

Составное расширение: .[assistance@firemail.cc].nuclear

Email: assistance@firemail.cc

Результаты анализов: VT

Обновление от 11 сентября 2017:

Расширение: .crypton

Расширение: .cryptonСоставное расширение: .[macgregor@aolonline.top ].crypton

Email: macgregor@aolonline.top

Записка: !## DECRYPT FILES ##!.txt

Оплата: 0.5 BTC

Результаты анализов: VT

<< Скриншот записки и скриншот файлов (ниже)

Обновление от 25 сентября 2017:

Расширение: .nuclear

Составное расширение: .[goldwave@india.com]-id-<id>.nuclear

Email: goldwave@india.com

Результаты анализов: VT

Обновление от 18 мая 2018:

Расширение: .gryphon

Составное расширение: .[black.world@tuta.io].gryphon

Email: blackworld@cock.li

Результаты анализов: VT

Обновление от 20 мая 2018:

Расширение: .gryphon

Составное расширение: .[fidel_romposo@aol.com].gryphon

Email: fidel_romposo@aol.com

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть декриптер Скачать BTCWareDecrypter и расшифровать файлы >> Изучите подробное руководство, чтобы не повредить файлы. Поддерживаются расширения: .aleta, .blocking, .btcware, .cryptobyte, .crypton, .cryptowin, .encrypted, .gryphon, .master, .nuclear, .onyon, .theva, .payday, .shadow, .wallet, .wyvern, .xfile

Read to links: Tweet on Twitter ID Ransomware (ID as BTCWare Gryphon) Write-up, Topic of Support 🎥 Video review

Thanks: Karsten Hahn, Michael Gillespie, GrujaRS Andrew Ivanov

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private