eBayWall Ransomware

(шифровальщик-вымогатель)

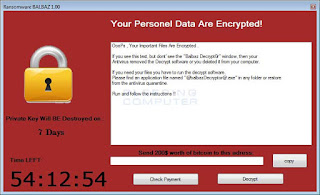

Этот крипто-вымогатель шифрует данные пользователей, а затем в записке жалуется на жадный eBay и просит выкуп $9 в крипто-валюте Monero, чтобы вернуть файлы. Оригинальное название.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .ebay

Активность этого крипто-вымогателя пришлась на начало августа 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

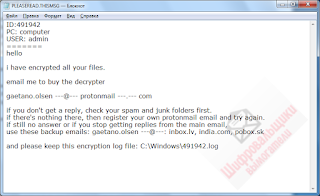

Записка с требованием выкупа и платёжными инструкциями называется: ebay-msg.html

Содержание записки о выкупе:

Welcome to ebaywall!

Many of your files were locked because of gross negligence.

This is about very weak security... So, to set the stage, quite a bit of back story is necessary:

The internet is extremely large and full of very expensive and very dangerous tools. I am at the internet at least six days a week, I know who is coming and going and what they are working on. When the internet police is not in the way, I unlock certain power tools to give the other users supervised access to what could potentially be very dangerous machinery. I do have a certain level of authority - I can kick people out of the internet, report them for tool-misuse, and effectively prevent them from passing their internet classes.

This story refers to a coder in one of the ebay sites and his monkey:

One night, fairty late, I hear some holes making a noise in the general kijiji ca area of the internet. I head that way to check it out - the noise sounded like someone was in a big hurry, which is a red flag that they might hurt someone with the tools.

I get there and see a poor, tiny coder sitting on a stool while his monkey fiddles with his project. The coder is supposed to be using PHP code to make a bot blocker. Easy, easy project I check them out from a distance, see no safety violations as they are just setting up, and return to my own studio to do some work.

Now, bot blockers are fairly safe; the worst thing is that they slightly annoy you. But, bot blockers can also cause undefined behaviorand oil can be flung at your face; I have a tiny scar on my forehead from the same project four years ago. At a minimum, I require coders to wear idiot-proof safety gloves while coding bot blockers.

After about 5 minutes, I go to check up on them again. The monkey has effectively taken over the coder's project and is doing it for him. While that is a violation of the professional honesty code, this story concerns the safety violations and the massive butthurt when I told him to fix them. The monkey is coding some thin digits, his code INCHES from the extremely hot spaghetti zone.

Everyone who takes a coding class is given lengthy hacking demonstrations and are required to sign forms to confirm that they

understand what is required in order to use the tools. No form - no tools. The poor coder's monkey technically wasn't even supposed to use the tools and the coder knew. The poor coder also knew that they were both required to wearing safety gloves.

***текст сокращён***

Перевод записки на русский язык: (Google-перевод без коррекции)

Добро пожаловать в ebaywall!

Многие из ваших файлов были заблокированы из-за грубой небрежности.

Речь идет о очень слабой безопасности... Итак, чтобы создать сцену, требуется довольно немного предыстории:

Интернет чрезвычайно велик и полон очень дорогих и очень опасных инструментов. Я нахожусь в Интернете по крайней мере шесть дней в неделю, я знаю, кто придет и собирается и над чем они работают. Когда интернет-полиция не мешает, я разблокирую некоторые инструменты электропитания, чтобы дать другим пользователям возможность контролировать доступ к потенциально опасным машинам. У меня есть определенный уровень полномочий - я могу выгнать людей из Интернета, сообщить им о неправильном использовании инструмента и эффективно предотвратить их прохождение своих интернет-классов.

Эта история относится к кодеру в одном из сайтов ebay и его обезьяне:

Однажды вечером, поздно вечером, я слышал, как в общей области киджиджи в интернете звучат дыры. Я направляюсь так, чтобы проверить это - шум звучал так, как будто кто-то очень торопился, что является красным флагом, что они могут навредить кому-то инструментам.

Я добираюсь туда и вижу бедного крошечного кодера, сидящего на табурете, в то время как его обезьяна играет с его проектом. Предполагается, что кодер будет использовать PHP-код для создания бот-блокатора. Легкий, легкий проект Я проверяю их издалека, не вижу нарушений безопасности, поскольку они просто настраиваются, и возвращайтесь в свою собственную студию, чтобы сделать какую-то работу.

Теперь блокировщики ботов довольно безопасны; Хуже всего то, что они немного раздражают вас. Но, блокировщики бота также могут вызывать неопределенное поведение, а масло можно выбросить на лицо; У меня есть крошечный шрам на моем лбу из того же проекта четыре года назад. Как минимум, я требую, чтобы кодеры надевали защитные перчатки, защищенные от идиотов, при кодировании блокаторов ботов.

Примерно через 5 минут я снова проверю их. Обезьяна эффективно взяла на себя проект кодера и делает это для него. Хотя это является нарушением профессионального кода честности, эта история касается нарушений безопасности и массового батхёрт, когда я сказал ему, чтобы исправить их. Обезьяна кодирует некоторые тонкие цифры, его код INCHES из чрезвычайно горячей зоны спагетти.

Каждому, кто принимает класс кодирования, даются длительные демонстрации хакеров и требуется подписывать формы, чтобы подтвердить, что они

Понять, что требуется для использования инструментов. Нет формы - нет инструментов. Обезьяна плохого кодера технически даже не предполагала использовать инструменты, и кодер знал. Плохой кодер также знал, что оба они должны были носить защитные перчатки.

***текст сокращён***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

.bak, .DAT, .DeskLink, .doc, .DTD, .jpg,

.log, .MAPIMail, .mp3, .mydocs,

.pdf, .png, .ppt, .sam, .scf, .shw, .theme, .tmp, .txt, .wav, .wb2, .wk4, .wmdb,

.xls, .XML, .ZFSendToTarget (26

расширений)

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ebay-msg.html

ebaywall.exe (windows_app.exe)

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://kijijiapp.ca/windows_app.exe***

xxxx://kijijiapp.ca/kijiji_app.exe***

www.hsbc.com.hk (203.112.94.221)

www.google.com (216.58.209.228)

www.boc.cn (124.74.250.145)

www.wikipedia.org (91.198.174.192)

www.cbc.ca (92.122.201.170)

www.bigfishgames.com (208.77.152.196)

www.agame.com (93.184.221.131)

www.kongregate.com (192.33.31.104)

www.freeonlinegames.com (104.20.102.23)

www.arkadium.com (92.122.122.153)

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links:

Tweet on Twitter

ID Ransomware (ID as eBayWall)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter

ID Ransomware (ID as eBayWall)

Write-up, Topic of Support

*

Thanks:

Jakub Kroustek

Michael Gillespie

Lawrence Abrams

*

Thanks:

Jakub Kroustek

Michael Gillespie

Lawrence Abrams

*

© Amigo-A (Andrew Ivanov): All blog articles.

ВНИМАНИЕ!

1) Ваши комментарии после статьи появятся только после проверки. Дублировать их не нужно.

2) В своём сообщении в форме обратной связи обязательно укажите название шифровальщика.

Read to links: Tweet on Twitter ID Ransomware (ID under Mobef) Write-up, Topic of Support + post *

Thanks: (victim in the topics of support) Michael Gillespie * *