Hello Ransomware

Xorist-Hello Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью XOR, а затем требует выкуп в 0.05 BTC, чтобы вернуть файлы. Оригинальное название: HELLO. Входит в семейство вариантов, известное как Xorist Ransomware.

Обнаружения:

DrWeb -> Trojan.Encoder.94

BitDefender -> Trojan.Ransom.AIG

ESET-NOD32 -> A Variant Of Win32/Filecoder.Q

Kaspersky -> Trojan-Ransom.Win64.CryWiper.a

Malwarebytes -> Ransom.Xorist

Microsoft -> Ransom:Win32/Sorikrypt

Rising -> Ransom.Sorikrypt!8.8822 (TFE:dG***

Symantec -> Ransom.CryptoTorLocker

Tencent -> Trojan.Win32.CryptoTorLocker2015.a

TrendMicro -> Ransom_XORIST.SMA

© Генеалогия: Xorist >> Xorist-Hello

К зашифрованным файлам добавляется расширение .HELLO

Активность этого крипто-вымогателя пришлась на начало и середину августа 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

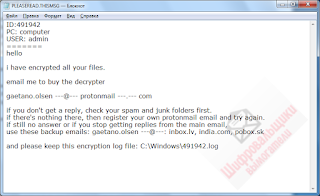

Записка с требованием выкупа называется: HOW TO DECRYPT FILES.txt

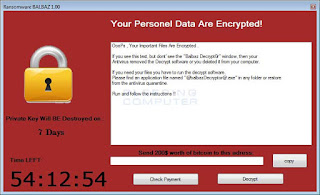

Также требования о выкупе содержит экран блокировки (скорее даже диалоговое окно). Контакта для связи нет, требует только биткоины.

Содержание записки о выкупе:

Ooops, your files have been encrypted!

- What Happen to my computer?

Your important files are encrypted

Many of your documents, photos, passwords, databases and other files are no longer accessible because they have been encrypted.

Maybe you are busy looking for way to recover your files, but do not waste your time. Nobody can recover your files without our decryption key

- Can i Recover My Files?

Sure.We guarantee that you can recover all your files safely and easily

But You have not so enough time.

So If you want to decrypt all your files, you need to pay.

You only have 12H to submit the payment.After that price will be doubled Also,

If the transaction is not completed within 24 hours your files will be permanently deleted.

How To buy bitcoins https://www.bitcoin.com/buy-bitcoin

And Send the the correct amount to this address 0.05 BTC 17pXroP4MruitJzpTa88FAPAGD5q5QAPzb

Перевод записки на русский язык:

Упс, ваши файлы были зашифрованы!

- Что случилось с моим компьютером?

Ваши важные файлы зашифрованы

Многие из ваших документов, фотографий, паролей, баз данных и других файлов теперь не доступны, т.к. они были зашифрованы.

Возможно, вы ищите способы восстановления ваших файлов, но не тратьте впустую свое время. Никто не может восстановить ваши файлы без нашего ключа дешифрования

- Могу ли я восстановить мои файлы?

Несомненно. Мы гарантируем, что вы сможете безопасно и легко восстановить все ваши файлы

Но у вас недостаточно времени.

Итак, если вы хотите расшифровать все ваши файлы, вам нужно заплатить.

У вас есть только 12 часов, чтобы отправить платеж. После этого цена будет удвоена. Кроме того,

Если транзакция не будет завершена в течение 24 часов, ваши файлы будут удалены навсегда.

Как купить биткойны https://www.bitcoin.com/buy-bitcoin

И отправьте правильную сумму по этому адресу 0.05 BTC 17pXroP4MruitJzpTa88FAPAGD5q5QAPzb

Зашифрованные файлы получают значки со щитом.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

HOW TO DECRYPT FILES.txt - записка с требованиями выкупа;

iji.exe - исполняемый файл вымогателя.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC: 17pXroP4MruitJzpTa88FAPAGD5q5QAPzb

См. ниже результаты анализов.

Результаты анализов:

Hybrid анализ >>

Triage анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

© Amigo-A (Andrew Ivanov): All blog articles.

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID under Xorist) Write-up, Topic of Support *

Thanks: Lawrence Abrams, Michael Gillespie Thyrex *

© Amigo-A (Andrew Ivanov): All blog articles.