RestoLocker Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: restolocker. На файле написано: restolocker.exe и WpfApplication1. Разработчик: Phantom.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: HiddenTear >> RestoLocker

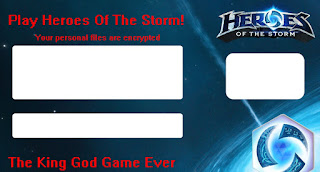

К зашифрованным файлам добавляется расширение .HeroesOftheStorm

Изображение относится к игре

Активность этого крипто-вымогателя пришлась на середину сентября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

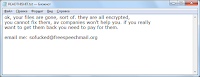

Записка с требованием выкупа называется: What is it?.txt

Содержание записки о выкупе:

Hi. I encrypted your personal files.

Heroes Of The Storm is the god game. But, people don't know that.

So, I made this program that make people to play Heroes Of The Storm.

To dectrypt your files, follow this procedure. First, You have to install Heroes Of The Storm. Second, Play Heroes Of The Storm 24hours. (Only Play Time Will Be Recorded)

NOW, Let's play the King God Emperor General Chungmoogong Majesty Game HEROES OF THE STORM

*Warning* Do NOT KILL This Program and Computer.

Имеется надпись:

Play Heroes Of The Storm and decrypt your files

Перевод на русский:

Играй в "Герои Шторма" и расшифруешь свои файлы

Перевод записки на русский язык:

Привет. Я зашифровал твои личные файлы.

"Герои Шторма" - божественная игра. Но люди этого не знают.

Итак, я сделал эту программу, которая заставит людей играть в "Герои Шторма".

Чтобы дешифровать твои файлы, выполни следующую процедуру. Во-первых, тебе нужно установить Heroes Of The Storm. Во-вторых, играй в Heroes Of The Storm 24 часа. (Будет записано только время игры)

ТЕПЕРЬ, Давай сыграем в Короля-Бога-Императора-Генерала-Чунгмуганга-Величество-Игру "ГЕРОИ ШТОРМА"

* Предупреждение * НЕ ВЫРУБАЙТЕ эту программу и компьютер.

Запиской с требованием выкупа также выступает экран блокировки:

Содержание текста с экрана:

Play Heroes Of The Storm!

Your personal files are encrypted

The King God Game Ever

Перевод на русский:

Играй в "Герои Шторма"

Твои личные файлы зашифрованы

Это Король-Бог-Игра

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Воспроизводит звуковой файл hiosu.wav из ресурсов WpfApplication1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

restolocker.exe

What is it?.txt

\hiosu.wav

\test\

Расположения:

\Desktop\test\What is it?.txt

User_name\Documents\Visual Studio 2013\Projects\WpfApplication1\WpfApplication1\Resources\hiosu.wav

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

C2: xxxxs://172.30.1.28/

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> + VT >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

© Amigo-A (Andrew Ivanov): All blog articles.

Перевод записки на русский язык:

Привет. Я зашифровал твои личные файлы.

"Герои Шторма" - божественная игра. Но люди этого не знают.

Итак, я сделал эту программу, которая заставит людей играть в "Герои Шторма".

Чтобы дешифровать твои файлы, выполни следующую процедуру. Во-первых, тебе нужно установить Heroes Of The Storm. Во-вторых, играй в Heroes Of The Storm 24 часа. (Будет записано только время игры)

ТЕПЕРЬ, Давай сыграем в Короля-Бога-Императора-Генерала-Чунгмуганга-Величество-Игру "ГЕРОИ ШТОРМА"

* Предупреждение * НЕ ВЫРУБАЙТЕ эту программу и компьютер.

Запиской с требованием выкупа также выступает экран блокировки:

Содержание текста с экрана:

Play Heroes Of The Storm!

Your personal files are encrypted

The King God Game Ever

Перевод на русский:

Играй в "Герои Шторма"

Твои личные файлы зашифрованы

Это Король-Бог-Игра

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Воспроизводит звуковой файл hiosu.wav из ресурсов WpfApplication1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

restolocker.exe

What is it?.txt

\hiosu.wav

\test\

Расположения:

\Desktop\test\What is it?.txt

User_name\Documents\Visual Studio 2013\Projects\WpfApplication1\WpfApplication1\Resources\hiosu.wav

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

C2: xxxxs://172.30.1.28/

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> + VT >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 12 марта 2018:

Пост в Твиттере >>

Выглядит как ранний образец.

Результаты анализов: VB + VT

Пост в Твиттере >>

Выглядит как ранний образец.

Результаты анализов: VB + VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: Michael Gillespie Karsten Hahn * *

© Amigo-A (Andrew Ivanov): All blog articles.