LockOn Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: LockOn и Product Lockon Ransomware. На файле написано: Lockon Ransomware.exe

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: HiddenTear? >> LockOn

Изображение из ресурсов LockOn

К зашифрованным файлам добавляется расширение *нет данных*.

Активность этого крипто-вымогателя пришлась на первую половину октября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. Пока находится в разработке, т.к. шифрует файлы только в тестовой папке на Рабочем столе. Разработчик, судя по некоторым элементам экрана блокировки, может быть из Франции.

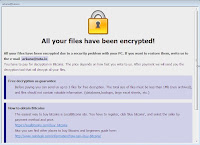

Запиской с требованием выкупа выступает экран блокировки:

Содержание текста о выкупе:

The whole of your computer has just been encrypted by LockOn to unlock your computer and retrieve your file please pay the ransom to the address bitcoin!

Here are the steps:

1 - Go to: https://www.localbitcoins.com

2 - Create an account

3 - Collect the sum stipulated below in bitcoins

4 - Sent to the address bitcoins 1EhHaeQ5x8Q4wF62QwqRUfoFrbYo2PLR7c

5 - You will receive a key that will unlock your computer!

Any attempt to reverse the ransomware or other will result in a destruction of the computer!

Перевод текста на русский язык:

Весь компьютер был зашифрован LockOn, чтобы разблокировать компьютер и получить ваш файл, пожалуйста, заплатите выкуп на биткоин-адрес!

Вот шаги:

1 - Перейдите по ссылке: https://www.localbitcoins.com

2 - Создайте учетную запись

3 - Соберите сумму, указанную ниже в биткоинах

4 - Отправьте на биткоин-адрес 1EhHaeQ5x8Q4wF62QwqRUfoFrbYo2PLR7c

5 - Вы получите ключ, который разблокирует ваш компьютер!

Любая попытка отменить выкуп или другое приведёт к повреждению компьютера!

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Lockon Ransomware.exe

[HOT][+18] CHECKER PORN.exe

\test\

Расположения:

C:\Users\Exploits\Desktop\test\

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

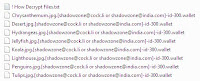

BTC: 1EhHaeQ5x8Q4wF62QwqRUfoFrbYo2PLR7c

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

*

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: MalwareHunterTeam * * *

© Amigo-A (Andrew Ivanov): All blog articles.