Stroman Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в $500, чтобы вернуть файлы. Оригинальное название. На файле написано.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .stroman

Активность этого крипто-вымогателя пришлась на вторую половину октября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: readinfo.txt

Содержание записки о выкупе:

All your data set are encrypted.

We can help decrypted files.

Price for full decrypt all files 500$

You will get decrypt soft + personal key + manual.

For recover your files - contact us email:

BM-2cUunjtSxYEd6Ase6hbhVyvMBVzXPUVdvu@bitmessage.ch

Please use public email for contact: gmail etc.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.your Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

Personal ID:

[redacted]

Do not rename encrypted files

Do not try to decrypt your data using third party software, it cause pernament data loss

Not use false encryption key, it cause pernament data loss

You must pay within 72 hours, or the price will be more.

Перевод записки на русский язык:

Все ваши данные зашифрованы.

Мы можем помочь расшифровать файлы.

Цена за полное дешифрование всех файлов 500 $

Вы получите программу расшифровки + личный ключ + руководство.

Для восстановления ваших файлов - свяжитесь с нами по email:

BM-2cUunjtSxYEd6Ase6hbhVyvMBVzXPUVdvu@bitmessage.ch

Пожалуйста, используйте общедоступный email для связи: gmail и т.д.

Чтобы вы были уверены, что мы можем расшифровать ваши файлы

Вы можете отправить нам 1-2 зашифрованных файла, и мы отправим их в расшифрованном виде БЕСПЛАТНО.

Для скачивания файлов используйте только dropmefiles.com не более 10 Мб

Отправьте нам письмо:

1. Ваш личный идентификатор

2. ссылку в dropmefiles.com

после ожидайте расшифрованные файлы и дальнейшие инструкции.

Персональный ID:

[Отредактировано]

Не переименовывайте зашифрованные файлы

Не пытайтесь расшифровывать свои данные с помощью программ сторонних разработчиков, это приведёт к потере данных.

Не используйте фальшивый ключ шифрования, это приведёт к потере данных

Вы должны заплатить в течение 72 часов, или цена будет больше.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

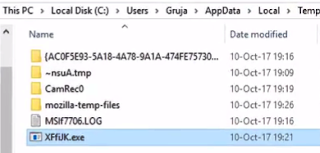

Файлы, связанные с этим Ransomware:

readinfo.txt

<random>.exe

Расположения:

***

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: BM-2cUunjtSxYEd6Ase6hbhVyvMBVzXPUVdvu@bitmessage.ch

См. ниже результаты анализов.

Результаты анализов: НЕТ ОБРАЗЦА!!! / NO SAMPLE !!!

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Расширение: .fat32

Расширение: .fat32

Сумма выкупа: $700

Email: BM-2cVCMjYXg5ZwLi2t6mETUeQYhMNDmbfFA2@bitmessage.ch

Тема на форуме >>

Записка: info.txt

<< Скриншот записки

Содержание записки:

Your data set are encrypted.

We can help decrypted files.

Price for full decrypt all files 700$

You will get decrypt soft + personal key + manual.

For recover your files - contact us email:

BM-2cVCMjYXg5ZwLi2t6mETUeQYhMNDmbfFA2@bitmessage.ch

Please use public email for contact: gmail etc.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

Personal ID:

Hef0b1e0pI2y98boOKa7ciG2lUV8XIHAdoC5me99

Do not rename encrypted files

Not use false encryption key, it cause pernament data loss

You must pay within 72 hours, or the price will be more.

Обновление от 2 января 2018:

Расширение: .gigahertz

Расширение: .gigahertz

Пост в Твиттере >>

Сумма выкупа: $700

Email: BM-2cSs3qfF5wo1x6EQbsXJX3nwkzJwYx9R98@bitmessage.ch

Записка: info.txt

Your data set are encrypted.

We can help decrypted files.

Price for full decrypt all files $700 usd

You will get decrypt soft + personal key + manual.

For recover your files - contact us email:

BM-2cSs3qfF5wo1x6EQbsXJX3nwkzJwYx9R98@bitmessage.ch

Please use public email for contact: gmail etc.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

Personal ID:

*****

Not use false encryption key, it cause pernament data loss

You can send a message within 72 hours, or the price will be more.

Обновление от 30 мая 2018:

Пост на форуме >>

Пост на форуме >>

Пост в Твиттере >>

Расширение: .insta

Записка: filesinfo.txt

Email: BM-2cXpE68uaYtydjuGBRqMUF2DVazFJj4Xvz@bitmessage.ch

➤ Содержание записки:

All files with .insta extension are encrypted.

We can help decrypted files.

You will get decrypt soft + personal key(for your personal id) + manual.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

You can send a message within 72 hours after encrypting, else full decrypt will be heavily.

Please use public email for contact: gmail etc.

For recover your files - contact us email:

BM-2cXpE68uaYtydjuGBRqMUF2DVazFJj4Xvz@bitmessage.ch

Your personal ID:

oTiuT7P8Ge9VOQiL5wu2d4XogaUqYdE8RI66

Обновление от 20 июля 2018:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .like

Записка: infoinfo.txtEmail: BM-2cWrd12TuEzGmnPMHBMwmB32w45fZ5rZS3@bitmessage.ch

➤ Содержание записки:

Your data set are encrypted.

All files with .like extension are encrypted.

We can help decrypted files.

You will get decrypt soft + personal key(for your personal id) + manual.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

You can send a message within 72 hours after encrypting, else full decrypt will be heavily.

Please use public email for contact: gmail etc.

For recover your files - contact us email:

BM-2cWrd12TuEzGmnPMHBMwmB32w45fZ5rZS3@bitmessage.ch

Your personal ID:

[redacted 36 alphanumeric]

Обновление от 19 октября 2017:

Расширение: .protos

Записка: readinfo.txt

*

Обновление от 11 ноября 2017:

Расширение: .fat32

Расширение: .fat32Сумма выкупа: $700

Email: BM-2cVCMjYXg5ZwLi2t6mETUeQYhMNDmbfFA2@bitmessage.ch

Тема на форуме >>

Записка: info.txt

<< Скриншот записки

Your data set are encrypted.

We can help decrypted files.

Price for full decrypt all files 700$

You will get decrypt soft + personal key + manual.

For recover your files - contact us email:

BM-2cVCMjYXg5ZwLi2t6mETUeQYhMNDmbfFA2@bitmessage.ch

Please use public email for contact: gmail etc.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

Personal ID:

Hef0b1e0pI2y98boOKa7ciG2lUV8XIHAdoC5me99

Do not rename encrypted files

Not use false encryption key, it cause pernament data loss

You must pay within 72 hours, or the price will be more.

Обновление от 2 января 2018:

Расширение: .gigahertz

Расширение: .gigahertzПост в Твиттере >>

Сумма выкупа: $700

Email: BM-2cSs3qfF5wo1x6EQbsXJX3nwkzJwYx9R98@bitmessage.ch

Записка: info.txt

<< Скриншот записки

➤Содержание записки: Your data set are encrypted.

We can help decrypted files.

Price for full decrypt all files $700 usd

You will get decrypt soft + personal key + manual.

For recover your files - contact us email:

BM-2cSs3qfF5wo1x6EQbsXJX3nwkzJwYx9R98@bitmessage.ch

Please use public email for contact: gmail etc.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

Personal ID:

*****

Not use false encryption key, it cause pernament data loss

You can send a message within 72 hours, or the price will be more.

Обновление от 30 мая 2018:

Пост на форуме >>

Пост на форуме >>Пост в Твиттере >>

Расширение: .insta

Записка: filesinfo.txt

Email: BM-2cXpE68uaYtydjuGBRqMUF2DVazFJj4Xvz@bitmessage.ch

➤ Содержание записки:

All files with .insta extension are encrypted.

We can help decrypted files.

You will get decrypt soft + personal key(for your personal id) + manual.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

You can send a message within 72 hours after encrypting, else full decrypt will be heavily.

Please use public email for contact: gmail etc.

For recover your files - contact us email:

BM-2cXpE68uaYtydjuGBRqMUF2DVazFJj4Xvz@bitmessage.ch

Your personal ID:

oTiuT7P8Ge9VOQiL5wu2d4XogaUqYdE8RI66

Обновление от 20 июля 2018:

Пост в Твиттере >>

Пост в Твиттере >>Расширение: .like

Записка: infoinfo.txtEmail: BM-2cWrd12TuEzGmnPMHBMwmB32w45fZ5rZS3@bitmessage.ch

➤ Содержание записки:

Your data set are encrypted.

All files with .like extension are encrypted.

We can help decrypted files.

You will get decrypt soft + personal key(for your personal id) + manual.

For you to be sure, that we can decrypt your files

You can send us 1-2 encrypted files and we will send back it in a decrypt format FREE.

For download files use only dropmefiles.com not more then 10 Mb

Send us an email:

1.Personal ID

2.link dropmefiles.com

after wait decrypted files and further instructions.

You can send a message within 72 hours after encrypting, else full decrypt will be heavily.

Please use public email for contact: gmail etc.

For recover your files - contact us email:

BM-2cWrd12TuEzGmnPMHBMwmB32w45fZ5rZS3@bitmessage.ch

Your personal ID:

[redacted 36 alphanumeric]

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as Stroman) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.