Bad Rabbit Ransomware

"Плохой кролик" атакует!

(шифровальщик-вымогатель, MBR-модификатор)

Как удалить? Как расшифровать? Как вернуть данные?

По ссылке выберите Управление "К" МВД России и подайте онлайн-заявление.

См. также статьи УК РФ:

ст. 159.6 "Мошенничество в сфере компьютерной информации"

ст. 272 "Неправомерный доступ к компьютерной информации"

ст. 273 "Создание, использование и распространение вредоносных компьютерных программ"

Информация о шифровальщике

Этот крипто-вымогатель шифрует данные с помощью AES-128 (режим CBC) + RSA-2048 для ключа, а затем требует выкуп 0.05 BTC (~300$), чтобы вернуть файлы. Оригинальное название: Bad Rabbit. На файле может быть написано Adobe® Flash® Player Installer/Uninstaller, Update Adobe Flash Player или что попало.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: Petya NSA EE (modified) > Bad Rabbit

Изображение не принадлежит шифровальщику

Этимология названия:

Название Bad Rabbit написано на странице вымогателей в сети Tor.

В переводе с английского: Плохой Кролик. 🐰

К зашифрованным файлам дополнительное расширение не добавляется.

Зато к концу содержимого каждого файла добавляется маркер e.n.c.r.y.p.t.e.d.

Я выделил этот маркер красным

Активность этого крипто-вымогателя пришлась на вторую половину октября 2017 г. Ориентирован на англоязычных пользователей, что позволяет распространять его по всему миру, главным образом среди корпоративных пользователей, имеющих серверы, локальную и корпоративную сеть.

✔ Большинство атак пришлось на Россию и Украину, Турцию, Болгарию, Японию и другие страны, в их числе: Германия, Польша, Чехия, Румыния, Южная Корея и США. На Россию — в первые 2 часа, с 10.00 до 12.00 по UTC. Активная фаза продолжалась до полудня, но отдельные атаки зафиксированы до 19.55 по Москве. Сервер, с которого распространялся дроппер BadRabbit, был отключен вечером 24-го октября.

Уже известно, что пострадало несколько сайтов российских СМИ, в том числе сайты "Интерфакс", "Фонтанка", "Новая газета в Санкт-Петербурге", "Аргументы недели".

В Украине в числе пострадавших Киевский метрополитен, аэропорт Одессы, Министерство инфраструктуры Украины, некоторые государственные учреждения, некоторые региональные подразделения "Укрэнерго", сети магазинов, банки, СМИ и телекоммуникационные компании.

В Турции пострадали государственные агентства и некоторые неназванные компании.

Запиской с требованием выкупа выступает главным образом экран блокировки, хотя есть и записка в виде текстового файла README.txt с почти аналогичным содержанием.

Экраны блокировки у BadRabbit (у всех жертв разные ключи)

Содержание текста о выкупе:

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible.

You might have been looking for a way to recover your files.

Don't waste your time. No one will be able to recover them without our decryption service.

We guarantee that you can recover all your files safely. All you need to do is submit the payment and get the decryption password.

Visit our web service at caforssztxqzf2nm.onion

Your personal installation key#l:

ZORqoZdoI+vr6*****

If you have already got the password, please enter it below.

Password#1:

Упс! Ваши файлы были зашифрованы.

Если вы видите этот текст, то ваши файлы недоступны.

Возможно, вы ищете способ восстановить свои файлы.

Не тратьте своё время. Никто не восстановит их без нашей службы расшифровки.

Мы гарантируем, что вы сможете безопасно восстановить все свои файлы. Все, что вам нужно сделать, это отправить платеж и получить пароль для дешифрования.

Посетите наш веб-сервис в caforssztxqzf2nm.onion

Ваш персональный инсталл-ключ №1:

ZORqoZdoI+vr6*****

Если у вас уже есть пароль, введите его ниже.

Пароль №1:

Скриншот записки README.txt

Содержание записки о выкупе:

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible.

You might have been looking for a way to recover your files.

Don't waste your time. No one will be able to recover them without our

decryption service.

We guarantee that you can recover all your files safely. All you need to do is submit the payment and get the decryption password.

Visit our web service at caforssztxqzf2nm.onion

Your personal installation key#2: KYbfaXkqP*****

Перевод записки на русский язык:

Упс! Ваши файлы были зашифрованы.

Если вы видите этот текст, то ваши файлы недоступны.

Возможно, вы ищете способ восстановить свои файлы.

Не тратьте своё время. Никто не восстановит их без нашей службы расшифровки.

Мы гарантируем, что вы сможете безопасно восстановить все свои файлы. Все, что вам нужно сделать, это отправить платеж и получить пароль для дешифрования.

Посетите наш веб-сервис в caforssztxqzf2nm.onion

Ваш персональный инсталл-ключ №2: KYbfaXkqP*****

При переходе на TOR-сайт вымогателей взору открывается играющая цветами радуги страница.

Скриншот с сайта вымогателей

Содержание текста на сайте:

BAD RABBIT

If you access this page your computer has been encrypted. Enter the appeared personal key in the field below. If succeed, you'll be provided with a bitcoin account to transfer payment. The current price is on the right.

Once we receive your payment you'll get a password to decrypt your data. To verify your payment and check the given passwords enter your assigned bitcoin address or your personal key.

Time left before the price goes up

36-25-48

Price for decryption:

฿ 0.05

Перевод на русский:

BAD RABBIT

Если вы зашли на эту страницу, то ваш компьютер зашифрован. Введите полученный личный ключ в поле ниже. Если вы добьётесь успеха, вам будет предоставлен биткоин-аккаунт для перевода платежа. Текущая цена находится справа.

Как только мы получим ваш платеж, вы получите пароль для дешифрования ваших данных. Чтобы подтвердить свой платеж и проверить данные паролей, введите назначенный биткоин-адрес или ваш личный ключ.

Время до начала роста цены

36-25-48

Цена за расшифровку:

฿ 0.05

Скриншоты с некоторых пострадавших сайтов.

Сайт "Аргументы недели" с фальшивым обновлением Adobe Flash Player

Сообщение Интерфакс в Твиттере

Сообщение CERT-UA

✔ Как уберечься от этой вирусной атаки?

Специалисты из ЛК и другие рекомендуют для того, чтобы не стать жертвами новой эпидемии:

1) заранее сделать бэкап (резервные копии) важных файлов;

2) заблокировать исполнение файлов C:\Windows\infpub.dat, C:\Windows\cscc.dat, заранее самому создав такие файлы, и в свойствах этих файлов удалить все разрешения и наследования;

3) если возможно, запретить использование сервиса WMI;

4) установить патчи для всех компьютеров сети (см. "Рекомендации по предотвращению угрозы" в статье WanaCrypt0r 2.0 Ransomware).

✔ Пользователям защитных решений ЛК рекомендуется включить компоненты Kaspersky Security Network (KSN) и "Мониторинг активности" (System Watcher), если они были ранее отключены.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, наборов эксплойтов, веб-инжектов, фальшивых обновлений (Adobe Flash в частности), перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Процесс заражения начинается с фальшивого установщика Adobe Flash, который загружается с зараженных сайтов. Он содержит упакованный пейлоад, который содержит не менее шести различных инструментов, сжатых в ZLIB-ресурсы, которые используются для извлечения из памяти логин-паролей (утилита Mimikatz), для шифрования (DiskCryptor), а также для других выполняемых задач.

Для ускорения процесса распространения по всем компьютерам локальной сети, BadRabbit использует модифицированную версию эксплойта NSA EternalRomance, написанного для дистанционной установки и запуска SMB-бэкдора, и специальный механизм сканирования, основанный на протоколе SMB, который также способствовал распространению EternalRomance.

Как работает этот эксплойт, читайте в статье о EternalRomance от Microsoft.

Модифицированность этого эксплойта не позволила обнаружить его при первых анализах. Возможно, это говорит в пользу того, что Bad Rabbit и NotPetya были созданы одними и теми же авторами.

После перезагрузки системы доступ к ней блокируется, а на экран выводится ещё одно уведомление с требованием заплатить выкуп за ключ дешифрования.

⛳ Итак, подытожим:

- BadRabbit использует легальные инструменты Windows: Management Instrumentation (WMI) и Service Control Manager Remote Protocol.

- BadRabbit использует инструмент Mimikatz для извлечения из памяти логин-паролей и других учётных данных.

- BadRabbit использует WebDAV — это протокол для передачи и управления файлами на веб-серверах, реализации облачных хранилищ информации.

- Bad Rabbit не использует эксплойт EternalBlue, но использует EternalRomance из набора эксплойтов АНБ США.

- BadRabbit использует ПО DiskCryptor для шифрования разделов на диске.

- BadRabbit имеет жёстко закодированный список учётных данных.

- BadRabbit очищает журналы событий, но создаёт запланированные задачи с названиями Drogon, Rhaegal и Viserion*, по которым можно отследить журналы событий этой деятельности. Например:

-- событие "Event 1102" — журнал аудита очищен;

-- событие "Event 106" — создана запланированная задача.

- Bad Rabbit перечисляет все запущенные процессы и сравнивает хэш от имени каждого процесса с имеющимся у него списком хэшей. При этом используемый алгоритм хэширования похож на тот, что использовался NotPetya.

- Bad Rabbit, зашифровав файлы жертвы, шифрует MFT (таблицу основных файлов) и заменяет MBR (главную загрузочную запись) специальным загрузочным экраном.

- Bad Rabbit шифрует файлы с помощью AES-128 (режим CBC) и RSA-2048.

- Bad Rabbit шифрует разделы диска с помощью AES (режим XTS). Пароль генерируется dispci.exe с использованием функции WinAPI CryptGenRandom и имеет длину 32 символа.

- BadRabbit изменяет MBR, находящуюся в первом секторе жёсткого диска, чтобы изменить процесс загрузки и отобразить свои требования о выкупе.

---

* Drogon, Rhaegal, Viserion - это имена трёх драконов из американского телесериала «Игры престолов».

---

ВАЖНО: Одна скомпрометированная машина с правами администратора внутри своей сети способна заразить все остальные компьютеры, используя WMI, Mimikatz, WebDAV и модифицированную версию эксплойта NSA EternalRomance.

Список файловых расширений, подвергающихся шифрованию:

.3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip (113 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

flash_install.php - загружаемый установщик

install_flash_player.exe - загружаемый установщик

FlashUtil.exe - загружаемый установщик

infpub.dat - шифровальщик

dispci.exe - шифровальщик-дешифровщик (из DiskCryptor)

cscc.dat (dcrypt.sys) - драйвер ядра для шифрования (из DiskCryptor)

viserion_23.job - перезагружает систему для блокировки

drogon.job – блокирует компьютер

rhaegal.job - запускает дешифровщик

README.txt - записка о выкупе

<image> - изображение на экран

<ramdom>.tmp - временный файл

Расположения:

C:\README.txt

C:\Windows\<ramdom>.tmp

C:\Windows\infpub.dat

C:\Windows\System32\Tasks\drogon

C:\Windows\System32\Tasks\rhaegal

C:\Windows\cscc.dat

C:\Windows\dispci.exe

Infpub.dat выполняется через Rundll32.exe

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"DisplayName" = "Windir Client Side Caching DDriver"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"ImagePath" = "cscc.dat"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"Type" = "1"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"ErrorControl" = "3"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"Start" = "0"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"DependOnGroup" = ""

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"Group" = "Filter"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\cscc\"DependOnService" = "FltMgr"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E965-E325-11CE-BFC1-08002BE10318}\"UpperFilters" = "cscc"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{71A27CDD-812A-11D0-BEC7-08002BE2092F}\"LowerFilters" = "cscc"

См. ниже результаты анализов.

Запланированные задачи для выполнения определённых функций:

schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR "%SYSTEM%\cmd.exe /C Start \"\" \"%Windir%\dispci.exe\" -id [NUMBER] && exit"

schtasks /Create /SC once /TN drogon /RU SYSTEM /TR "%SYSTEM%\shutdown.exe /r /t 0 /f" /ST [TIME]

Используя wevtutil вредонос очищает следующие журналы:

Setup

System

Security

Application

Используя fsutil вредонос удаляет журнал USN.

Сетевые подключения и связи:

xxxx://caforssztxqzf2nm.onion/ - сайт оплаты

xxxx://185.149.120.3/scholargoogle/ - URL веб-инжекта

xxxx://1dnscontrol.com/flash_install.php - сайт-распространитель

xxxx://webcheck01.net

xxxx://webdefense1.net

xxxx://secure-check.host

xxxx://firewebmail.com

xxxx://secureinbox.email

xxxx://secure-dns1.net

BTC: 1GxXGMoz7HAVwRDZd7ezkKipY4DHLUqzmM

17GhezAiRhgB8DGArZXBkrZBFTGCC9SQ2Z

См. также ниже результаты анализов.

Список некоторых скомпрометированных сайтов:

xxxx://an-crimea.ru***

xxxx://ankerch-crimea.ru***

xxxx://argumenti.ru***

xxxx://argumentiru.com***

xxxx://bg.pensionhotel.com***

xxxx://blog.fontanka.ru***

xxxx://calendar.fontanka.ru***

xxxx://grupovo.bg***

xxxx://i24.com.ua***

xxxx://most-dnepr.info***

xxxx://novayagazeta.spb.ru***

xxxx://osvitaportal.com.ua***

xxxx://spbvoditel.ru***

xxxx://www.aica.co.jp***

xxxx://www.fontanka.ru***

xxxx://www.grupovo.bg***

xxxx://www.imer.ro***

xxxx://www.mediaport.ua***

xxxx://www.online812.ru***

xxxx://www.otbrana.com***

xxxx://www.pensionhotel.cz***

xxxx://www.sinematurk.com***

xxxx://www.t.ks.ua

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> VT+

Symantec: Ransom.BadRabbit >>

Ещё образцы от JAMESWT

Примечание 1:

Malwarebytes Labs предложили сравнение экранов шифровальщиков-вымогателей BadRabbit и NotPetya (он же Petna, Petya NSA EE). Хотя они технологически отличаются, но их экраны с требованиями выкупа во много схожи. Что бы это значило?

Лично у меня нет сомнения, что за многими целенаправленными атаками на Россию, Украину и их соседей стоят одни и те же хорошо спонсируемые кибер-криминальные группы. Их цели прозрачны и стары как мир — "Разделяй и властвуй!" (Divide et impera!)

Оба экрана для сравнения

Примечание 2:

Информация от ESET от 25 октября, см. ссылку в блоке ссылок.

- Bad Rabbit — новая версия шифровальщика NotPetya.

- Сценарий атаки. При входе пользователя на зараженный сайт вредоносный код передает информацию о нем на удаленный сервер. Далее логика на стороне сервера определяет, представляет ли этот пользователь интерес. В данный момент связи с сервером нет.

- Если пользователь "интересен" шифратору, на странице зараженного сайта появляется всплывающее окно с предложением загрузить обновление для Flash Player. Нажав кнопку "Установить", пользователь загружает исполняемый файл, который и запускает шифратор. Далее файлы жертвы шифруются, а на экране появляется требование выкупа в размере 0,05 BTC.

- Заразив рабочую станцию в организации, шифратор распространяется по корпоративной сети через протокол SMB. В отличие от NotPetya, Bad Rabbit не использует эксплойт EthernalBlue — вместо этого он сканирует сеть на предмет открытых сетевых ресурсов.

Примечание 3:

Диаграмма инфекции, составленная специалистами из TrendMicro:

Увеличенный формат по клику

Примечание 4:

Информация от ЛК от 27 октября, см. ссылку в блоке ссылок.

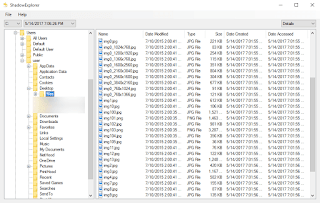

"Мы обнаружили, что Bad Rabbit не удаляет после шифрования теневые копии файлов. Это значит, если теневые копии были включены до заражения, или полное шифрования диска не произошло, жертва может восстановить исходные версии зашифрованных файлов с помощью стандартной возможности Windows или сторонних программ по восстановлению файлов."

Увеличенный формат по клику

Примечание 5: Чего боится "Кролик"?

Информация от Dr.Web от 26 октября 2017:

1) BadRabbit проверяет наличие в системе антивирусных процессов Dr.Web и McAfee (в частности, процессы с именами dwengine.exe, dwwatcher.exe, dwarkdaemon.exe, dwservice.exe, McTray.exe, mfevtps.exe и mcshield.exe). Если они обнаруживаются, то BadRabbit пропускает первый этап шифрования, видимо, с целью избежать преждевременного обнаружения, однако пытается запустить полное шифрование диска после перезагрузки системы.

2) Перед началом шифрования Trojan.BadRabbit выполняет ряд подготовительных действий, после чего в Планировщике Windows создает задачу на перезагрузку компьютера через 3 минуты. Далее каждые 30 секунд троянец удаляет старое задание и создает новое, постоянно смещая время, когда должна выполниться задача. Вероятно, это сделано на случай обнаружения вредоноса до того, как завершится шифрование дисков.

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

См. выше примечания 1-4.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as BadRabbit) Write-up, Write-up, Write-up, Topic of Support

Added later: Информация от ESET. Добавлено 25 октября 2017 Информация от TrenMicro. Добавлено 26 октября 2017 Информация от FSecure. Добавлено 27 октября 2017 Информация от Symantec. Добавлено 27 октября 2017 Информация от ЛК. Добавлено 27 октября 2017 + RUS Информация от BC. Добавлено 28 октября 2017 Информация от Dr.Web. Добавлено 28 октября 2017

Thanks: Jiri Kropac, Michael Gillespie Lawrence Abrams, JAMESWT

© Amigo-A (Andrew Ivanov): All blog articles.