ONI Ransomware

MBR-ONI Ransomware

(шифровальщик-вымогатель, MBR-модификатор)

Этот крипто-вымогатель шифрует данные пользователей с помощью DiskCryptor и шифров AES-256 + RSA-2048, а затем требует связаться по email, чтобы уплатить выкуп и вернуть файлы. Оригинальное название: не указано. На файле написано: ONI.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .oni

Ранняя активность этого крипто-вымогателя пришлась на начало июля, как вариант GlobeImposter. Другой вариант, модифицирующий MBR, был описан в конце октября 2017 г. Ориентирован на японских пользователей, что не мешает распространять его по всему миру.

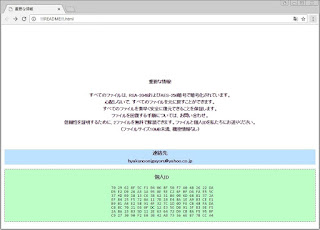

Записка с требованием выкупа называется: !!!README!!!.html

Содержание записки о выкупе:

重要な情報!

すべてのファイルは、RSA-2048およびAES-256暗号で暗号化されています。

心配しないで、すべてのファイルを元に戻すことができます。

すべてのファイルを素早く安全に復元できることを保証します。

ファイルを回復する手順については、お問い合わせ。

信頼性を証明するために、2ファイルを無料で解読できます。ファイルと個人IDを私たちにお送りください。

(ファイルサイズ10MB未満、機密情報なし)

連絡先

hyakunoonigayoru@yahoo.co.jp

Перевод записки на русский язык:

Важная информация!

Все файлы зашифрованы с помощью RSA-2048 и AES-256 шифров.

Не волнуйтесь, вы можете восстановить все файлы.

Мы гарантируем, что все файлы можно безопасно восстановить быстро и безопасно.

Для получения инструкций по восстановлению файлов свяжитесь с нами.

Чтобы доказать надежность, вы можете бесплатно расшифровать два файла. Отправьте нам файл и персональный идентификатор.

(Размер файла менее 10 МБ, без конфиденциальной информации)

Контактный адрес

hyakunoonigayoru@yahoo.co.jp

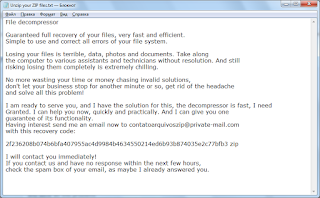

Другим информатором жертвы выступает краткий текст, выводящийся после перезаписи MBR.

Содержание текста:

Your data is ENCRYPTED!

You will not decrypt it without our help? Your id: ***

Contact us: oninoy0ru@***

PASSWORD: _

Перевод текста на русский язык:

Ваши данные ЗАШИФРОВАНЫ!

Вы не сможете расшифровывать их без нашей помощи? Ваш id: ***

Связь с нами: oninoy0ru@***

ПАРОЛЬ: _

Исследователи выяснили, что большинство компьютеров были инфицированы простой версией ONI. Вариант MBR-ONI наблюдался только на нескольких машинах. Эти машины определённо имели серверную службу Active Directory и другой набор активных серверных служб.

У компьютеров, заражённых вариантом MBR-ONI, кроме того, отображалась одна и та же записка о выкупе с одинаковым идентификатором для всех зараженных машин. У компьютеров, заражённых вариантом ONI генерировался уникальный идентификатор для каждой машины.

Технические детали

MBR-ONI может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

По данным исследователей заражению компьютеров предшествовала вредоносная кампания копьё-фишинга, в результате которой на компьютеры жертв устанавливались трояны, открывающие удалённый доступ или средство удалённого управления (RAT), в частности, утилита Ammyy Admin.

Ammyy Admin загружается и запускается на выполнение скриптом (VBScript), запускающимся после включения получателем письма макросов в документе MS Word, находящимся во вложенном в письмо zip-архиве.

✔ Для шифрования используется модифицированная версия DiskCryptor.

✔ Для удалённого проникновения использовалась утилита Ammyy Admin.

✔ Зачистка журналов вымогателем может свидетельствовать о том, что злоумышленники также использовали эксплойт EternalBlue в сочетании с другими инструментами для распространения по всей сети скомпрометированной компании.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

При шифровании пропускаются следующие директории:

COMODO

ESET

Microsoft

Microsoft Help

Windows

Windows App Certification Kit

Windows Defender

Windows Kits

Windows Mail

Windows Media Player

Windows Multimedia Platform

Windows NT

Windows Phone Kits

Windows Phone Silverlight Kits

Windows Photo Viewer

Windows Portable Devices

Файлы, связанные с этим Ransomware:

oni.exe (srvupd.exe) - исполняемый файл вымогателя

xcopy.exe - копия исполняемого файла

!!!README!!!.html - записка о выкупе

qfjgmfgmkj.tmp - специальный временный файл

clean.bat - файл для очистки журналов и данных о присутствии

test.bat - вспомогательный файл для копирования

Расположения:

%Temp%\qfjgmfgmkj.tmp - специальный файл, запрещающий повторную установку данного шифровальщика.

🚩Возможно, что файл qfjgmfgmkj.tmp можно создать заранее и тем самым защититься от атаки этого шифровальщика.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: hyakunoonigayoru@yahoo.co.jp

oninoy0ru@yahoo.co.jp

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ (GlobeImposter вариант) >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware Write-up, Write-up, Write-up, Topic of Support *

Thanks: Cylance blog Cybereason blog BleepingComputer *

© Amigo-A (Andrew Ivanov): All blog articles.