Sigma Ransomware

(шифровальщик-вымогатель)

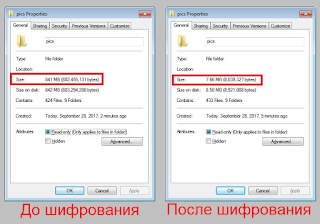

Этот крипто-вымогатель шифрует данные пользователей с помощью AES/RSA, а затем требует выкуп в ~300-$1000 в BTC, чтобы вернуть файлы. Оригинальное название: SIGMA RANSOMWARE. На файле написано: Automated Universal MultiBoot UFD Creation Tool.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

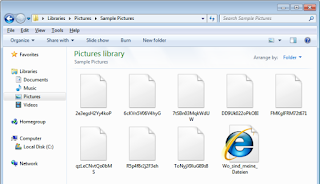

К зашифрованным файлам добавляется случайное расширение .<random>

Активность этого крипто-вымогателя пришлась на начало ноября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются: ReadMe.txt и ReadMe.html

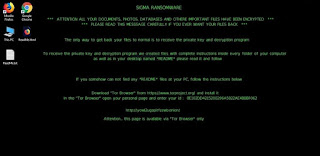

TXT-записка о выкупе

HTML-записка о выкупе

Содержание записки о выкупе:

What has happened to my files ? Why i am seeing this ?

All of your files have been encrypted with RSA 2048 Encryption. Which means, you wont be able to open them or view them properly. It does NOT mean they are damaged.

Solution

Well its quite simple only we can decrypt your files because we hold your RSA 2048 private key. So you need to buy the special decryption software and your RSA private key from us if you ever want your files back. Once payment is made, you will be given a decrypter along with your private key , once you run that , All of your files will be unlocked and back to normal.

So there are 2 ways to do this either you wait for a miracle and get your price doubled or follow instructions below carefully and get back your all important files.

Payment procedure

Download a special browser called "TOR browser" and then open the given below link. Steps for the same are -

1. Go to xxxxs://www.torproject.org/download/download-easy.html.en to download the "TOR Browser".

2. Click the purple button which says "Download TOR Browser"

3. Run the downloaded file, and install it.

4. Once installation is completed, run the TOR browser by clicking the icon on Desktop.

5. Now click "Connect button", wait a few seconds, and the TOR browser will open.

6. Copy and paste the below link in the address bar of the TOR browser.

xxxx://yowl2ugopitfzzwb.onion/

Now HIT "Enter"

7. Wait a few seconds, and site will open then enter your GUID mentioned below and process.

49713BE301EAE5E8DF52649AB3F90768

If you have problems during installation or use of Tor Browser, please, visit Youtube and search for "Install Tor Browser Windows" and you will find a lot of videos.

Перевод записки на русский язык:

Что случилось с моими файлами? Почему я вижу это?

Все ваши файлы были зашифрованы с помощью шифрования RSA 2048. Это значит, что вы не сможете их открыть или правильно просмотреть. Это НЕ значит, что они повреждены.

Решение

Ну, довольно просто, мы можем расшифровать ваши файлы, потому что у нас есть ваш закрытый ключ RSA 2048. Поэтому вам нужно приобрести специальную программу для дешифрования и ваш секретный ключ RSA у нас, если вы когда-то захотите вернуть свои файлы. После того, как вы сделаете платеж, вам будет предоставлен дешифратор вместе с вашим личным ключом, как только вы его запустите, все ваши файлы будут разблокированы и вернутся в нормальное русло.

Таким образом, есть два способа сделать это, либо вы ждёте чуда, и получите удвоенную цену или следуете инструкциям ниже и вернёте все важные файлы.

Порядок оплаты

Загрузите специальный браузер под названием TOR-браузер, а затем откройте приведённую ниже ссылку. Шаги для этого -

1. Перейдите на страницу xxxxs://www.torproject.org/download/download-easy.html.en, чтобы загрузить TOR-браузер.

2. Нажмите фиолетовую кнопку, в которой говорится: «Загрузите TOR-браузер»,

3. Запустите загруженный файл и установите его.

4. После завершения установки запустите TOR-браузер, щелкнув значок на рабочем столе.

5. Теперь нажмите кнопку «Подключить», подождите несколько секунд и откроется TOR-браузер.

6. Скопируйте и вставьте приведенную ниже ссылку в адресную строку TOR-браузера.

хххх://yowl2ugopitfzzwb.onion/

Теперь нажмите "Enter"

7. Подождите несколько секунд, откроется сайт, затем введите свой GUID, упомянутый ниже и примените.

49713BE301EAE5E8DF52649AB3F90768

Если у вас возникли проблемы при установке или использовании TOR-браузера, посетите Youtube и найдите "Install Tor Browser Windows", и вы найдете много видео.

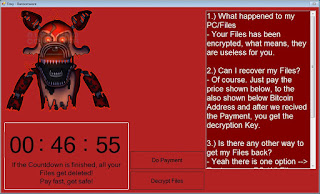

Краткая версия требований о выкупе имеется также на изображении, встающем обоями Рабочего стола.

Обои с разными Tor-адресами

Содержание текста с обоев:

SIGMA RANSOMWARE

*** ATTENTION ALL YOUR DOCUMENTS, PHOTOS, DATABASES AND OTHERE IMPORTANT FILES HAVE BEEN ENCRYPTED ***

*** PLEASE READ THIS MESSSAGE CAREFULLY IF YOU EVER WAN I YOUR FILES BACK ***

The only way to get back your files to normal is to receive the private key and decryption program

To receive the private key and decryption program we created files with complete instructions inside every folder of your computer as well as in your desktop named *README* please read it and follow

If you somehow can not find any *README* files at your PC, follow the instructions below

Download "Tor Browser" from https://www.torproject.org/ and install it

In the "Tor Browser" open your personal page and enter your id : 49713BE301EAE5E8DF52649AB3F90768

xxxx://6uhryhsrr577vykz.onion/

Attention... this page is available via "Tor Browser only

Перевод текста на русский язык:

SIGMA RANSOMWARE

*** ВНИМАНИЕ ВСЕ ВАШИ ДОКУМЕНТЫ, ФОТО, БАЗЫ ДАННЫХ И ДРУГИЕ ВАЖНЫЕ ФАЙЛЫ БЫЛИ ЗАШИФРОВАНЫ ***

*** ПОЖАЛУЙСТА, ПРОЧИТАЙТЕ ЭТО СООБЩЕНИЕ ВНИМАТЕЛЬНО, ЕСЛИ ВЫ ХОТИТЕ ВЕРНУТЬ ВАШИ ФАЙЛЫ ***

Единственный способ вернуть файлы в нормальное состояние - это получить секретный ключ и программу дешифрования

Чтобы получить секретный ключ и программу дешифрования мы создали файлы с подробными инструкциями внутри каждой папки вашего компьютера, а также на вашем рабочем столе с именем *README*, пожалуйста, прочитайте их и следуйте

Если вы каким-то образом не можете найти какие-либо файлы *README* на своем компьютере, следуйте инструкциям ниже

Загрузите Tor Browser с https://www.torproject.org/ и установите его

В Tor Browser откройте свою личную страницу и введите свой id: 49713BE301EAE5E8DF52649AB3F90768

xxxx://6uhryhsrr577vykz.onion/

Внимание ... эта страница доступна только через Tor-браузер

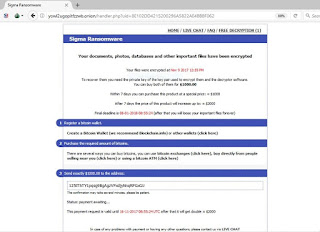

Скриншоты с Tor-сайта вымогателей

Содержание текста на Tor-странице:

Sigma Ransomware

Your documents, photos, databases and other important files have been encrypted

Your files were encrypted at Jan 1 1970 4:00 AM

To recover them you need the private key of the key pair used to encrypt them and the decryptor software.

You can buy both of them for $1000.00

Within 7 days you can purchase this product at a special price: ≈ $1000

After 7 days the price of this product will increase up to: ≈ $2000

Final deadline is 09-01-2018 13:34:35 (after that you will loose your important files forever)

Register a bitcoin wallet.

Create a Bitcoin Wallet (we recommend Blockchain.info) or other wallets (click here)

Purchase the required amount of bitcoins.

There are several ways you can buy bitcoins, you can use bitcoin exchanges (click here), buy directly from people selling near you (click here) or using a bitcoin ATM (click here)

Send exactly $1000.00 to the address:

1BLYQx6kMqBGLae1jaAkeS1UYuiLt1SdH6 The confirmation may take several minutes, please be patient.

Status: payment awaiting...

This payment request is valid until 17-11-2017 13:34:35 UTC after that it will get double ≈ $2000

In case of any problems with payment or having any other questions, please contact us via LIVE CHAT

Перевод текста на Tor-странице:

Sigma Ransomware

Ваши документы, фото, базы данных и другие важные файлы были зашифрованы

Ваши файлы были зашифрованы 1 января 1970 г. 4:00

Для их восстановления необходим секретный ключ пары ключей, используемый для их шифрования и программа для дешифрования.

Вы можете купить оба из них за $1000 США

В течение 7 дней вы можете приобрести этот продукт по специальной цене: ≈ $1000

После 7 дней цена этого продукта увеличится до: ≈ $2000

Окончательный срок - 09-01-2018 13:34:35 (после этого вы потеряете свои важные файлы навсегда)

Зарегистрируйте биткоин-кошелек.

Создайте биткоин-кошелек (мы рекомендуем Blockchain.info) или другие кошельки (нажмите здесь)

Приобретите нужное количество биткоинов.

Есть несколько способов купить биткоийны, вы можете использовать биткоин-биржи (нажмите здесь), купите напрямую у людей, которые продают рядом с вами (нажмите здесь) или с помощью биткоин-банкомата (нажмите здесь)

Отправьте ровно $1000 США по адресу:

1BLYQx6kMqBGLae1jaAkeS1UYuiLt1SdH6

Подтверждение может занять несколько минут, пожалуйста, будьте терпеливы.

Статус: ожидание платежа ...

Этот платежный запрос действителен до 17-11-2017 13:34:35 UTC после этого удвоится ≈ $2000

В случае возникновения каких-то проблем с оплатой или по любым другим вопросам, пожалуйста, свяжитесь с нами через LIVE CHAT

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

svchost.exe

Automated Universal MultiBoot UFD Creation Tool.exe

ReadMe.txt

ReadMe.html

Расположения:

\Desktop\ReadMe.txt

\Desktop\ReadMe.html

\%AppData%\svchost.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: xxxx://yowl2ugopitfzzwb.onion/

xxxx://6uhryhsrr577vykz.onion/

xxxx://uh6r7smsyxtsb25w.onion/

BTC: 125tThTYlpqsg98gAgzVFxdjyNnqRFGxGU

BTC: 1BLYQx6kMqBGLae1jaAkeS1UYuiLt1SdH6

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> + VT >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 12 марта 2018:

Записка: ReadMe.txt и ReadMe.html

Сумма выкупа: $400 в BTC. Через 7 дней - $800 в BTC.

BTC-1: 1BtHjiQHKG2zNdnrPmji7FatUDqWnf3nxb

BTC-2: 16NtitX22osDjtSVMTF5QZ4WaBHoirQHvM

Скриншот txt-записки:

Скриншоты html-записки (две части):

➤ Расширение к заш-файлам не добавляется, вместо это используется маркер файла и то, что кажется зашифрованным ключом в нижней части каждого файла.

URL-IP: xxxx://185.121.139.229/

Tor-URL: xxxx://yowl2ugopitfzzwb.onion.link

Скриншот платежного сайта вымогателей:

Два разных примера начальной страницы сайта

Страница чата и дешифровки 1 файла, и страница FAQ

➤ Распространяется с помощью email-вложений с вредоносными документами Word и RFT, защищенными с помощью паролей, который следует ввести, чтобы получить информацию о респонденте.

Письмо с вредоносным вложением

Предложение "Включить содержание"

После нажатия кнопки включения содержимого документа "Enable Content" запускается встроенный VBA-скрипт, который загружает защищенный паролем RAR-файл, распаковывая его в папку Temp, а затем запускает извлеченный файл svchost.exe. Svchost.exe - это исполняемый файл Sigma Ransomware, который будет шифровать файлы.

Изображение, заменяющее обои Рабочего стола

➤ Связанные файлы:

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Data\Tor\geoip

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Data\Tor\geoip6

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\test1.bmp

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\libeay32.dll

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\libevent-2-0-5.dll

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\libevent_core-2-0-5.dll

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\libevent_extra-2-0-5.dll

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\libgcc_s_sjlj-1.dll

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\libssp-0.dll

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\ssleay32.dll

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\svchost.exe

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\tor-gencert.exe

%UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\Tor\zlib1.dll

%UserProfile%\AppData\Roaming\tor\cached-certs

%UserProfile%\AppData\Roaming\tor\cached-microdesc-consensus

%UserProfile%\AppData\Roaming\tor\cached-microdescs.new

%UserProfile%\AppData\Roaming\tor\lock

%UserProfile%\AppData\Roaming\tor\state

➤ Ключи реестра: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\chrome Rundll32.exe SHELL32.DLL,ShellExec_RunDLL %UserProfile%\AppData\Roaming\Microsoft\660F187B8C71F670E76F70C7EDAFE4E7\taskwgr.exe -p252589

➤ Результаты анализов: VT + VT Resume.doc + VT + HA

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as Sigma)

Write-up, Topic of Support, VXvault

*

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as Sigma)

Write-up, Topic of Support, VXvault

*

Added later:

Write-up (added on March 15, 2018)

Write-up

Added later:

Write-up (added on March 15, 2018)

Write-up

Thanks:

Michael Gillespie

GrujaRS, S!Ri, Andrew Ivanov

Lawrence Abrams

Malware Breakdown

Thanks:

Michael Gillespie

GrujaRS, S!Ri, Andrew Ivanov

Lawrence Abrams

Malware Breakdown

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: BleepingComputer * * *