Waffle Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 50$ в BTC, чтобы вернуть файлы. Оригинальное название: Waffle Ransomware. На файле написано: Waffle.exe.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .waffle

Активность этого крипто-вымогателя пришлась на начало ноября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

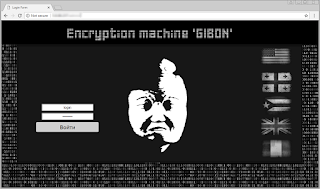

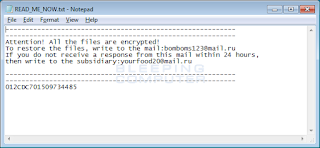

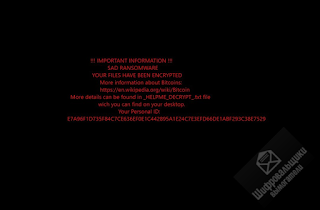

Запиской с требованием выкупа выступает экран блокировки:

Содержание записки о выкупе:

Hello you have been infected by Waffle Ransomware

This is not a joke if you shut off your PC your files will be deleted. You must pay 50$ USD bitcoin and you will recieve a key and your files will be unencrypted.

Our bitcoin address is:158mxePDNmy2nuf44XXadd7rW5WxePAWGX

You have 24 hours.

Перевод записки на русский язык:

Это не шутка, если вы отключите свой компьютер, ваши файлы будут удалены. Вы должны заплатить 50 долларов в биткоинах, и вы получите ключ, и ваши файлы станут незашифроваными.

Наш биткоин-адрес: 158mxePDNmy2nuf44XXadd7rW5WxePAWGX

У вас есть 24 часа.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Waffle.exe

Расположения:

***

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC: 158mxePDNmy2nuf44XXadd7rW5WxePAWGX

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

*

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы можно дешифровать! Рекомендую обратиться по этой ссылке к Майклу Джиллеспи >> Attention! Files can be decrypted! I recommend getting help with this link to Michael Gillespie >>

Read to links: Tweet on Twitter ID Ransomware (ID as Waffle) Write-up, Topic of Support *

Thanks: Leo Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.