Ordinypt Ransomware

HSDFSDCrypt Ransomware

(фейк-шифровальщик, деструктор)

Translation into English

Этот крипто-вымогатель шифрует или делает вид, что шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.12 BTC (600€), чтобы вернуть файлы. Оригинальное название неизвестно.

Обнаружения:

DrWeb -> Trojan.MulDrop7.47354

BitDefender -> Trojan.Generic.22609292, Generic.Ransom.Odinypt.9D996ABB

ALYac -> Trojan.Ransom.HSDFSDCrypt

Avira (no cloud) -> TR/Agent.50534

Kaspersky -> Trojan-Ransom.Win32.Ordin.a, Trojan-Ransom.Win32.Ordin.b

Malwarebytes -> Trojan.FakeDoc.FA

Rising -> Trojan.Ransom.Ordinypt!1.***

VBA32 -> TScope.Trojan.Delf

TrendMicro -> Ransom_ORDINYPT.A, Ransom_HSDFSD.A

ESET-NOD32 -> A Variant Of Win32/KillFiles.NIR

Symantec -> SecurityRisk.gen1

Этимология названия:

Оригинальное название неизвестно. Был замечен мьютекс HSDFSD-HFSD-3241-91E7-ASDGSDGHH, начальные знаки которого и послужили основой для названия. Это послужило для первого названия.

Позже немецкие исследователи в своей статье назвали его Ordinypt. Так, от слов "ordinary" (обычный) и "сrypt", появилось второе название. Фактически: это недошифровальщик.

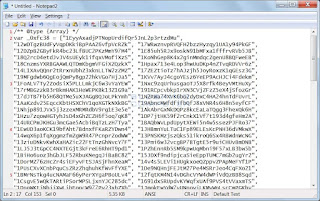

Этот вымогатель заменяет содержимое файлов случайными сгенерированными символами, состоящими из 14-ти прописных и строчных букв и цифр.

Название фейк-зашифрованных данных изменяется до неузнаваемости и представляет собой тарабарщину. Теперь уже ясно, что файлы повреждаются безвозвратно.

Примеры фейк-зашифрованных и реально испорченных файлов:

54I555CEepVS81

9eQLMv7QL4ru5e

M9uFz970i8lY8o

Примеры пострадавших файлов и записка

Активность этого крипто-вымогателя пришлась на начало ноября 2017 г. Ориентирован на немецкоязычных пользователей, что не мешает распространять его по всему миру.

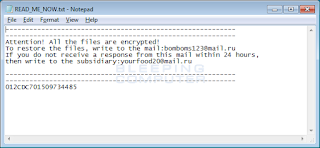

Записка с требованием выкупа называется: Wo_sind_meine_Dateien.html

Содержание записки о выкупе:

Ihre Dateien wurden verschlüsselt!

Sehr geehrte Damen und Herren,

Wie Sie mit Sicherheit bereits festgestellt haben, wurden alle Ihre Dateien verschlüsselt.

Wie erhalte ich Zugriff auf meine Dateien?

Um Ihre Dateien erfolgreich zu entschlüsseln, benötigen Sie unsere Spezielle Software und den dazugehörigen Decrypt-Key.

Wo bekomme ich die Software?

Die Entschlüsselungs-Software können Sie bei uns erwerben.

Der Preis für die Entschlüsselungs-Software beläuft sich auf 0.12 Bitcoin (ca. 600 Euro).

Bitte beachten Sie, dass wir ausschließlich Bitcoin für den Erwerb der Software akzeptieren.

Wo bekomme ich Bitcoin?

Bitcoin können Sie Online sowie Offline erwerben, eine Liste empfohlener Anbieter folgt:

https://www.bitcoin.de/de/ - Online

https://localbitcoins.com/ - Online / Offline

https://btcdirect.eu/de-at - Online

https://www.virwox.com - Online

Zahlungsanweisungen

Bitte transferieren Sie exakt 0.12 Bitcoin an folgende Addresse: 19AbncMWfdfifbQfJ8xVNR4s6H8n5eyfCF

Nach erfolgreichem Zahlungseingang erhalten Sie automatisch die Entschlüsselungs-Software sowie den dazugehörigen Decrypt-Key.

ACHTUNG!

Sollten wir innerhalb von 7 Tagen keinen Zahlungseingang feststellen, gehen wir davon aus, dass Sie kein Interesse an der Entschlüsselung Ihrer Dateien haben. In diesem Fall löschen wir den Decrypt-Key unwiderruflich und Ihre Dateien sind für immer verloren.

Ihre Dateien wurden mit einem 256-Bit AES Algorithmus auf Militärqualität verschlüsselt. Wir empfehlen Ihnen keine Zeit mit eigenhändigen Entschlüsselungsversuchen zu verschwenden, dies würde Sie nur unnötig Zeit und weiteres Geld kosten, Ihre Dateien wären aber weiterhin verschlüsselt.

Bonus

Zusätzlich zur Entschlüsselungs-Software erhalten Sie nach erfolgreicher Zahlung, hinweise wie die Schadsoftware auf Ihre System gelangen konnte und wie Sie sich in Zukunft vor weiteren Übergriffen schützen können!

Перевод записки на русский язык:

Ваши файлы были зашифрованы!

Уважаемые дамы и господа,

Как вы уже заметили, все ваши файлы были зашифрованы.

Как получить доступ к моим файлам?

Чтобы успешно расшифровать ваши файлы, вам нужна специальная программа и ключ дешифрования.

Где я могу получить программу?

Программу для дешифрования можно приобрести у нас.

Цена программу для дешифрования составляет 0.12 биткойн (около 600 евро).

Обратите внимание, что мы принимаем за покупку программу только биткоины.

Где я могу получить биткоины?

Биткоины можно купить как в Интернете, так и в автономном режиме. Список рекомендуемых поставщиков:

https://www.bitcoin.de/de/ - онлайн

https://localbitcoins.com/ - онлайн / оффлайн

https://btcdirect.eu/de-at - онлайн

https://www.virwox.com - онлайн

Денежные переводы

Передайте ровно 0.12 биткоина на следующий адрес: 19AbncMWfdfifbQfJ8xVNR4s6H8n5eyfCF

После успешной оплаты вы автоматически получите программу для дешифрования и соответствующий ключ дешифрования.

ВНИМАНИЕ!

Если мы не заметим какой-либо платеж в течение 7 дней, мы предполагаем, что вы не заинтересованы в расшифровке ваших файлов. В этом случае мы безотзывно удалим ключ дешифрования, и ваши файлы будут потеряны навсегда.

Ваши файлы были зашифрованы с использованием алгоритма военного класса AES-256. Мы не рекомендуем тратить время на дешифрование самостоятельно, это будет стоить вам только дополнительное время и деньги, но ваши файлы все равно будут зашифрованы.

Бонус

В дополнение к программе дешифрования после успешной оплаты вы получите инструкции о том, как вредоносное ПО может достичь вашей системы и как вы можете защитить себя от дальнейших атак в будущем!

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

В спам-письме говорится, что во вложении содержится резюме, посланное в ответ на объявления. Прилагаются два файла: JPG-файл - фотография женщины, якобы отправителя резюме, и ZIP-файл, якобы содержащий резюме и биографические данные.

Email с Ordinypt во вложении

Файлы во вложении называются:

Viktoria Henschel - Bewerbungsunterlagen.zip

Viktoria Henschel - Bewerbungsfoto.jpg

ZIP-архив содержит два EXE-файла, замаскированных под PDF-файлы:

Viktoria Henschel- Bewerbung - November.pdf.exe

Viktoria Henschel - Lebenslauf - November.pdf.exe

Содержание письма на немецком:

Betreff: Bewerbung – Viktoria Henschel

Absender: Viktoria Henschel (v.henschel@t-online.de)

Sehr geehrte Damen und Herren,

anbei erhalten Sie meine Bewerbung für Ihre bei der Arbeitsagentur

ausgeschriebene Stelle. Warum ich die Stelle optimal ausfüllen kann und

Ihrem Unternehmen durch meine Erfahrung zahlreiche Vorteile biete, entnehmen Sie bitte meinen ausführlichen und angehängten Bewerbungsunterlagen.

Ich freue mich, wenn ich mich Ihnen noch einmal persönlich vorstellen kann.

Mit freundlichen Grüßen,

Viktoria Henschel

Перевод на русский:

Тема: Заявка - Виктория Хеншель

Отправитель: Виктория Хеншель (v.henschel@t-online.de)

Уважаемые дамы и господа,

Во вложении вы получите мое заявление в ваше агентство по трудоустройству в Агентстве занятости. Пожалуйста, ознакомьтесь с моими подробными и прилагаемыми документами во вложений, чтобы я могла оптимально занять вакантную должность и мой опыт пригодился для вашей компании.

Я буду рада, если смогу вам пригодиться.

С наилучшими пожеланиями,

Виктория Хеншель

По поводу якобы шифруемых файлов...Betreff: Bewerbung – Viktoria Henschel

Absender: Viktoria Henschel (v.henschel@t-online.de)

Sehr geehrte Damen und Herren,

anbei erhalten Sie meine Bewerbung für Ihre bei der Arbeitsagentur

ausgeschriebene Stelle. Warum ich die Stelle optimal ausfüllen kann und

Ihrem Unternehmen durch meine Erfahrung zahlreiche Vorteile biete, entnehmen Sie bitte meinen ausführlichen und angehängten Bewerbungsunterlagen.

Ich freue mich, wenn ich mich Ihnen noch einmal persönlich vorstellen kann.

Mit freundlichen Grüßen,

Viktoria Henschel

Перевод на русский:

Тема: Заявка - Виктория Хеншель

Отправитель: Виктория Хеншель (v.henschel@t-online.de)

Уважаемые дамы и господа,

Во вложении вы получите мое заявление в ваше агентство по трудоустройству в Агентстве занятости. Пожалуйста, ознакомьтесь с моими подробными и прилагаемыми документами во вложений, чтобы я могла оптимально занять вакантную должность и мой опыт пригодился для вашей компании.

Я буду рада, если смогу вам пригодиться.

С наилучшими пожеланиями,

Виктория Хеншель

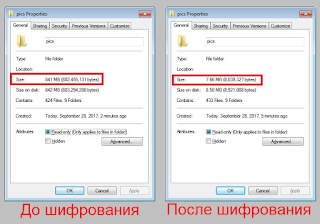

Размер файлов в папке до и после фейк-шифрования говорит о том, что файлы намеренно и безвозвратно уничтожаются. Уплата выкупа бесполезна!

Список файловых расширений, подвергающихся фейк-шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии (кроме PNG-файлов), музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Wo_sind_meine_Dateien.html

<random>.exe

Viktoria Henschel - Bewerbungsunterlagen.zip{два exe-файла}

Viktoria Henschel - Bewerbungsfoto.jpg

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC: 19AbncMWfdfifbQfJ8xVNR4s6H8n5eyfCF

17WRwznvpRVQFH2bzzHyzqy1UA1y94PkGF

12wDTgzBUdFyVqpDKkiBpPAAZ6vfpVcRZk

и еще множество из списка ниже.

Шифровальщик использует JavaScript для выбора случайного биткоин-адреса из списка 101-го из жёстко закодированных BTC-кошельков.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> + VT >>

VirusTotal анализ Email >>

Другой анализ >>

Степень распространённости: средний.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 13 сентября 2019:

Отдельная статья Is (EvaRichter) Ransomware >>

Обнаружения этого варианта:

DrWeb -> Trojan.Encoder.29521

BitDefender -> Trojan.GenericKD.32440367

Symantec -> Trojan.Gen.MBT

Avira (no cloud) -> TR/AD.MalwareCrypter.lxp

Kaspersky -> Trojan.Win32.Yakes.zanc

Tencent -> Win32.Trojan.Raas.Auto

Обновление от 5 ноября 2019:

Пост в Твиттере >>

Расширение: .liYEa

Записка: liYEa_howto_decrypt.txt

Мьютекс: sausebabsal

Файл: Skull Retaining.exe

Результаты анализов: VT

Обнаружения этого варианта:

DrWeb -> Trojan.Encoder.30004

BitDefender -> Trojan.GenericKD.41983077

ALYac -> Trojan.Ransom.Ordinypt

Avira (no cloud) -> TR/AD.Ordinypt.lyfhd

TrendMicro -> TROJ_GEN.R002C0PK619

Обновление от 5 ноября 2019:

Пост в Твиттере >>

Расширение: .Lnln5

Записки: Lnln5_howto_decrypt.txt

Email: -

Tor-URL: xxxx://2u6gynsdszbd7ey3.onion/

Результаты анализов: VT + AR

Обновление от 7 ноября 2019:

Пост в Твиттере >>

Расширение: .sr0yz

Записка: sr0yz_howto_decrypt.txt

Результаты анализов: VT➤ Содержание записки:

============================ HELLO THERE ============================

============== DONT DELETE THIS FILE UNTIL ALL OF YOUR DATA HAS BEEN RESTORED! ==============

All of your important documents are encrypted and have been changed to the file extension: .sr0yz

You may only recover your files by buying our decrypter software!

For instructions how to decrypt your files, please download the TOR Browser

========================================================

1. Download Tor Browser from: https://www.torproject.org

2. Install and open TOR Browser

3. Navigate to the following url: http://2u6gynsdszbd7ey3.onion/

4. Enter your access code

Your access code:

***

Copy & Paste it into the access code field

========================================================

Warning:

DO NOT MODIFY ANY OF THE ENCRYPTED FILES OR TRY OTHERWISE TO DECRYPT THEM YOURSELF

YOU RISK DAMAGING THE FILES AND YOU WILL LOOSE YOUR FILES FOREVER!

© Amigo-A (Andrew Ivanov): All blog articles.

============================ HELLO THERE ============================

============== DONT DELETE THIS FILE UNTIL ALL OF YOUR DATA HAS BEEN RESTORED! ==============

All of your important documents are encrypted and have been changed to the file extension: .sr0yz

You may only recover your files by buying our decrypter software!

For instructions how to decrypt your files, please download the TOR Browser

========================================================

1. Download Tor Browser from: https://www.torproject.org

2. Install and open TOR Browser

3. Navigate to the following url: http://2u6gynsdszbd7ey3.onion/

4. Enter your access code

Your access code:

***

Copy & Paste it into the access code field

========================================================

Warning:

DO NOT MODIFY ANY OF THE ENCRYPTED FILES OR TRY OTHERWISE TO DECRYPT THEM YOURSELF

YOU RISK DAMAGING THE FILES AND YOU WILL LOOSE YOUR FILES FOREVER!

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as HSDFSDCrypt) Write-up, Topic of Support 🎥 Video review

Added later: Write-up by G DATA. Добавлено 7 ноября 2017. Write-up on BC. Добавлено 9 ноября 2017. Write-up on Vorsicht E-Mail. Добавлено 9 ноября 2017.

Thanks: Michael Gillespie, MalwareHunterTeam, Karsten Hahn GrujaRS, Andrew Ivanov (article author)

© Amigo-A (Andrew Ivanov): All blog articles.