Katafrack Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель якобы шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.02 BTC, чтобы вернуть файлы. Оригинальное название. На файле написано.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: HiddenTear >> Ordinal > Katafrack

Фактически переработанная версия Ordinal Ransomware. Отличается визуальными признаками, контактами и адресами.

К зашифрованным файлам добавляется расширение: *нет данных*.

Не шифрует файлы, если определяет, что запущен на виртуальной машине.

Активность этого крипто-вымогателя пришлась на вторую половину ноября 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: READ-ME-TO-GET-YOUR-FILES-BACK.txt

Содержание записки о выкупе:

Your files have been encrypted by Ordinal Ransomware

Below is the information you will need to decrypt your files

After that, you'll be able to see your beloved files again.

Email: OrdinalScale@protonmail.com

BTC Address: 1HMnuFLBUex2ykPMFtVs7cnP8aENbwyGjJ

ETH Address 0x06394880c86383eccFbf27788D578C46ed562526

Amount To Send: 0.02 BTC

Identification:ED5E41963F4264302747C645290BA858

Ваши файлы были зашифрованы Ordinal Ransomware

Ниже приведена информация, необходимая для дешифрования файлов.

После этого вы снова сможете увидеть свои любимые файлы.

Email: OrdinalScale@protonmail.com

BTC адрес: 1HMnuFLBUex2ykPMFtVs7cnP8aENbwyGjJ

ETH адрес 0x06394880c86383eccFbf27788D578C46ed562526

Сумма для отправки: 0.02 BTC

Идентификация: ED5E41963F4264302747C645290BA858

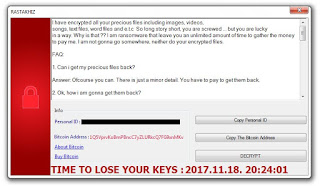

Другим информатором жертвы выступает экран блокировки с красным или с зелёным фоном. Ниже приведены оба варианта.

Содержание записки о выкупе:

KATAFRACK RANSOMWARE

Follow the instructions to unlock your data

YOU FILES ARE ENCRYPTED

All your files have been encrypted with AES-256 Military Grade Encryption

INSTRUCTIONS

Your files have been encrypted, the only way to recover your files is to pay the fee.

Once you have paid the fee all your files will be decrypted and return to normal.

Send the required fee (found below) to the Bitcoin address (found below). Once you have sent the required fee to the Bitcoin address send an email with your Identification key (without this we cant help you). It may take 12-24 hours for us to respond. You will recive a Decryption Program + Decryption Key. Ethereum is also accepted.

WHAT NOT TO DO

DO NOT RESTARTAURN OFF YOUR COMPUTER

DO NOT ATTEMPT TO RECOVER THE FILES YOUR SELF

DO NOT CLOSE THIS PROGRAM

DECRYPTION KEY WILL BE DELETED FROM OUR SERVERS IN 7 DAYS FROM TODAY

Bitcoin Address: 1HMnuFLBUex2ykPMFtVs7cnP8aENbwyGjJ

Ethereum Address: 0x06394880c86383eccFbf27788D578C46ed562526

Identification: F45EFF1799E2293l6485xxxxxxxxxx

Amount To Send: 0.02 BTC

Contact: OrdinalScale@protonmoil.com

Check Desktop For READ-ME-TO-GET-YOUR-FILES-BACK.txt File

Перевод записки на русский язык:

KATAFRACK RANSOMWARE

Следуйте инструкциям, чтобы разблокировать данные

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ

Все ваши файлы были зашифрованы с помощью шифрования военного класса AES-256

ИНСТРУКЦИИ

Ваши файлы были зашифрованы, единственный способ восстановить ваши файлы - заплатить выкуп.

После того, как вы заплатите, все ваши файлы будут расшифрованы и вернутся в нормальный вид.

Отправьте требуемую плату (см. ниже) на Bitcoin-адрес (см. ниже). После отправки требуемой платы на Bitcoin-адрес, отправьте email с вашим идентификационным ключом (без этого мы не сможем вам помочь). Нам может потребоваться 12-24 часа. Вы получите программу дешифровки + ключ дешифрования. Ethereum также принимается.

ЧТО НЕ ДЕЛАТЬ

НЕ ПЕРЕЗАГРУЖАТЬ СВОЙ КОМПЬЮТЕР

НЕ ПОПЫТАТЬСЯ САМОМУ ВОССТАНОВИТЬ ВАШИ ФАЙЛЫ

НЕ ЗАКРЫВАТЬ ЭТУ ПРОГРАММУ

КЛЮЧ ДЕШИФРОВАНИЯ БУДЕТ УДАЛЕН С НАШИХ СЕРВЕРОВ ЧЕРЕЗ 7 ДНЕЙ

Bitcoin-адрес: 1HMnuFLBUex2ykPMFtVs7cnP8aENbwyGjJ

Ethereum-адрес: 0x06394880c86383eccFbf27788D578C46ed562526

Идентификация: F45EFF1799E2293l6485xxxxxxxxxx

Сумма для отправки: 0.02 BTC

Контакт: OrdinalScale@protonmoil.com

Проверьте на Рабочем столе файл READ-ME-TO-GET-YOUR-FILES-BACK.txt

Ethereum-адрес: 0x06394880c86383eccFbf27788D578C46ed562526

Идентификация: F45EFF1799E2293l6485xxxxxxxxxx

Сумма для отправки: 0.02 BTC

Контакт: OrdinalScale@protonmoil.com

Проверьте на Рабочем столе файл READ-ME-TO-GET-YOUR-FILES-BACK.txt

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

LiteHTTP.exe или ETH Wallet.245Z.exe

<random>.exe

READ-ME-TO-GET-YOUR-FILES-BACK.txt

94308059B57B3142E455B38A6EB92015

<random>.txt

Cab<random>.tmp

Tar<random>.tmp

Расположения:

\Desktop\READ-ME-TO-GET-YOUR-FILES-BACK.txt

%LOCALAPPDATA%\ow\Microsoft\CryptnetUrlCache\MetaData\94308059B57B3142E455B38A6EB92015

%TEMP%\CabB3B.tmp

%TEMP%\CabDCDC.tmp

%TEMP%\TarB3C.tmp

%TEMP%\TarDCDD.tmp

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Связывается с Ordinal Control Center.

Email: OrdinalScale@protonmail.com

BTC Address: 1HMnuFLBUex2ykPMFtVs7cnP8aENbwyGjJ

ETH Address 0x06394880c86383eccFbf27788D578C46ed562526

dontmindme.tk (144.208.125.95, США)

144.208.125.95:80 (США)

172.217.16.196:443 (США)

172.217.16.195:443 (США)

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (n/a) Write-up, Topic of Support 🎥 Video review

Thanks: GrujaRS * * *

© Amigo-A (Andrew Ivanov): All blog articles.