Lime Ransomware

NjRat Lime Ransomware

(шифровальщик-вымогатель, RAT, hack-tool) (первоисточник)

Translation into English

Этот крипто-вымогатель не является отдельным программным продуктом. Как отдельной программы на момент написания статьи его даже не было в "дикой природе". Разработчик хакерского инструмента под названием NjRat Lime Edition, начиная с версии 0.7.9, добавил в него модуль Ransomware.

Использует AES-256 для шифрования файлов онлайн и оффлайн. При работе онлайн каждый раз генерирует уникальный ключ шифрования. При работе оффлайн использует автономный пароль для каждого диска, подключенных USB-устройств и расширений файлов. Может распространяться через USB.

© Генеалогия: NjRat Lime Edition

К зашифрованным файлам добавляется расширение .Lime

Модуль этого крипто-вымогателя был включен в состав хакерского инструмента RAT в начале декабря 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Хакерский инструмент NjRat Lime Edition был представлен на разных форумах:

xxxxs://nulled.to

xxxxs://hackforums.net

и других

На момент написания статьи описания были по ссылкам:

xxxxs://www.nulled.to/topic/343891-079-njrat-lime-edition-ddos-ransomware-bitcoin-grabber-best-rat/

xxxxs://www.nulled.to/topic/338757-078-njrat-lime-edition-bitcoin-grabber-bot-killer-torrent-seeder/

Отличия v. 0.7.9 от v. 0.7.8:

[+]Added Ransomware - Добавлен Ransomware

[+]Added Stress Test \\ slowloris and ARME

[+]Added PC specification \\ Get info CPU GPU RAM

[+]Added BTC wallet finder

[+]Added Changing Wallpaper

[+]Smarter USB Spread

[+]Smarter [Logs]

[+]Updated anti-process \\ Now if you click ON this make it always on even after restart until you press OFF

[+]Updated bitcoin \\ Also ON will make it run after restart until OFF is pressed

[+]Fixed MessageBox not being showed on top

[+]Fixed Copy To startup

[+]Fixed Active Window weird symbols

[+]And more bugs were Fixed

[+]Updated Support Folder \\ Now it's cleaner and easy to read

https://yadi.sk/i/enUeQ3Y73QP9NE

Проверка на безопасность >>

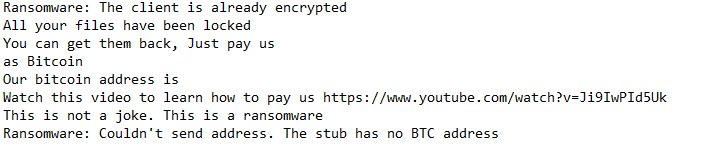

Записка с требованием выкупа называется просто Ransomware.txt

Это только пример, настраиваемый по желанию хакера-вымогателя.

Содержание записки о выкупе:

All your files have been locked

You can get them back, Just pay us 200$ as Bitcoin

Our bitcoin address is

BTC TEST 12345678990000120233

Watch this video to learn how to pay us https://www.youtube.com/watch?v=Ji9IwPId5Uk

This is not e joke. This is a ransomware

Перевод на русский язык:

Все ваши файлы блокированы

Вы можете вернуть их, просто заплатите нам 200$ в биткоинах

Наш биткоин-адрес

BTC TEST 12345678990000120233

Смотрите это видео, чтобы узнать, как платить нам https://www.youtube.com/watch?v=Ji9IwPId5Uk

Это не шутка. Это Ransomware

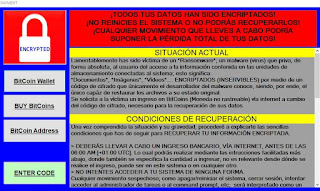

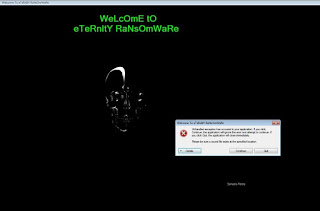

В демонстрации, которую можно увидеть по ссылке, показано место, где скрыт Ransomware и как его запустить. На скриншотах ниже это место показано. В ресурсе есть несколько изображений для обоев. В пример выбрано первое изображение.

С запиской о выкупе и текстом на экране

Без текстовой записки, только обои на экране

Технические детали

Распространяется на хакерских и кибер-андеграундных форумах. После доработки может начать распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Также будет распространяться через USB-носители, если эта опция включена.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это могут быть документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

NjRat Lime Edition 0.7.9.exe - версия с Ransomware

Ransomware.txt - текстовый файл записки

NjRat Lime Edition 0.7.8.exe - версия без Ransomware

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ v. 0.7.8 >>

VirusTotal анализ v. 0.7.8 >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 20 ноября 2017:

Расширение: .Lime

Записка: Ransomware.txt

BTC: 3R1hExyNKjQAtG2HWBqvKjgb6JykKyxdFe

Файл: NjRat Lime Edition 0.7.8.exe

Обновление от 25 декабря 2017:

Шифровальщик выделен из прежнего пакета и был представлен на русскоязычном форуме сайта xxxxs://lolz.guru с пометкой "Продам" пользователем dani777.

Telegram: royalstoremd_777

Ссылка: xxxxs://lolz.guru/threads/316543/

Обновление от 31 января 2019:

Расширение: .Lime

Пост в Твиттере >>

C2: ibrahimolimat.ddns.net

Результаты анализов: VT + HA + IA

Обновление от 12 февраля 2019:

Топик на форуме >>

Расширение: .Lime

BTC: 13S7tnE54kqN9LECeTZENRvBvxwbKUrTYF

Записка: READ-ME-NOW.txt

Записка содержит большой список зашифрованных файлов, из-за этого размер текстового файла необычайно большой.

➤ Содержание записки:

All your files have been encrypted. pay us 0.10 BITCOIN. Our address is

13S7tnE54kqN9LECeTZENRvBvxwbKUrTYF

Your ID is [E5C0E031BCDB]

[[Encrypted Files]]

***************

Обновление от 1 апреля 2019:

Топик на форуме >>

Расширение: .limes

Записка (на турецком языке): READ-ME-NOW.txt

BTC: 1CTgSFstGpckdpGdzh3aVbCNmRRxNwdCqZ

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы можно дешифровать! Рекомендую обратиться по этой ссылке к Майклу Джиллеспи >> Attention! Files can be decrypted! I recommend getting help with this link to Michael Gillespie >>

Read to links: Tweet on Twitter ID Ransomware (ID as Lime) Write-up, Topic of Support

- Видеоролик, подтверждающий наличие модуля Ransomware

Thanks: MalwareHunterTeam Michael Gillespie Andrew Ivanov Alex (добровольный помощник)

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private