DCRTR Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES + SHA + RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: не указано.

К зашифрованным файлам добавляется расширение .dcrtr

Фактически используется составное расширение .[decryptor@cock.li].dcrtr

Шаблон составного расширения можно записать так: .[<email>].dcrtr

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец января - начало февраля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. В начале февраля был замечен на русскоязычных форумах.

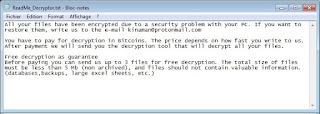

Записка с требованием выкупа называется: ReadMe_Decryptor.txt

Содержание записки о выкупе:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail decryptor@cock.li

In case of no answer in 24 hours write us to theese e-mails: masterdecrypt@openmailbox.org

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

xxxxs://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

xxxx://www.coindesk.com/information/how-can-i-buy-bitcoins/

Перевод записки на русский язык:

Все ваши файлы зашифрованы из-за проблемы с безопасностью на вашем ПК. Если хотите их восстановить, пишите нам на email decryptor@cock.li

В случае, если нет ответа 24 часа, пишите нам на этот email: masterdecrypt@openmailbox.org

Вы должны заплатить за дешифрование в биткоинах. Цена зависит от того, как быстро вы напишете нам. После оплаты мы отправим вам декриптор, который дешифрует все ваши файлы.

Бесплатное дешифрование как гарантия

До оплаты можно прислать нам до 5 файлов для бесплатного дешифрования. Общий размер файлов должен быть меньше 10 Мб (не архив), а файлы не должны содержать ценную информацию. (базы данных, бэкапы, большие листы Excel и т.д.)

Как получить биткоины

Самый простой способ купить биткоины - сайт LocalBitcoins. Вам надо зарегистрироваться, нажать 'Buy bitcoins' и выбрать продавца по способу оплаты и цене.

xxxxs://localbitcoins.com/buy_bitcoins

Также можно найти другие места для покупки биткоинов и руководство для новичков здесь:

xxxx://www.coindesk.com/information/how-can-i-buy-bitcoins/

Сравнение:

Записка о выкупе очень похожа на записку LockCrypt Ransomware.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Новый ключ для каждого зашифрованного файла.

➤ Есть что-то вроде маркера {LAMA} в конце файлов.

➤ Выполняет деструктивные действия:

1) останавливает запуск некоторых системых служб:

sc.exe sc stop wscsvc

sc.exe sc stop WinDefend

sc.exe sc stop wuauserv

sc.exe sc stop BITS

sc.exe sc stop ERSvc

sc.exe sc stop WerSvc

2) удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, используя команды:

/c bcdedit /set {default} bootstatuspolicy ignoreallfailures

/c bcdedit /set {default} recoveryenabled No

/c vssadmin delete shadows /all /quiet

/c wbadmin delete catalog -quiet

/c wmic shadowcopy delete

3) завершает процессы:

taskkill.exe taskkill /f /im MSExchange*

taskkill.exe taskkill /f /im sqlserver.exe

taskkill.exe taskkill /f /im Microsoft.Exchange.*

taskkill.exe taskkill /f /im sqlwriter.exe

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ReadMe_Decryptor.txt

msshost.exe (sc.exe)

<random>.exe - случайное название

Расположения:

%APPDATA%\msshost.exe

\AppData\Roaming\msshost.exe

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: decryptor@cock.li

masterdecrypt@openmailbox.org

См. ниже результаты анализов.

Результаты анализов:

Ⓥ VirusBay образец >>

Гибридный анализ >>

VirusTotal анализ >> + VT

Intezer анализ >>

Другой анализ (первое упоминание файла записки) >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 4 апреля 2018:

Расширение: .dcrtr

Составное расширение: .[kinaman@protonmail.com].dcrtr

Записка: ReadMe_Decryptor.txt

Email: kinaman@protonmail.com

Пост в Твиттере >>

Топик на форуме >>

Результаты анализов: VT

Обновление от 14 мая 2018:

Расширение: .[castor-troy-restore@protonmail.com]

Записка: ReadMe_Decryptor.txt

Email: castor-troy-restore@protonmail.com

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail castor-troy-restore@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 3 files for free decryption. The total size of files must be less than 5 Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Топик на форуме >>

Обновление от 25 июля 2018:

Пост в Твиттере >> + Пост в Твиттере >>

Расширение: .cryptes

Самоназвание: FileCryptor

Записка: HOW TO DECRYPT ALL MY FILES.txt

Файл: Reglstry.exe

Результаты анализов: VT

Email: dekode@qq.com

Email-reserve: supdecrypt@foxmail.com, supportdecryption@cock.li

➤ Содержание записки:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail: dekode@qq.com

In case of no answer in 24 hours write us to theese e-mails: supdecrypt@foxmail.com or supportdecryption@cock.li

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Обновление от 9 августа 2018:

Расширение: .java

Пример составного расширения: .[Billy_will_help_you@protonmail.com].java

Email: Billy_will_help_you@protonmail.com

Записка: ReadMe_Decryptor.txt

Топик на форуме >>

Обновление от 13 августа 2018:

Расширение: .crypt

Записка-1: HOW TO DECRYPT FILES.txt

Записка-2: info.hta

Email-1: dekode@qq.com

Email-2: supdecrypt@foxmail.com

Email-3: supportdecryption@cock.li

Название проекта: FileCryptor.pdb

Фальш-копирайт: Microsoft Corporation.

Файльш-имя: Windows Defender Monitor

Результаты анализов: VT

Пример удачной дешифровки файлов >>

Обновление от 18 сентября 2018:

Пост в Твиттере >>

Расширение: .parrot

Шаблон составного расширения: .[<email>].parrot

Пример составного расширения: .[cryptmanager@protonmail.com].parrot

Записка: ReadMe_Decryptor.txt

Файл: Marvel.exe - по классификации Dr.Web - Trojan.Encoder.24474 или похожий.

Статус: Дешифровка пока незвозможна.

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail cryptmanager@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption. The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Обновление от 18 сентября 2018:

Расширение: .java

Шаблон составного расширения: .[<email>].java

Пример составного расширения: .[castor-troy-restore@protonmail.com].java

Email: castor-troy-restore@protonmail.com

Записка: ReadMe_Decryptor.txt

Файл: Marvel.exe

Результаты анализов: VT

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail castor-troy-restore@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 3 files for free decryption. The total size of files must be less than 5 Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Обновление от 4 ноября 2018:

Расширение: .crypt

URL: xxxx://crypt443sgtkyz4l.onion/***

Записка: HOW TO DECRYPT FILES.txt

Отдельная статья: DCRTR-WDM Ransomware

Обновление от 14 ноября 2018:

Пост на форуме >>

Расширение: .java (это известно с августа 2018)

Пример составного расширения: .[Billy_will_help_you@protonmail.com].java

Записка: ReadMe_Decryptor.txt

Email: Billy_will_help_you@protonmail.com

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail Billy_will_help_you@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 3 files for free decryption. The total size of files must be less than 5 Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Обновление от 19 ноября 2018:

Пост в Твиттере >>

Пост в Твиттере >>

🎥 Видеообзор >>

Расширение: .dcrtr

Пример составного расширения: .[decryptor@cock.li].dcrtr

Записка: ReadMe_Decryptor.txt

Email: decryptor@cock.li, masterdecrypt@openmailbox.org

Результаты анализов: VT + AR

*** пропуск *** пропуск *** пропуск ***

Обновление от 10 февраля 2020

Дата создания файла: 15 декабря 2018:

Вероятно промежуточный вариант от DCRTR к Rhino (Marvel) Ransomware >>

Пост в Твиттере >>

Расширение: .parrot

Пример составного расширения: .[cryptonationusa@protonmail.com].parrot

Записка: ReadMe_Decryptor.txt

Email: cryptonationusa@protonmail.com

Файл: Marvel.exe

Результаты анализов: VT + AR + VMR + IA

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail: cryptonationusa@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption. The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Обновление от 11-19 июня 2020:

Вероятно, это уже Rhino Ransomware >>

Пост в Твиттере >>

Расширение: .parrot

Пример составного расширения: .[cryptonationusa@protonmail.com].parrot

Записка: ReadMe_Decryptor.txt

Email: cryptonationusa@protonmail.com

Файл: Marvel.exe

Результаты анализов: VT + AR + VMR + IA

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail: cryptonationusa@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption. The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Обновление от 11-19 июня 2020:

Вероятно, это уже Rhino Ransomware >>

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .coka

Пример составного расширения: .[servicemanager@yahooweb.co].coka

Записка: ReadMe_Decryptor.txt

Email: servicemanager@yahooweb.co, servicemanager2020@protonmail.com

Jabber: servicemanager@jabb.im

Маркер файлов: Marvel101

© Amigo-A (Andrew Ivanov): All blog articles.

Пост в Твиттере >>

Расширение: .coka

Пример составного расширения: .[servicemanager@yahooweb.co].coka

Записка: ReadMe_Decryptor.txt

Email: servicemanager@yahooweb.co, servicemanager2020@protonmail.com

Jabber: servicemanager@jabb.im

Маркер файлов: Marvel101

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

В некоторых случаях файлы можно дешифровать! Составьте запрос в Dr.Web на пробную дешифровку: - на русском языке - на английском языке Если дешифровка возможна, то вам сообщат подробности. ➽ Или напишите Emmanuel_ADC-Soft на форум, email, Твиттер.

Read to links: Tweet on Twitter + Tweet + Tweet ID Ransomware (ID as Dcrtr) Write-up, Topic of Support *

Thanks: Andrew Ivanov, Alex Svirid Michael Gillespie, Jakub Kroustek Emmanuel_ADC-Soft

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private