Scarab-Crypto Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует написать на email вымогателей, чтобы уплатить выкуп в # BTC и вернуть файлы. Оригинальное название: не указано. На файле написано: нет данных.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

© Генеалогия: Amnesia > Amnesia-2 >> Scarab > Scarab Family > Scarab-Crypto ⟺ Scarab-Amnesia

Это изображение — логотип статьи. На нём скарабей с замком.

This image is the logo of the article. It depicts a scarab with lock.

К зашифрованным файлам добавляется расширение .crypto

Активность этого крипто-вымогателя пришлась на вторую половину марта 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

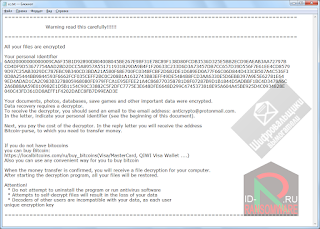

Записка с требованием выкупа называется: HOW TO RECOVER ENCRYPTED FILES.TXT

Содержание записки о выкупе:

====================================

Warning read this carefully!!!!!!

====================================

All your files are encrypted

Your personal identifier

6A02000000000000***9EAD3E

Your documents, photos, databases, save games and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send an email to the email address: anticrypto@protonmail.com.

In the letter, indicate your personal identifier (see the beginning of this document).

Next, you pay the cost of the decryptor. In the reply letter you will receive the address

Bitcoin-purse, to which you need to transfer money.

If you do not have bitocoins you can buy Bitcoin:

https://localbitcoins.com/ru/buy_bitcoins(Visa/MasterCard, QIWI Visa Wallet ....)

Also you can use any convenient way for you to buy bitcoin

When the money transfer is confirmed, you will receive a file decryption for your computer.

After starting the decryption program, all your files will be restored.

Attention!

* Do not attempt to uninstall the program or run antivirus software

* Attempts to self-decrypt files will result in the loss of your data

* Decoders of other users are incompatible with your data, as each user unique encryption key

===

Перевод записки на русский язык:

====================================

Предупреждение прочитайте это внимательно!!!!!!

====================================

Все ваши файлы зашифрованы

Ваш личный идентификатор

6A02000000000000***9EAD3E

Ваши документы, фотографии, базы данных, сохранения игр и другие важные данные были зашифрованы.

Для восстановления данных требуется дешифратор.

Чтобы получить дешифратор, вы должны отправить email на адрес: anticrypto@protonmail.com.

В письме укажите свой личный идентификатор (см. Начало этого документа).

Затем вы оплачиваете стоимость дешифратора. В ответном письме вы получите адрес биткоин-кошелька, на который нужно перевести деньги.

Если у вас нет биткоинов вы можете купить биткоины:

https://localbitcoins.com/ru/buy_bitcoins(Visa/MasterCard, QIWI Visa Wallet ....)

Также вы можете использовать любой удобный способ купить биткоины

Когда денежный перевод будет подтвержден, вы получите дешифровку файла для своего компьютера.

После запуска программы дешифрования все ваши файлы будут восстановлены.

Внимание!

* Не пытайтесь удалить программу или запустить антивирусное программу

* Попытки самостоятельно расшифровать файлы приведут к потере ваших данных

* Декодеры других пользователей несовместимы с вашими данными, т.к. у каждого пользователя уникальный ключ шифрования

===

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов (Necurs и других), эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов.

См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

➤ По сообщению специалистов разные типы файлов шифруются с разными ключами шифрования. Потому ID в записках также может отличаться.

Файлы, связанные с этим Ransomware:

<random>.exe - случайное название

HOW TO RECOVER ENCRYPTED FILES.TXT

Расположения:

\Desktop\ ->

\User_folders\ ->

%APPDATA%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: anticrypto@protonmail.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scarab Family (семейство Scarab):

Scarab (ScarabLocker) - июнь-август 2017, ноябрь 2017

Scarab-Scorpio (Scorpio) - июль 2017

Scarab-Jackie - октябрь 2017

Scarab-Russian (Scarabey) - декабрь 2017

Scarab-Decrypts - март 2018

Scarab-Crypto - март 2018

Scarab-Amnesia - март 2018

Scarab-Please - март 2018

Scarab-XTBL - апрель 2018

Scarab-Oblivion - апрель 2018

Scarab-Horsia - май 2018

Scarab-Walker - май 2018

Scarab-Osk - май 2018

Scarab-Rebus - май 2018

Scarab-DiskDoctor - июнь 2018

Scarab-Danger - июнь 2018

Scarab-Crypt000 - июнь 2018

Scarab-Bitcoin - июнь 2018

Scarab-Bomber - июнь 2018

Scarab-Omerta - июнь-июль 2018

Scarab-Bin - июль 2018

Scarab-Recovery - июль 2018

Scarab-Turkish - июль 2018

Scarab-Barracuda - июль 2018

Scarab-CyberGod - август 2018

и другие.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

См. историю семейства выше.

Обновленная версия шифровальщика используется с 18 июня 2018 года.

До этого времени файлы можно было дешифровать старым способом.

Но файлы можно дешифровать, если процесс шифрования был прерван или ключи дешифрования были получены иным способом.

Обновление от 6 октября 2018:

Расширение: .ERROR

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: error-crypt@protonmail.com

Файлы не переименовываются.

➤ Содержание записки:

================================================================

Warning read this carefully!!!!!!

================================================================

All your files are encrypted

Your personal identifier

6A02000000000000***71C733B

Your documents, photos, databases, save games and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send an email to the email address:

error-crypt@protonmail.com

In the letter, indicate your personal identifier (see the beginning of this document).

Next, you pay the cost of the decryptor. In the reply letter you will receive the address

Bitcoin-purse, to which you need to transfer money.

If you do not have bitocoins

you can buy Bitcoin:

https://localbitcoins.com/ru/buy_bitcoins (Visa/MasterCard, QIWI Visa Wallet ? ??.)

Also you can use any convenient way for you to buy bitcoin

When the money transfer is confirmed, you will receive a file decryption for your computer.

After starting the decryption program, all your files will be restored.

Attention!

* Do not attempt to uninstall the program or run antivirus software

* Attempts to self-decrypt files will result in the loss of your data

* Decoders of other users are incompatible with your data, as each user

unique encryption key

================================================================

Расширение: .Key или .key

Записка: HOW TO RECOVER ENCRYPTED FILES.txt

E-mail-1: key-support@protonmail.com

E-mail-2: error-crypt@protonmail.com

Файлы не переименовываются.

➤ Содержание записки:

All your files are encrypted!

Your ID

6902000000000000***C48A0F

Your documents, photos, databases and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send an email to the email address:

key-support@protonmail.com

In the letter, indicate your personal identifier (see the beginning of this document).

In response, you will receive additional instructions.

Attention!

* Do not attempt to uninstall the program or run antivirus software

* Attempts to self-decrypt files will result in the loss of your data

* Decoders of other users are incompatible with your data, as each user unique encryption key

Обновление от 22 ноября 2018:

Пост в Твиттере >>

Расширение: .CRYPTO

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: ProjectJoke@aol.com, projectjoke@india.com

➤ Содержание записки:

===============================================================

WARNING!!!!

read this carefully!!!!!!

===============================================================

Your personal identifier

6902000000000000***39561F

All your files are encrypted

Your documents, photos, databases and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send an email to the email address:

ProjectJoke@aol.com

projectjoke@india.com

In the letter, indicate your personal identifier (see the beginning of this document).

Next, you pay the cost of the decryptor. In the reply letter you will receive the address

Bitcoin-purse, to which you need to transfer money.

When the money transfer is confirmed, you will receive a file decryption for your computer.

After starting the decryption program, all your files will be restored.

Attention!

* Do not attempt to uninstall the program or run antivirus software

* Attempts to self-decrypt files will result in the loss of your data

* Decoders of other users are incompatible with your data, as each user

unique encryption key

===============================================================

Пост в Твиттере >>

Расширение: .Joke

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Аналогичен предыдущему, только новое расширение и контакты.

Email: ProjectJoke@aol.com, projectjoke@india.com

Обновление от 6 февраля 2019:

Пост в Твиттере >>

Расширение: .nosafe

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: nosafe@airmail.cc, nosafe@india.com

Bitmessage: BM-2cXNktTn8fPw96GZevGSbypwNsv954LMxX

➤ Содержание записки:

HELLO !!!

---=== read this message carefully ===---

All your files have been encrypted

---=== Your personal ID: ===---

+4IAAAAAAA***UaqDyW=uBk

If you want to recovery your files, you need the decryptor.

You should send us e-mail with your personal ID to receive the decryptor.

---=== Contacts: ===---

nosafe@airmail.cc

nosafe@india.com

---=== Bitmessage contact ===---

If your mail server doesn't send e-mail to our contacts, you can contact us via Bitmessage.

For this you need to do the following:

1. Download Tor Browser (https://www.torproject.org/)

2. Install Tor Browser to C:\Tor Browser

3. Via Tor Browser download Bitmessage (https://bitmessage.org/wiki/Main_Page) to drive C:\

4. Create New Identity and send message (write in the letter your personal ID and e-mail that you use)

to:

BM-2cXNktTn8fPw96GZevGSbypwNsv954LMxX

---=== Free decryption as guarantee! ===---

Before paying you can send us up to 3 files for free decryption.

The total size of files must be less than 10Mb (non archived), and files should not contain

valuable information (databases, backups, large excel sheets, etc.).

---=== Attention! ===---

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

Обновление от 12 февраля 2019:

Расширение: .tokog

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: tokog@india.com, tokog@protonmail.com

➤ Содержание записки:

#######################################

HELLO !!!!

--- read this message carefully ---

#######################################

All your files have been encrypted

---------

Your personal ID:

+4IAAAAAAABr***lLF6P4

---------

If you want to recovery your files, you need the decryptor.

You should send us e-mail with your personal ID to receive the decryptor.

Contacts:

tokog@india.com

tokog@protonmail.com

Send your e-mail to two adresses!

You have to pay for decryption in Bitcoins.

After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee!

Before paying you can send us up to 3 files for free decryption.

The total size of files must be less than 10Mb (non archived), and files should not contain

valuable information (databases, backups, large excel sheets, etc.).

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

#######################################

Обновление от 21 марта 2019:

Расширение: .suffer

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: acunamotata@aol.com, acunamotata@india.com

➤ Содержание записки:

===

WARNING!!!!

read this carefully!!!!!!

===

Your personal identifier

o4QAAAAAAA***Qhc2SdIqAw

===

All your files are encrypted

Your documents, photos, databases and other important data were encrypted.

Data recovery requires a decryptor.

To receive the decryptor, you should send an email to the email address:

===

acunamotata@aol.com

acunamotata@india.com

===

In the letter, indicate your personal identifier (see the beginning of this document).

Next, you pay the cost of the decryptor. In the reply letter you will receive the address

Bitcoin-purse, to which you need to transfer money.

When the money transfer is confirmed, you will receive a file decryption for your computer.

After starting the decryption program, all your files will be restored.

===

Attention!

* Do not attempt to uninstall the program or run antivirus software

* Attempts to self-decrypt files will result in the loss of your data

* Decoders of other users are incompatible with your data, as each user

unique encryption key

===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! До 18.06.2018 файлы можно было расшифровать. Позже файлы в некоторых случаях тоже можно дешифровать! Изучите моё руководство в статье SCARAB DECODER Или прочтите инфу по ссылке. Мой перевод рядом. Or ask for help using this link. My translation beside.

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: Alex Svirid, Andrew Ivanov Emmanuel_ADC-Soft * (victim in the topics of support)

© Amigo-A (Andrew Ivanov): All blog articles.