Iron Ransomware

Iron Locker Ransomware

Iron Unlocker Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES + RSA, а затем требует выкуп в 0.2-0.5-1.1 BTC, чтобы вернуть файлы. Оригинальное название: Iron Locker. На файле написано: ado64.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

© Генеалогия: Maktub Locker >> Iron Locker

К зашифрованным файлам добавляется расширение .encry

Изображение с сайта вымогателей

Активность этого крипто-вымогателя пришлась на начало апреля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

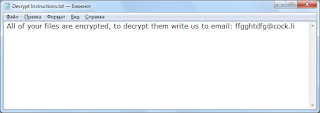

Записка с требованием выкупа называется: !HELP_YOUR_FILES.HTML

Содержание записки о выкупе:

WARNING!

Your personal files are encrypted.

11:44:18

Your documents, photos, databases and other important files have been encrypted with strongest encryption and unique key, generated for this computer. Private decryption key is stored on a secret Internet server and nobody can decrypt your files until you pay and obtain the private key. The server will eliminate the key after a time period specified in this window.

Open xxxx://y5mogzal2w25p6bn.mlor

xxxx://y5mogzal2w25p6bn.mlor

xxxx://y5mogzal2w25p6bn.ml

in your browser. They are public gates to the secret server.

The website can help you complete the decryption work automatically.

You could also send 0.2 BTC to 1cimKyzS64PRNEiG89iFU3qzckVuEQuUj

and contact this email recoverfile@mail2tor.com with below ID.

Write in the following personal ID in the input from on server:

5acf9aad008a15062d3685f5

Перевод записки на русский язык:

ПРЕДУПРЕЖДЕНИЕ!

Ваши личные файлы зашифрованы.

11:44:18

Ваши документы, фото, базы данных и другие важные файлы зашифрованы с самым сильным шифрованием и уникальным ключом, созданным для этого компьютера. Закрытый ключ дешифрования хранится на секретном интернет-сервере, и никто не сможет расшифровать ваши файлы, пока вы не заплатите и не получите закрытый ключ. Сервер удалит ключ после периода времени, указанного в этом окне.

Откройте xxxx://y5mogzal2w25p6bn.ml или

xxxx://y5mogzal2w25p6bn.ml или

xxxx://y5mogzal2w25p6bn.ml

в вашем браузере. Это публичные ворота на секретный сервер.

Веб-сайт может помочь вам завершить работу по расшифровке автоматически.

Вы также можете отправить 0.2 BTC на 1cimKyzS64PRNEiG89iFU3qzckVuEQuUj

и контакт по email recoverfile@mail2tor.com с ID ниже.

Напишите в следующем личный ID для входа на сервер:

5acf9aad008a15062d3685f5

Запиской с требованием выкупа также выступает экран блокировки.

*** в процессе

Другим информатором жертвы выступает сайт вымогателей, дизайн которого скопирован у сайта Maktub Locker:

Содержание текста с сайта (по страницам):

36:08:36

During this time you need to make a payment or the price will be increased.

---

①

HELLO!

We’re very sorry that all of your personal files have been encrypted :( But there are good news – they aren’t gone, you still have the opportunity to restore them! Statistically, the lifespan of a hard-drive is anywhere from 3 to 5 years. If you don’t make copies of important information, you could lose everything! Just imagine! In order to receive the program that will decrypt all of your files, you will need to pay a certain amount. But let’s start with something else…

---

②

WE ARE NOT LYING!

It's easy to delete the program from your personal computer. But not one of the third party programs will be able to do the most important thing – to decrypt your files! In order to do this, you need to have the private master-key that only we have. And only we can restore all of your files.

---

③

HOW MUCH DOES IT COST?

We hope that you are convinced that we can decrypt all of your files. Now, the most important thing! The faster you transfer the money, the cheaper file decryption will be. At every stage of payment, you get 3 days or 72 hours. You can see the countdown in the right top corner. After the clock shows 00:00:00 you go to the next stage of payment and the price automatically increases. We only accept the electronic currency Bitcoin as a form of payment. Here is a table that shows the date of payment and the price. Your current stage is marked in yellow.

Stage Time of payment How much money should be sent

> 1 During the first 3 days 0.2 BTC (~$1200)

2 From 3 to 6 days 0.5 BTC (~$3000)

3 From 6 to 9 days 0.8 BTC (~$4800)

4 From 9 to 12 days 1.1 BTC (~$6600)

5 From 12 to 15 days 1.4000000000000001 BTC (~$8400)

6 (*) More than 15 days 1.7000000000000002 BTC (~$10200)

(*) After 15 days of no payment, we do not guarantee that we saved the key. This site can be disconnected at any moment and you will lose your data forever.

Please take this seriously.

---

④

WHERE DO I PAY?

The whole process of payment confirmation is automated! As soon as you send the money, it will only take 1 minutes for the system to automatically count them and create the program that will decode your files.

After sending your payment just refresh this site after 1 minutes(or go to homepage input your personal ID).

You must transfer 0.2 BTC to the following address:

1LDkJupTBUYsZgUREAknxFx6tQUjKRUT4o

Number File Name Size

Link

0 IronUnlocker.exe unknown Download

1 5acf9aad008a15062d3685f4.key unknown Download

---

⑤

BITCOIN PURCHASE

If this is the first time you heard about Bitcoin, don’t despair! Simply google this word and you will find all the answers. We can just recommend a few sites that will be of use to you.

Buying Bitcoins - This page aims to be the best resource for new users to understand how to buy Bitcoins

Localbitcoins (WU) - Buy Bitcoins with Western Union

Coincafe.com - Recommended for fast, simple service. Payment Methods: Western Union, Bank of America,Cash by FedEx, Moneygram, Money Order. In NYC: Bitcoin ATM, In Person

LocalBitcoins.com - Service allows you to search for people in your community willing to sell bitcoins to you directly

btcdirect.eu - THE BEST FOR EUROPE

coinrnr.com - Another fast way to buy bitcoins

bitquick.co - Buy Bitcoins Instantly for Cash

How To Buy Bitcoins - An international directory of bitcoin exchanges

Cash Into Coins - Bticoin for cash

CoinJar - CoinJar allows direct bitcoin purchases on their site

ZipZap - Global cash payment network enabling consumers to pay for digital currency

Перевод текста на русский язык:

*** думаю, что нет нужды в переводе этого текста ***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет исходные файлы после шифрования, а также очищает корзину.

➤ Не удаляет теневые копии файлов или точки восстановления.

➤ Iron Locker создаёт новый случайный GUID и использует его как мьютекс, чтобы не заразить ПК второй раз.

➤ На сервер отправляются: ключ шифрования, GUID, время шифрования и пр. C2-сервер отвечает другим набором значений и генерирует уникальный биткоин-адрес, из-за чего жертвы могут дважды платить по разным адресам. Не платите выкуп!

Список файловых расширений, подвергающихся шифрованию:

.001, .1cd, .3fr, .8ba, .8bc, .8be, .8bf, .8bi8, .8bl, .8bs, .8bx, .8by, .8li, .abk, .ade, .adpb, .adr, .aip, .amxx, .ape, .api, .apk, .arch00, .aro, .arw, .asa, .ascx, .ashx, .asmx, .asp, .asr, .asset, .bar, .bay, .bc6, .bc7, .bi8, .bic, .big, .bin, .bkf, .bkp, .blob, .blp, .bml, .bp2, .bp3, .bpl, .bsa, .bsp, .cab, .cap, .cas, .ccd, .cch, .cer, .cfg, .cfr, .cgf, .chk, .class, .clr, .cms, .cod, .col, .con, .cpp, .cr2, .crt, .crw, .csi, .cso, .css, .csv, .ctt, .cty, .cwf, .d3dbsp, .dal, .dap, .das, .DayZProfile, .db0, .dbb, .dbf, .dbx, .dcp, .dcr, .dcu, .ddc, .ddcx, .dem, .der, .desc, .dev, .dex, .dic, .dif, .dii, .disk, .dmg, .dmp, .dob, .dox, .dpk, .dpl, .dpr, .dsk, .dsp, .dvd, .dxg, .elf, .epk, .eql, .erf, .esm, .f90, .fcd, .fla, .flp, .for, .forge, .fos, .fpk, .fpp, .fsh, .gam, .gdb, .gho, .grf, .h3m, .h4r, .hkdb, .hkx, .hplg, .htm, .html, .hvpl, .ibank, .icxs, .img, .indd, .ipa, .iso, .isu, .isz, .itdb, .itl, .itm, .iwd, .iwi, .jar, .jav, .java, .jpe, .kdc, .kmz, .layout, .lbf, .lbi, .lcd, .lcf, .ldb, .ldf, .lgp, .litemod, .lng, .lrf, .ltm, .ltx, .lvl, .m3u, .m4a, .map, .mbx, .mcd, .mcgame, .mcmeta, .md0, .md1, .md2, .md3, .mdb, .mdbackup, .mddata, .mdf, .mdl, .mdn, .mds, .mef, .menu, .mm6, .mm7, .mm8, .moz, .mpq, .mpqge, .mrwref, .mxp, .ncf, .nds, .nrg, .nri, .nrw, .ntl, .odb, .odf, .odp, .ods, .odt, .orf, .owl, .oxt, .p12, .p7b, .p7c, .pab, .pbp, .pef, .pem, .pfx, .pkb, .pkh, .pkpass, .plc, .pli, .pot, .potm, .potx, .ppf, .ppsm, .pptm, .prc, .prt, .psa, .pst, .ptx, .pwf, .pxp, .qbb, .qdf, .qel, .qic, .qpx, .qtr, .r3d, .raf, .re4, .res, .rgn, .rgss3a, .rim, .rofl, .rrt, .rsrc, .rsw, .rte, .rw2, .rwl, .sad, .sav, .sc2save, .scm, .scx, .sdb, .sdc, .sds, .sdt, .shw, .sid, .sidd, .sidn, .sie, .sis, .slm, .slt, .snp, .snx, .spr, .sql, .sr2, .srf, .srw, .std, .stt, .sud, .sum, .svg, .svr, .swd, .syncdb, .t01, .t03, .t05, .t12, .t13, .tar.gz, .tax, .tcx, .thmx, .tlz, .tor, .torrent, .tpu, .tpx, .ttarch2, .tur, .txd, .txf, .uax, .udf, .umx, .unity3d, .unr, .uop, .upk, .upoi, .url, .usa, .usx, .ut2, .ut3, .utc, .utx, .uvx, .uxx, .vcd, .vdf, .ver, .vfs0, .vhd, .vmf, .vmt, .vpk, .vpp_pc, .vsi, .vtf, .w3g, .w3x, .wad, .war, .wb2, .wdgt, .wks, .wmdb, .wmo, .wotreplay, .wpd, .wpl, .wps, .wtd, .wtf, .x3f, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xlsb, .xltx, .xlv, .xlwx, .xpi, .xpt, .yab, .yps, .z02, .z04, .zap, .zipx, .zoo, .ztmp (374 расширения).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы, файлы игр (Steam - .vdf, World of Tanks - .wotreplay, DayZ - .DayZProfile) и пр.

При шифровании пропускаются следующие папки:

Windows, windows, Microsoft, Mozilla Firefox, Opera, Internet Explorer, Temp, Local, LocalLow, $Recycle.bin, boot, i386, st_v2, intel, recycle, 360rec, 360sec, 360sand, internet explorer, msbuild

Файлы и папки, связанные с этим Ransomware:

<random>.exe - случайное название

iron_locker.exe

!HELP_YOUR_FILES.HTML

\crypto\asn1\

\crypto\bn\

\crypto\cms\

\crypto\conf\

\crypto\dsa\

\crypto\ec\

\crypto\ecdh\

\crypto\ecdsa\

\crypto\engine\

\crypto\err\

\crypto\evp\

\crypto\hmac\

\crypto\lhash\

\crypto\objects\

\crypto\pem\

\crypto\pkcs7\

\crypto\rand\

\crypto\rsa\

\crypto\stack\

\crypto\ui\

\crypto\x509\

Расположения:

\Desktop\ ->

\User_folders\ ->

\crypto\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: xxxx://myip.dnsomatic.com (67.215.92.215) - проверка IP-адреса

C2: xxxx://y5mogzal2w25p6bn.ml (104.31.69.125) - C2 и сайт вымогателей

Email для связи: recoverfile@mail2tor.com

Email в ответе: oldblackjack@outlook.com

BTC: 1cimKyzS64PRNEiG89iFU3qzckVuEQuUj

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Maktub Locker Ransomware — март 2016 г.

Iron Locker Ransomware — апрель 2018 г.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 27 июня 2018:

Пост в Твиттере >>

URL: vfk2k5s5tfjr27tz.tk

Результаты анализов: VT + IA

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:

Tweet on Twitter + Tweet + Tweet

ID Ransomware (ID as Iron)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet + Tweet

ID Ransomware (ID as Iron)

Write-up, Topic of Support

*

- видеобзор сделан с помощью сервиса ANY.RUN

Thanks:

MalwareHunterTeam, Bart

ANY.RUN, Andrew Ivanov

*

*

Thanks:

MalwareHunterTeam, Bart

ANY.RUN, Andrew Ivanov

*

*

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter ID Ransomware (n/a) Write-up, Topic of Support *

Thanks: (victim in the topics of support) * * *