Exocrypt XTC Ransomware

Exocrypt XTC Ransomware 2.0

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в £50 (фунтов стерлингов) в BTC, чтобы вернуть файлы. Оригинальное название: Exocrypt и Exocrypt XTC. На файле 1-й версии написано: Exocrypt.exe. На файле 2-й версии написано: Exocrypt XTC v2.0.exe.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

© Генеалогия: Exocrypt > Exocrypt XTC

Родство подтверждено сервисом IntezerAnalyze >>

К зашифрованным файлам добавляется расширение .xtc

Активность этого крипто-вымогателя пришлась на вторую половину апреля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

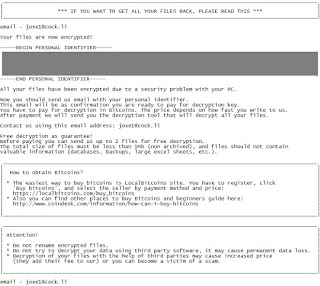

Запиской с требованием выкупа выступает экран блокировки:

Содержание записки о выкупе:

All your personal files have been encrypted, your photos, videos and documents are no longer accessible, don't cry yet because I have not deleted them... Yet...

In order for me to decrypt your files for you, you must pay a small fee to the following bitcoin address, payment will only be accepted in bitcoin to insure anonymity... Try anything funny and your files will be permanantly encrypted forever.

Good luck.

👀

24:00:00

£50 in BTC *** [Decrypt]

Перевод записки на русский язык:

Все ваши личные файлы зашифрованы, ваши фото, видео и документы теперь недоступны, не плачьте, потому что я их не удалил... Пока...

Чтобы я расшифровал ваши файлы, вы должны заплатить мне немного денег на следующий биткоин-адрес, оплата принимается только в биткоинах, в целях анонимности ... Попробуете что-то отчудить и ваши файлы останутся зашифрованными навсегда.

👀

24:00:00

£50 в BTC *** [Decrypt]

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Exocrypt.exe

XTC Decrypt0r.exe

<random>.exe - случайное название

DO_NOT_DELETE

DO_NOT_DELETE.xtc

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >> VT>>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Exocrypt XTC Ransomware 2.0

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 23 апреля 2018:

Пост в Твиттере >>

Информационные сообщения >>

Обновление от 2 мая 2018:

Новая версия: Exocrypt XTC v2.0

Пост в Твиттере >>

Расширение: .xtc

Файлы: Exocrypt XTC v2.0.exe

DO_NOT_DELETE

DO_NOT_DELETE.xtc

XTCipher_Decrypt

XTCipher_Encrypt

XTCipher_Key

BTC: 14pwAhmcC4PLcLQuMTDaLMsc4ThzHZycxK

Содержание текста в экране блокировки:

Your Personal Files Are Encrypted!

!THIS RANSOMWARE WAS MADE FOR EDUCATIONAL PURPOSES, WE WILL NOT SEND OUT ANY COPIES OF THIS VIRUS, UNLESS IT IS FOR FORENSIC PURPOSES!

Q: What is happening to my computer?

A: All your personal files have been encrypted with a military grade encryption algorithm (AES-256 x2), basically all your files are inaccessible.

Q: How can I recover my files?

A: You can't, unless you pay the fee which is stated below.

Q: How can I trust you?

A: We can't make you trust us, but are you willing to take the risk? After all, It's your files that have been encrypted.

Q: How can I pay the fee?

A: Payment will only be accepted in bitcoin to ensure anomity. Once you have your bitcoin ready, send £50 worth of bitcoin address specified below.

---

Содержание текста после расшифровки:

Your files have been decrypted, hope to see you soon ;)

Результаты анализов: HA + VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы можно дешифровать! Рекомендую обратиться по этой ссылке к Майклу Джиллеспи >> --- Attention! Files can be decrypted! I recommend getting help with this link to Michael Gillespie >>

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as Exocrypt XTC) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.