Spartacus Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES + RSA-2048, а затем требует написать на email вымогателей, прислать открытый ключ (ID KEY), чтобы узнать как заплатить выкуп в # BTC и вернуть файлы. Оригинальное название: не указано. На файле написано: SF.exe. Написан на языке C# для платформы Microsoft .NET Framework.

---

Обнаружения:

DrWeb -> Trojan.Encoder.25098

ALYac -> Trojan.Ransom.Spartacus

Avira (no cloud) -> TR/Ransom.odaei

BitDefender -> Trojan.GenericKD.40189340

ESET-NOD32 -> MSIL/Filecoder.MT

Kaspersky -> Trojan-Ransom.Win32.Crypren.aeii

Microsoft -> Ransom:MSIL/FileCryptor.A!MTB

Rising -> Ransom.Generic!8.E315 (KTSE)

Symantec -> Trojan.KillDiskmens

Tencent -> Malware.Win32.Gencirc.114ce803

TrendMicro -> Ransom_STACUS.THDAFAH

---© Генеалогия: Общий крипто-строитель SF Ransomware >> Spartacus, Satyr, BlackRouter, BlackHeart, M@r1a

К зашифрованным файлам добавляется расширение .Spartacus

Фактически используется составное расширение .[MastersRecovery@protonmail.com].Spartacus

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на середину апреля 2018 г. и продолжилась позже. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: READ ME.txt

Содержание записки о выкупе:

All your data has been locked us.

You want to return?

Write email MastersRecovery@protonmail.com or MastersRecovery@cock.li

Your personal ID KEY: DvQ9/mvfT3I7U847uKcI0QU3QLd+huv5NOYT2YhfiySde0vhmkzyTtRPlcu73BAJIL***

Перевод записки на русский язык:

Все ваши данные заблокированы нами.

Вы хотите вернуть?

Пишите на email MastersRecovery@protonmail.com или MastersRecovery@cock.li

Ваш личный ID КЛЮЧ: DvQ9/mvfT3I7U847uKcI0QU3QLd+huv5NOYT2YhfiySde0vhmkzyTtRPlcu73BAJIL***

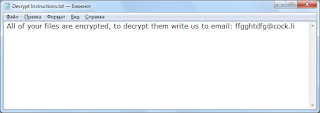

Запиской с требованием выкупа также выступает экран блокировки, встающий поверх Рабочего стола:

Содержание текста о выкупе:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us the e-mail:

MastersRecovery@protonmail.com and send personal ID KEY: 8eXlh5+nL+2tZ5Ou6enn0rF53WukeWauhmilQcdpitGX1***

In case of no answer in 24 hours us to theese e-mail: MastersRecovery@cock.li

You have to pay for decryption in Bitcoins. The price depends on how you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as quarantee

Before paying can send us up to 5 files for free decryption. Total size of file must be less than 10Mb (non archived), and files should not contain valuable information (databases, backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click "Buy bitcoins", and select the seller by payment method and price.

xxxxs://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

xxxxs://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try decrypt your data using party software, it may cause permanent data loss.

Decryption of your files with the help of thrid parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Перевод текста на русский язык:

Все ваши файлы зашифрованы!

Все ваши файлы были зашифрованы из-за проблемы с безопасностью на вашем ПК. Если вы хотите их вернуть, напишите нам на email:

MastersRecovery@protonmail.com и пришлите личный ID КЛЮЧ: 8eXlh5+nL+2tZ5Ou6enn0rF53WukeWauhmilQcdpitGX1***

В случае без ответа за 24 часа нам на email: MastersRecovery@cock.li

Вы должны заплатить за дешифрование в биткоинах. Цена зависит от того, как вы пишете нам. После оплаты мы отправим вам инструмент дешифрования, который расшифрует все ваши файлы.

Бесплатное дешифрование как гарантия

Перед оплатой вы можете отправить нам до 5 файлов для бесплатного дешифрования. Общий размер файла должен быть меньше 10 Мб (не архивный), а файлы не должны содержать ценную информацию (базы данных, резервные копии, большие листы Excel и т.д.).

Как получить биткоины

Самый простой способ купить биткойны - сайт LocalBitcoins. Вам надо зарегистрироваться, нажать "Buy bitcoins" и выбрать продавца по способу оплаты и цене.

xxxxs://localbitcoins.com/buy_bitcoins

Также вы можете найти другие места, где можно купить биткоины и руководство для начинающих здесь:

xxxxs://www.coindesk.com/information/how-can-i-buy-bitcoins/

Внимание!

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать данные с помощью программ сторонних производителей, это может привести к потере данных.

Расшифровка ваших файлов с помощью третьих лиц может привести к увеличению цены (они добавляют плату за нас), или вы можете стать жертвой мошенничества.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов командой:

cmd.exe /c vssadmin.exe delete shadows /all /quiet

➤ Используется жёстко закодированный закрытый RSA-ключ:

xA4fTMirLDPi4rnQUX1GNvHC41PZUR/fDIbHnNBtpY0w2Qc4H2HPaBsKepU33RPXN5EnwGqQ5lhFaNnLGnwYjo7w6OCkU+q0dRev14ndx44k1QACTEz4JmP9VGSia6SwHPbD2TdGJsqSulPkK7YHPGlvLKk4IYF59fUfhSPiWleURYiD50Ll2YxkGxwqEYVSrkrr7DMnNRId502NbxrLWlAVk/XE2KLvi0g9B1q2Uu/PVrUgcxX+4wu9815Ia8dSgYBmftxky427OUoeCC4jFQWjEJlUNE8rvQZO5kllCvPDREvHd42nXIBlULvZ8aiv4b7NabWH1zcd2buYHHyGLQ==AQAB

➤ Функционал создания ключа (KeyGenerator) отображен на снимке кода.

➤ После запуска Spartacus создается уникальный мьютекс Test, чтобы снова не запускать шифрование.

➤ Spartacus постоянно удерживает поверх Рабочего стола свой экран блокировки, используя функцию SetForegroundWindow.

Список файловых расширений, подвергающихся шифрованию:

Файлы шифруются только в следующих специальных папках и директориях пользователя, независимо от расширения:

System

ProgramData

Desktop

MyComputer

DesktopDirectory

Favorites

Personal

MyMusic

History

Personal

Downloads

Documents

Pictures

Videos

Music

Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

SF.exe

<random>.exe - случайное название

READ ME.txt

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: MastersRecovery@protonmail.com

MastersRecovery@cock.li

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Общий крипто-строитель SF Ransomware - апрель 2018 или раньше

Spartacus Ransomware - 15 апреля 2018

Satyr Ransomware - 18 апреля 2018

BlackRouter Ransomware - 18 апреля 2018, январь 2019

BlackHeart Ransomware - 21 апреля 2018, июнь 2020

RansomAES Ransomware - 7 мая 2018

M@r1a Ransomware - 3 ноября 2018, май 2019

BlackHat Ransomware - 4 декабря 2018

Prodecryptor Ransomware - апрель 2019

Tor+ Ransomware - декабрь 2019

Tsar Ransomware - февраль 2020

Badboy Ransomware - июнь 2020

Alix1011RVA Ransomware - сентябрь 2020

Prodecryptor - январь 2021 или раньше

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Дополнение от Malwarebytes LABS:

Шифрование начинается с создания уникального ключа для шифрования, выполняемого алгоритмом Rijndael (это версия AES). Этот ключ сохраняется и используется для шифрования каждого отдельного файла. Поэтому два одинаковых файла будут иметь один и тот же шифр-текст. Ключ AES зашифрован ключом RSA, встроенным в файл. Шифрованный текст кодируется и отображается пользователю в примечании о выкупе. Встроенность ключ RSA говорит о том, что закрытый ключ существует на стороне сервера вымогателей. Таким образом, все ключи AES от всех жертв этого конкретного штамма могут быть дешифрованы с использованием этого одного ключа, если он когда-то будет опубликован.

Подробнее о технических деталях см. в статье Malwarebytes LABS>>

Предыстория:

SF Ransomware (общий образец - файл SF.exe)

Дата выпуска: 13 апреля 2018

Проект: C:\Users\Behrouz\Desktop\Ransomware Source\Source Code\SF\obj\Debug\SF.pdb

Расширение: .SF

Test-email: example@gmail.com, example1@gmail.com

Пост в Твиттере >>

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as Spartacus) Write-up, Topic of Support *

Added later: Write-up *

Thanks: Bart Andrew Ivanov Malwarebytes LABS *

© Amigo-A (Andrew Ivanov): All blog articles.

Это 1000-й пост блога

This is 1000th blog post