RandomLocker Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: RandomLocker. На файле написано: Ransomware.exe. 👾

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .rand

Активность этого крипто-вымогателя пришлась на вторую половину апреля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

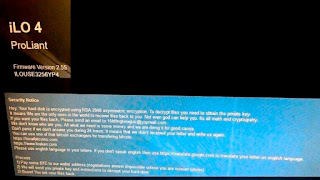

Запиской с требованием выкупа выступают изображение, встающее обоями Рабочего стола.

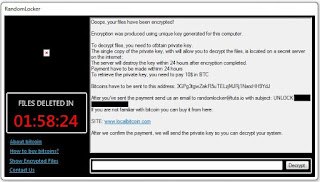

Другим информатором жертвы выступает экран блокировки с таймером:

Содержание текста о выкупе:

Ooops, your files have been encrypted!

Encryption was produced using unique key generated for this computer.

To decrypt files, you need to otbtain private key.

The single copy of the private key, with will allow you to decrypt the files, is located on a secret server on the internet;

The server will destroy the key within 24 hours after encryption completed.

Payment have to be made withinn 24 hours

To retrieve the private key, you need to pay 10$ in BTC

Bitcoins have to be sent to this address: 3GPg3tgwZakR5uTELzjMJRj1NarxHH9YdJ

After you've sent the payment send us an email to randomlocker@tuta.io with subject: UNLOCK ***

If you are not familiar with bitcoin you can buy it from here:

SITE: www localbitcoin.com

After we confirm the payment, we will send the private key so you can decrypt your system.

---

FILES DELETED IN

01:58:24

About bitcoin

How to buy bitcoins?

Show Encrypted Files

Contact Us

[***] [Decrypt]

Перевод текста на русский язык:

Упс, ваши файлы были зашифрованы!

Шифрование сделано с уникальным ключом, созданным для этого компьютера.

Чтобы расшифровать файлы, вам нужно получить закрытый ключ.

Единственная копия закрытого ключа, позволяющая расшифровать файлы, находится в секрете в Интернете;

Сервер уничтожит ключ в течение 24 часов после завершения шифрования.

Оплата должна быть произведена в течение 24 часов

Чтобы получить закрытый ключ, вам надо заплатить 10$ в BTC

Биткоины должны быть отправлены на этот адрес: 3GPg3tgwZakR5uTELzjMJRj1NarxHH9YdJ

После отправки платежа отправьте нам письмо на randomlocker@tuta.io с темой: UNLOCK ***

Если вы не знакомы с биткоином, вы можете купить его здесь:

САЙТ: www localbitcoin.com

После подтверждения оплаты мы отправим секретный ключ, чтобы вы могли расшифровать свою систему.

---

ФАЙЛЫ УДАЛЯТСЯ

01:58:24

О биткоинах

Как купить биткоины?

Показать зашифрованные файлы

Связь с нами

[***] [Дешифровать]

У данного вымогателя имеется опция настройки, через которую вводится код разблокировки и расшифровываются файлы на компьютере.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Ransomware.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: randomlocker@tuta.io

BTC: 3GPg3tgwZakR5uTELzjMJRj1NarxHH9YdJ

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

© Amigo-A (Andrew Ivanov): All blog articles.

01:58:24

О биткоинах

Как купить биткоины?

Показать зашифрованные файлы

Связь с нами

[***] [Дешифровать]

У данного вымогателя имеется опция настройки, через которую вводится код разблокировки и расшифровываются файлы на компьютере.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Ransomware.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: randomlocker@tuta.io

BTC: 3GPg3tgwZakR5uTELzjMJRj1NarxHH9YdJ

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as RandomLocker) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.