PGPSnippet Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью PGP, а затем требует выкуп в 500$ в BTC, чтобы вернуть файлы. Оригинальное название: PGPSnippet. На файле написано: PGPSnippet.exe.

© Генеалогия: PGP >> PGPSnippet

К зашифрованным файлам добавляется расширение .decodeme666@tutanota_com

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась середину и на вторую половину мая 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: !!!README_DECRYPT!!!.txt

Содержание записки о выкупе:

ATTENTION !

All your documents and other files ENCRYPTED !!!

TO RESTORE YOUR FILES YOU MUST TO PAY: 500$ by Bitcoin to this address: 1Nvhebx6EHmFmXokSbXMxbCNGN2fwtgq8W

You can open an wallet here:

https://electrum.org/#download

https://blockchain.info

https://localbitcoins.com/

https://paxful.com/en

https://www.bestchanee.com/

Send the file on the way "WIN + R >> %APPDATA%" file name hosts.txt to our e-mail after paymentat this email address: decodeme666@tutanota.com

We will confirm payment and send to you decrypt key + instruction

Remember: you have a 72 hours and if you not paid, that price will up

ATTENTION : all your attempts to decrypt your PC without our software and key can lead to irreversible destruction

of your files !

Перевод записки на русский язык:

ВНИМАНИЕ !

Все ваши документы и другие файлы ЗАШИФРОВАНЫ !!!

ЧТОБЫ ВЕРНУТЬ ВАШИ ФАЙЛЫ, ВЫ ДОЛЖНЫ ЗАПЛАТИТЬ: 500$ в биткоинах на этот адрес: 1Nvhebx6EHmFmXokSbXMxbCNGN2fwtgq8W

Вы можете открыть кошелек здесь:

https://electrum.org/#download

https://blockchain.info

https://localbitcoins.com/

https://paxful.com/en

https://www.bestchanee.com/

Отправьте файл из пути «WIN + R >> % APPDATA%» имя файла hosts.txt на нашу почту после оплаты на этот email-адрес: decodeme666@tutanota.com

Мы подтвердим оплату и отправим вам ключ дешифрования + инструкцию

Помните: у вас есть 72 часа, и если вы не заплатили, эта цена повысится

ВНИМАНИЕ: все ваши попытки расшифровать ваш компьютер без нашей программы и ключа могут привести к необратимому повреждению

ваших файлов !

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

⛳ Вывод: Использование PGP совершенно бесполезно, если ключ небезопасен. Поэтому файлы можно дешифровать.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

PGPSnippet.exe

!!!README_DECRYPT!!!.txt

hosts.txt

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: decodeme666@tutanota_com

BTC: 1Nvhebx6EHmFmXokSbXMxbCNGN2fwtgq8W

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

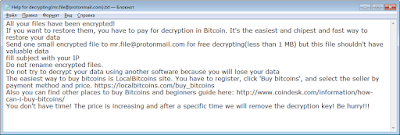

Обновление от 7 июня 2018:

Расширение: .criptfud@protonmail.com

Email: criptfud@protonmail.com

BTC: 1CEvCVbVnCC1eiM84MXCy3UmRecMPngKT

Сумма выкупа: 150$

Записка: !!!README_DECRYPT!!!.txt

Скриншот записки >>

Обновление от 8 июня 2018:

Пост в Твиттере >>

Расширение: .digiworldhack@tutanota.com

Email: digiworldhack@tutanota.com

BTC: 11zc6pm11fQiWXDAG7urFTeBUu9UGeH57

Записка: !!!README_DECRYPT!!!.txt

Результаты анализов: VT

Скриншот записки >>

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы можно дешифровать! Рекомендую обратиться по этой ссылке к Майклу Джиллеспи >> Attention! Files can be decrypted! I recommend getting help with this link to Michael Gillespie >>

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as PGPSnippet) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Michael Gillespie Emmanuel_ADC-Soft Andrew Ivanov

© Amigo-A (Andrew Ivanov): All blog articles.