Mr.Dec Ransomware

MrDec Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует написать на email вымогателей, чтобы узнать, как вернуть файлы. Оригинальное название: не указано. На файле написано: нет данных.

---

Обнаружения:

DrWeb -> Trojan.Packed2.41370, Trojan.Encoder.27883, Trojan.Encoder.28936, Trojan.Encoder.28716, Trojan.KillProc2.6292, Trojan.Encoder.29320, Trojan.Encoder.30977, Trojan.Encoder.31506

BitDefender -> Trojan.GenericKD.30841403, Gen:Win32.AV-Killer.amW@aCAfMLn, Gen:Variant.Ransom.LockCrypt.7, Gen:Win32.AV-Killer.amW@ae4J0Ed, Generic.Malware.SBg.F685DAE1

Malwarebytes -> Ransom.MrDec, Ransom.Sherminator

TrendMicro -> Ransom_MRDEC.A, Ransom_Sherminator.R002C0DIH19

ALYac -> Trojan.Ransom.MrDec

VBA32 -> Trojan.Tiggre, BScope.TrojanRansom.Encoder, BScope.TrojanRansom.Cryptor, BScope.Trojan.Wacatac

---

Malwarebytes -> Ransom.MrDec, Ransom.Sherminator

TrendMicro -> Ransom_MRDEC.A, Ransom_Sherminator.R002C0DIH19

ALYac -> Trojan.Ransom.MrDec

VBA32 -> Trojan.Tiggre, BScope.TrojanRansom.Encoder, BScope.TrojanRansom.Cryptor, BScope.Trojan.Wacatac

---

© Генеалогия: LockCrypt > Mr.Dec

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение .[ID]<random{16}>[ID]

Пример зашифрованного файла:

Document.xls [ID]s-y7Lle4t021D5BD[ID] - между двумя ID 16 знаков

Активность этого крипто-вымогателя пришлась на середину мая 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: Decoding help.hta

Содержание записки о выкупе:

You are unlucky! The terrible virus has captured your files! For decoding please contact by email mr.dec@protonmail.com or mr.dec@tutanota.com

Your

ID ***** ID

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

3. Attach the file with the location c:\Windows\DECODE KEY.KEY

are required to generate the decoder and restore the test file.

Hurry up! Time is limited!

Attention!!!

At the end of this time, the private key for generating the decoder will be destroyed. Files will not be restored!

0·1·19·28

Перевод записки на русский язык:

Вам не повезло! Ужасный вирус захватил ваши файлы! Для декодирования, пожалуйста, свяжитесь по email mr.dec@protonmail.com или mr.dec@tutanota.com

Ваш

ID ***** ID

1. В строке темы напишите ваш ID.

2. Прикрепите 1-2 зараженных файла, которые не содержат важной информации (менее 2 мб)

3. Прикрепите файл из пути c:\Windows\DECODE KEY.KEY, чтобы сгенерировать декодер и восстановить тестовый файл.

Поторопись! Время ограничено!

Внимание!!!

По истечении этого времени частный ключ для генерации декодера будет уничтожен. Файлы не будут восстановлены!

0·1·19·28

---

Времени, действительно, даётся мало. Потому, после того как оно истечет, при открытии записки о выкупе будет показано следующее. Минимум видимого текста и сообщение о том, что время вышло. Но текст там есть, нужно просто выделить всё курсором.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, очищает журналы командами:

C:\WINDOWS\system32\cmd.exe /c vssadmin Delete Shadows /All /Quiet

C:\WINDOWS\system32\cmd.exe /c bcdedit

C:\WINDOWS\system32\cmd.exe /c wevtutil.exe

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Decoding help.hta - записка с требованием выкупа

DECODE KEY.KEY - спеиальный файл с ключом

<random>.exe - случайное название исполняемого файла

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Run

'Autorun.SQL' = '%WINDIR%\svhost.exe'

HKLM\Software\Classes\EncriptIDfile\Shell\Open\Command

'' = '%WINDIR%\SysWOW64\mshta.exe "%C:\Decoder.hta"

и другие.

См. ниже результаты анализов в обновлениях.Сетевые подключения и связи:

Email: mr.dec@protonmail.com

mr.dec@tutanota.com

xxxx://192.168.56.153:2869/upnphost/udhisapi.dll***

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 24 мая 2018:

Пост в Твиттере >>

Пост в Твиттере >>

Видеообзор >>

Email-1: shine2@protonmail.com

Email-2: shine1@tutanova.com

Записка: Decoding help.hta

Скриншот записки с новыми email.

Файлы: MrDecRansomware.exe-.exe, clerlog.bat

Файл с ключом: DECODE KEY.KEY

Результаты анализов: HA + VT

Обновление от 17 сентября 2018:

Расширение (пример): [ID]Rrw9Vfi+GM-0oRM1[ID]

Пример зашифрованного файла: ConfigTool.lnk [ID]Rrw9Vfi+GM-0oRM1[ID]

Записка: Decoding help.hta

Email: JonStokton@Protonmail.com, JonStokton@tutanota.com

Пост в Твиттере (апрель 2019) >>

Файл EXE: searchfiles.exe

Результаты анализов: VT

Обновление от 1 октября 2018:

Топик на форуме >>

Расширение по шаблону: [ID]<random{16}>[ID]

Примеры зашифрованных файлов:

safety2017.xlsx [ID]zPy3GGamVqmfk8Ev[ID]

Registration.doc [ID]wkdwkjy4ZKLNF73L[ID]

Export.xlsx [ID]N-ArSYlNe-bU72Vo[ID]

Записка: Decoding help.hta

Email: filessnoop@aol.com, filessnoop@tutanota.com

Скриншот записки со скрытым в фоне текстом

You are unlucky! The terrible virus has captured your files! For decoding please contact by email filessnoop@aol.com or filessnoop@tutanota.com

Your

[ID]zPy3GGamVqm*****[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

Hurry up! Time is limited!

Attention!!!

At the end of this time, the private key for generating the decoder will be destroyed. Files will not be restored!

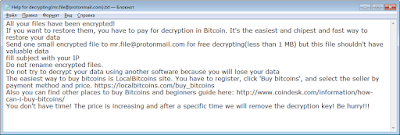

Пост на форуме >>

Расширение: [ID]mr.file@protonmail.com_all-files-encrypted_email_[mr.file@protonmail.com][ID]

Пример зашифрованного файла: my-file.txt [ID]mr.file@protonmail.com_all-files-encrypted_email_[mr.file@protonmail.com][ID]

All your files have been encrypted!

If you want to restore them, you have to pay for decryption in Bitcoin. It's the easiest and chipest and fast way to restore your data

Send one small encrypted file to mr.file@protonmail.com for free decrypting(less than 1 MB) but this file shouldn't have valuable data

fill subject with your IP

Do not rename encrypted files.

Do not try to decrypt your data using another software because you will lose your data

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here: http://www.coindesk.com/information/how-can-i-buy-bitcoins/

You don't have time! The price is increasing and after a specific time we will remove the decryption key! Be hurry!!!

Обновление от 25 апреля 2019:

Топик на форуме >>

Расширение: [ID]ljjF2z2BFwY98984[ID]

Записка: Decoding Help.hta

Email: localgroup@protonmail.com, localgroup@tutanota.com

Обновление от 19 июня 2019 / повтор 23 июля 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Пример расширения: .[ID]g9uZrLhJaygpwRm1[ID]

Записка: Decoding help.hta

Обновление от 20 июня 2019:

Пост на форуме >>

Пример расширения: .[ID]FkvQmpseTnMOZfgAX[ID]

Шаблон расширения: .[ID]<ID>[ID]

Записка: Decoder.hta

Email: asist.help@protonmail.com, asist5000@tutanota.com

➤ Содержание записки:

You are unlucky! The terrible virus has captured your files! For decoding please contact by email

asist.help@protonmail.com

or

asist5000@tutanota.com

Your

[ID]FkvQmpseTnMOZfgAX[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

ATTENTION !

Hurry up! Time is limited!

Do not contact third parties for help, this may lead to the fact that you will be deceived and you will not receive your decoder.

REMEMBER - only we have a tool to get your files back!

You are unlucky! The terrible virus has captured your files! For decoding please contact by email

asist.help@protonmail.com

or

asist5000@tutanota.com

Your

[ID]FkvQmpseTnMOZfgAX[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

ATTENTION !

Hurry up! Time is limited!

Do not contact third parties for help, this may lead to the fact that you will be deceived and you will not receive your decoder.

REMEMBER - only we have a tool to get your files back!

Обновление от 16 июля 2019:

Пост в Твиттере >>

Расширение (шаблон): .[ID]random{16}[ID]

Расширение (пример): .[ID]N6vs26BhQD53S1AF[ID]

Пример зашифрованного файла: desktop.ini.[ID]N6vs26BhQD53S1AF[ID]

Записка: Decoding_help.hta

Email: Chloe-Smith6@protonmail.com, Chloe-Smith@tutanota.com

Результаты анализов: VT + AR

➤ Содержание записки:

You are unlucky! The terrible virus has captured your files! For decoding please contact by email Chloe-Smith6@protonmail.com or Chloe-Smith@tutanota.com

Your

[ID]lyEB106HzpuhVT6F[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

Hurry up! Time is limited!

Attention!!!

At the end of this time, the private key for generating the decoder will be destroyed. Files will not be restored!

Обновление от 11-17 сентября 2019:

Пост в Тивттере >>

Расширение (шаблон): .[ID]random{16}[ID]

Записка: Decoder.hta

Email: you.help5@protonmail.com, sherminator.help@tutanota.com

Результаты анализов: VT + AR + AR

➤ Содержание записки:

You are unlucky! The terrible virus has captured your files! For decoding please contact by email

you.help5@protonmail.com

or

sherminator.help@tutanota.com

Your

[ID]JyY0eMlcoADy42hbK[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

ATTENTION !

Hurry up! Time is limited!

Do not contact third parties for help, this may lead to the fact that you will be deceived and you will not receive your decoder.

REMEMBER - only we have a tool to get your files back!

Обновление от 30 сентября 2019:

Расширение (шаблон): .[ID]random{16}[ID]

Расширение (пример): .[ID]Yb87MmL5btZnQTP9[ID]

Записка: Decoding help.hta

Email: z.zezet@aol.com, z.zezet@protonmail.com

➤ Содержание записки:

You are unlucky! The terrible virus has captured your files! For decoding please contact by email z.zezet@aol.com or z.zezet@protonmail.com

Your

[ID]Yb87MmL5btZnQTP9[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

Hurry up! Time is limited!

Attention!!!

At the end of this time, the private key for generating the decoder will be destroyed. Files will not be restored!

Обновление от 14 декабря 2019:

Топик на форуме >>

Пост в Твиттере >>

Расширение (шаблон): .[ID]random{16}[ID]

Расширение (пример): .[ID]QVoWVI5Te9UyK***[ID]

Записка: Decoding help.hta

Email: Frederik888@aol.com, Frederik888@protonmail.com

Результаты анализов: VT + AR

➤ Содержание записки:

You are unlucky! The terrible virus has captured your files! For decoding please contact by email Frederik888@aol.com or Frederik888@protonmail.com

Your

[ID]QVoWVI5Te9UyK***[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

Hurry up! Time is limited!

Attention!!!

At the end of this time, the private key for generating the decoder will be destroyed. Files will not be restored!

Обновление от 7 февраля 2020:

Пост в Твиттере >>

Расширение (шаблон): .[ID]random{17}[ID]

Расширение (пример): .[ID]SOo0FIg0Oc3AhLL4Y[ID]

Email: avalible_restore@protonmail.com, avalible_restore@tutanota.com

Записка: Decoder.hta

Файлы: CHAR.EXE.exe, delog.bat

Расположения:

C:\Users\User\Desktop\CHAR.EXE.exe

C:\WINDOWS\delog.bat

Результаты анализов: VT + HA + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.30977

BitDefender -> Generic.Malware.SBg.4E238557

Rising -> Ransom.Agent!1.C260 (CLASSIC)

ESET-NOD32 -> A Variant Of Win32/Filecoder.NXV

➤ Ключи реестра:

Registry Key Name Operations

HKEY_CLASSES_ROOT\.[ID]SOo0FIg0Oc3AhLL4Y[ID]

HKEY_CLASSES_ROOT\EncriptIDfile

HKEY_CLASSES_ROOT\EncriptIDfile\DefaultIcon

HKEY_CLASSES_ROOT\EncriptIDfile\Shell\Open\Command

➤ Содержимое записки:

You are unlucky! The terrible virus has captured your files! For decoding please contact by email

avalible_restore@protonmail.com

end

avalible_restore@tutanota.com

Your

[ID]SQstOYAPMpLYb7***[ID]

1. In the subject line, write your ID.

2. Attach 1-2 infected files that do not contain important information (less than 2 mb)

are required to generate the decoder and restore the test file.

ATTENTION !

Hurry up! Time is limited!

Do not contact third parties for help, this may lead to the fact that you will be deceived and you will not receive your decoder.

REMEMBER - only we have a tool to get your files back!

Если случай от 12 мая 2020.

Пост в Твиттере >>

Расширение: .TPkMmmpZ12bO_RSA

Шаблон расширения: .<ID>_RSA

Записка: Data recovery.hta

Email: stimbail@protonmail.com, stimbail@tutanota.com

➤ Содержание записки:

Your files are encrypted a unique ID:

TPkMmmpZ12bO_RSA

Use this ID to decrypt your data. To do this, contact by any email that is listed below and:

*In the subject line, write your ID.

*Attach 1-2 files with a size of no more than 2mb for the test.

*Follow the instructions received in the response message.

"Do not rename files that have this ID.

Do not try to recover your data yourself using standard Windows tools, as well as third-party software. This will inevitably lead to permanent data loss.

Do not contact third parties. Each ID has its own unique encryption key, which is known only to us. Anyone who promises to decrypt your data will deceive you."

© Developer.

stimbail@protonmail.com or stimbail@tutanota.com

To exit, press the keys ALT+F4 .

---

Файл: CHAR2.EXE.exe, svhost.exe

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31506

ALYac -> Trojan.Ransom.MrDec

BitDefender -> Generic.Malware.SBg.3943BA8A

ESET-NOD32 -> A Variant Of Win32/Filecoder.NXV

Malwarebytes -> Ransom.MrDec

Обновление от 10 июня 2020:

Топик на форуме >>

Расширение (шаблон): .id-XXXXXXXXXX all-files-encrypted_email_[<email>][ID]

Расширение (пример): .id-V778541II1 all-files-encrypted_email_[mr.file.encrypted@protonmail.com]

Email: mr.file.encrypted@protonmail.com

Записка: Help for decrypting(id-V778541II1).txt

➤ Содержание записки:

All your files have been encrypted!

If you want to restore them, you have to pay for decryption in Bitcoin. It's the easiest and chipest and fast way to restore your data

Send Massage to mr.file.encrypted@protonmail.com

**********************************

Fill subject with your ID

You have 24 hours to pay money

Do not try to decrypt your data using another software because you will lose your data

**********************************

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here: http://www.coindesk.com/information/how-can-i-buy-bitcoins/

You don't have time! The price is increasing and after a specific time we will remove the decryption key! Be hurry!!!

© Amigo-A (Andrew Ivanov): All blog articles.

Записка: Help for decrypting(id-V778541II1).txt

➤ Содержание записки:

All your files have been encrypted!

If you want to restore them, you have to pay for decryption in Bitcoin. It's the easiest and chipest and fast way to restore your data

Send Massage to mr.file.encrypted@protonmail.com

**********************************

Fill subject with your ID

You have 24 hours to pay money

Do not try to decrypt your data using another software because you will lose your data

**********************************

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price. https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here: http://www.coindesk.com/information/how-can-i-buy-bitcoins/

You don't have time! The price is increasing and after a specific time we will remove the decryption key! Be hurry!!!

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as MrDec) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (article author), GrujaRS, Petrovic BleepingComputer *

© Amigo-A (Andrew Ivanov): All blog articles.