WannaSpam Ransomware

(спам-вымогатель, фейк-шифровальщик)

Translation into English

Этот спам-вымогатель в спам-письмах выдаёт себя за WannaCry, якобы шифрует как данные и требует выкуп в 0.1 BTC, угрожая стереть данные. Распространитель: WannaCry-Hack-Team.

© Генеалогия: fake WannaCry >> WannaSpam

Внимание! Если вы получили одно из таких писем, просто нажмите в вашем почтовом ящике на "Удалить". Ничего плохого с вашим ПК не случилось, WannaCry не вернулся, ваши файлы не будут удалены, а это всего лишь афера. Ничего не шифруется.

Внимание! Если вы получили одно из таких писем, просто нажмите в вашем почтовом ящике на "Удалить". Ничего плохого с вашим ПК не случилось, WannaCry не вернулся, ваши файлы не будут удалены, а это всего лишь афера. Ничего не шифруется. Заголовки таких писем могут отличаться друг от друга. Вот известные варианты со словами "Attantion":

!!!Attantion WannaCry!!!

!!!WannaCry-Team Attantion!!!

Attantion WannaCry

WannaCry Attantion!

WannaCry-Team Attantion!!!

Рассылка этого спам-вымогателя пришлась на вторую половину июня 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

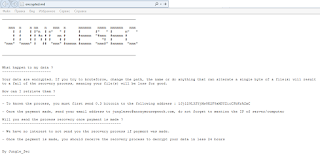

Скриншоты спам-писем от вымогателей

Содержание письма вымогателей:

From: WannaCry-Hack-team soetrisno.bachir@kein.go.id

Sent: 21 June 2018 10:36

To: ***

Subject: WannaCry Attantion!

---

Hello! WannaCry returned! All your devices were cracked with our program installed on them. We have made improvements for operation of our program, so you will not be able to regain the data after the attack.

All the information will be encrypted and then erased. Antivirus software will not be able to detect our program, while firewalls will be impotent against our one-of-a-kind code.

Should your files be encrypted, you will lose them forever.

Our program also outspreads through the local network, erasing data on all computers connected to the network and remote servers, all cloud-stored data, and freezing website operation. We have already deployed our program on your devices.

Deletion of your data will take place on June 22, 2018, at 5:00 - 10:00 PM. All data stored on your computers, servers, and mobile devices will be destroyed. Devices working on any version of Windows, iOS, macOS, Android, and Linux are subject to data erasion.

In order to ensure against data demolition, you can pay 0.1 BTC (~$650) to the bitcoin wallet:1Mvz5SVStiE6M7pdvUk9fstDn1vp4fpCEg

You must pay in due time and notify us about the payment via email until 5:00 PM on June 22, 2018. After payment confirmation, we will send you instructions on how to avoid data erasion and such situations in future. In case you try to delete our program yourself, data erasion will commence immediately.

To pay with bitcoins, please use localbitcoins.com or other similar services, or just google for other means. After payment write to us: [support_wc@bitmessage.ch](mailto:support_wc@bitmessage.ch)

Перевод письма на русский язык:

From: WannaCry-Hack-team soetrisno.bachir@kein.go.id

Sent: 21 June 2018 10:36

To: ***

Subject: WannaCry Внимание!

---

Привет! WannaCry вернулся! Все ваши устройства были взломаны нашей программой, установленной на них. Мы улучшили работу нашей программы, поэтому после атаки вам не удастся восстановить данные.

Вся информация будет зашифрована, а затем стерта. Антивирусная программа не сможет обнаружить нашу программу, в то время как брандмауэры будут бессильны против нашего единственного в своем роде кода.

Если ваши файлы будут зашифрованы, вы потеряете их навсегда.

Наша программа также распространяется через локальную сеть, удаляя данные на всех компьютерах, подключенных к сети и удаленных серверах, всех облачных данных и замораживая работу сайта. Мы уже развернули нашу программу на ваших устройствах.

Удаление ваших данных состоится 22 июня 2018 года в 5:00 - 22:00. Все данные, хранящиеся на ваших компьютерах, серверах и мобильных устройствах, будут уничтожены. Устройства, работающие с любой версией Windows, iOS, MacOS, Android и Linux, подвержены стиранию данных.

Чтобы обеспечить защиту от разрушения данных, вы можете заплатить 0.1 BTC (~$650) на биткоин-кошелек: 1Mvz5SVStiE6M7pdvUk9fstDn1vp4fpCEg

Вы должны заплатить вовремя и уведомить нас об оплате по email до 5:00 вечера 22 июня 2018 года. После подтверждения оплаты мы отправим вам инструкции о том, как избежать стирания данных и таких ситуаций в будущем. В случае, если вы попытаетесь удалить нашу программу самостоятельно, начнется немедленное уничтожение данных.

Чтобы заплатить биткоинами, используйте localbitcoins.com или другие подобные услуги или просто гуглите другие способы. После оплаты напишите нам: [support_wc@bitmessage.ch] (mailto: support_wc@bitmessage.ch)

Технические детали

Распространяется как email-спама. Не исключено использование вместе с таким письмом вредоносных вложений, ссылок на вредоносные сайты, обманных загрузок. Будьте разумны и бдительны! См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

Файлы не шифруются, если, конечно, вы не скачаете что-то вредоносное.

Файлы, связанные с этим Ransomware:

<malicious_attachment> - любое вложение в таких письмах вредоносное

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: support_wc@bitmessage.ch

BTC: 1Mvz5SVStiE6M7pdvUk9fstDn1vp4fpCEg

16Tq8gaad5FJ3c6mrC86e1pmqQ666dYSvv

13AEiPcnqHRRwbJRUsPLbcgX3roTTPGSMu

15TxgGK5AMvdeupbcKbk3g36zctnS9ThnU

1FXZ9yoagBMnnrkZscQzKnC2hkgX5uDgUR

12TZJJ7818HLHVXhLCbNM1JfHHDpRZLDGv

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as WannaSpam) Write-up, Write-up, Write-up *

Thanks: Lawrence Abrams, Michael Gillespie Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.