LockyLocker Ransomware

PyLocky Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью 3DES (режим CBC, 16-byte CRNG'd pass) + RSA-2048, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Locky Locker. На файле написано: lock.exe.

Это изображение логотип статьи: замочки на большом замке.

This image is logo of the article. Depicts small lockys on big lock.

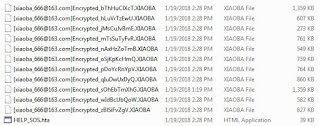

К зашифрованным файлам добавляется расширение: .locky

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец июля 2018 г. Ориентирован на англоязычных, французских, итальянских и корейских пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: LOCKY-README.txt

Содержание записки о выкупе:

Please be adviced:

All your files, pictures document and data has been encrypted with Military Grade Encryption RSA AES-256.

Your information is not lost. But Encrypted.

In order for you to restore your files you have to purchase Decrypter.

Follow this steps to restore your files.

1* Download the Tor Browser. ( Just type in google "Download Tor" ).

2* Browse to URL : xxxx://4wcgqlckaazugwzm.onion/index.php

3* Purchase the Decryptor to restore your files.

It is very simple. If you don't believe that we can restore your files, then you can restore 1 file of image format for free.

Be aware the time is ticking. Price will be doubled every 96 hours so use it wisely.

Your unique ID : #uid

CAUTION:

Please do not try to modify or delete any encrypted file as it will be hard to restore it.

SUPPORT:

You can contact support to help decrypt your files for you.

Click on support at xxxx://4wcgqlckaazugwzm.onion/support/

--------BEGIN BIT KEY---------

QsWlLWpOZaOhvxqWw*****

--------END BIT KEY-----------

------------------------------

BEGIN FRENCH

------------------------------

S'il vous plaît soyez avisé:

Tous vos fichiers, images, documents et données ont été cryptés avec Military Grade Encryption RSA AES-256.

Vos informations ne sont pas perdues. Mais chiffré.

Afin de vous permettre de restaurer vos fichiers, vous devez acheter Decrypter.

Suivez ces étapes pour restaurer vos fichiers.

1 * Téléchargez le navigateur Tor. (Il suffit de taper google "Télécharger Tor").

2 * Aller à l'URL: xxxx://4wcgqlckaazugwzm.onion/index.php

3 * Achetez le Decryptor pour restaurer vos fichiers.

C'est très simple. Si vous ne croyez pas que nous pouvons restaurer vos fichiers, alors vous pouvez restaurer 1 fichier de format d'image gratuitement.

Soyez conscient que le temps est compté. Le prix sera doublé toutes les 96 heures, alors utilisez-le à bon escient.

Votre ID unique: #uid

MISE EN GARDE:

N'essayez pas de modifier ou de supprimer un fichier crypté, car il sera difficile de le restaurer.

SOUTIEN:

Vous pouvez contacter le support pour aider à déchiffrer vos fichiers pour vous.

Cliquez sur support à #tor

------------------------------

END FRENCH

------------------------------

------------------------------

BEGIN ITALIAN

------------------------------

Si prega di essere avvisati:

Tutti i tuoi file, immagini, documenti e dati sono stati crittografati con Military Grade Encryption RSA AES-256.

Le tue informazioni non sono perse. Ma crittografato.

Per poter ripristinare i tuoi file devi acquistare Decrypter.

Seguire questa procedura per ripristinare i file.

1 * Scarica il Tor Browser. (Basta digitare su google "Download Tor").

2 * Passa a URL: xxxx://4wcgqlckaazugwzm.onion/index.php

3 * Acquista Decryptor per ripristinare i tuoi file.

È molto semplice Se non credi che possiamo ripristinare i tuoi file, puoi ripristinare 1 file di formato immagine gratuitamente.

Sii consapevole che il tempo stringe. Il prezzo sarà raddoppiato ogni 96 ore, quindi usalo saggiamente.

Il tuo ID univoco: #uid

ATTENZIONE:

Si prega di non provare a modificare o eliminare alcun file crittografato in quanto sarà difficile ripristinarlo.

SUPPORTO:

È possibile contattare l'assistenza per decrittografare i file per conto dell'utente.

Clicca sul supporto in #tor

------------------------------

END ITALIAN

------------------------------

------------------------------

BEGIN KOREAN

------------------------------

조언을 받으십시오 :

모든 파일, 사진 문서 및 데이터는 군용 등급 암호화 RSA AES-256으로 암호화되어 있습니다.

귀하의 정보는 손실되지 않습니다. 그러나 암호화.

파일을 복원하려면 Decrypter를 구입해야합니다.

이 단계에 따라 파일을 복원하십시오.

1 * Tor 브라우저를 다운로드하십시오. (구글에 "Tor 다운로드"만 입력하면됩니다.)

2 * URL 찾아보기 : xxxx://4wcgqlckaazugwzm.onion/index.php

3 * 파일을 복원하려면 Decryptor를 구입하십시오.

그것은 매우 간단합니다. 파일을 복원 할 수 있다고 생각지 않으면 이미지 형식의 파일 1 개를 무료로 복원 할 수 있습니다.

시간이 똑딱 거리고 있다는 것을 알아 두십시오. 가격은 96 시간마다 두 배가되므로 현명하게 사용하십시오.

고유 ID : #uid

주의:

암호화 된 파일을 수정하거나 삭제하지 마십시오. 복원하기가 어려울 수 있습니다.

지원하다:

지원 센터에 문의하여 파일의 암호를 해독하는 데 도움을받을 수 있습니다.

#tor에서 지원을 클릭하십시오.

------------------------------

END KOREAN

------------------------------

Перевод записки на русский язык:

Пожалуйста, посоветуйте:

Все ваши файлы, изображения документы и данные были зашифрованы шифрования военного класса RSA AES-256.

Ваша информация не потеряна. Но зашифрована.

Для восстановления ваших файлов вам надо приобрести Decrypter.

Выполните следующие действия, чтобы восстановить файлы.

1* Загрузите Tor-браузер. (Просто введите в Google "Download Tor").

2* Просмотр URL: xxxx://4wcgqlckaazugwzm.onion/index.php

3* Приобретите Decryptor для восстановления ваших файлов.

Это очень просто. Если вы не верите, что мы можем восстановить ваши файлы, вы можете бесплатно восстановить 1 файл формата изображения.

Помните, что время тикает. Цена будет удваиваться каждые 96 часов, поэтому используйте их с умом.

Ваш уникальный идентификатор: #uid

ВНИМАНИЕ:

Пожалуйста, не пытайтесь изменить или удалить любой зашифрованный файл, так как его будет сложно восстановить.

ПОДДЕРЖКА:

Вы можете обратиться в службу поддержки, чтобы помочь вам расшифровать ваши файлы.

Нажмите на поддержку на xxxx://4wcgqlckaazugwzm.onion/support/

***

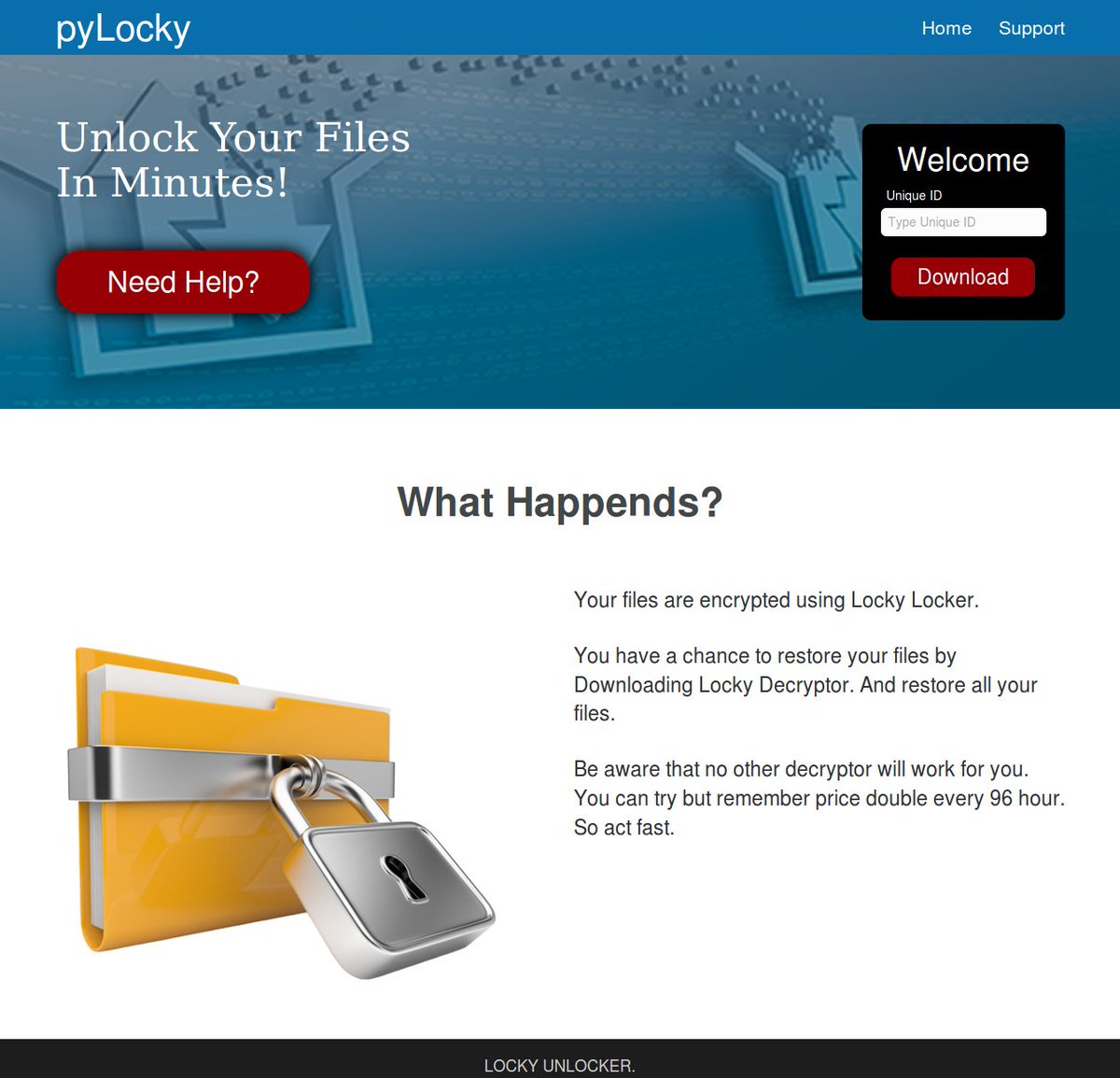

Требования вымогателей также написаны на сайте оплаты.

Содержание текста на сайте оплаты:

Unlock Your Files

In Minutes!

---

What Happends?

qrcode

Your files are encrypted using Locky Locker.

You have a chance to restore your files by Downloading Locky Decryptor. And restore all your files.

Be aware that no other decryptor will work for you. You can try but remember price double every 96 hour. So act fast.

LOCKY UNLOCKER.

Перевод текста на русский язык:

Разблок Ваших файлов

За Минуту!

---

Что происходит?

qrcode

Ваши файлы зашифрованы Locky Locker.

В можете вернуть ваши файлы, загрузив Locky Decryptor. И восстановить все ваши файлы.

Знайте, что никакой другой декриптор не будет работать для вас. Вы можете попробовать, но помните, что цена удваивается каждые 96 часов. Потому поторопитесь.

LOCKY UNLOCKER.

Технические детали

Распространяется с помощью email-спама и вредоносных вложений, таких как Facture_25.07.2018_991030.exe и им подобных.

Может также распространяться путём взлома через незащищенную конфигурацию RDP, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

.3dm, .3ds, .3g2, .3gp, .7z, .accdb, .ai, .aif, .apk, .app, .asf, .asp, .aspx, .avi, .bak, .bat, .bmp, .c, .cbr, .cer, .cfg, .cfm, .cgi, .class, .com, .cpp, .cs, .css, .csv, .dat, .db, .dbf, .dds, .deb, .dem, .dif, .doc, .docm, .docx, .dotm, .dotx, .eps, .flv, .fnt, .fon, .fpx, .gam, .ged, .ged, .gif, .gz, .h, .htm, .htm, .html, .html, .ics, .iff, .indd, .ini, .iso, .j2c, .j2k, .java, .jfif, .jif, .jp2, .jpeg, .jpg, .jpx, .js, .json, .jsp, .key, .keychain, .log, .lua, .m3u, .m4a, .m4v, .max, .mdb, .mht, .mhtml, .mid, .mkv, .mov, .mp3, .mp4, .mpa, .mpg, .msg, .msi, .nes, .obj, .ods, .odt, .old, .otf, .pages, .pcd, .pct, .pdf, .php, .pkg, .pl, .png, .pps, .ppt, .pptx, .prf, .prn, .ps, .psd, .py, .rar, .rm, .rom, .rpm, .rss, .rtf, .sav, .sdf, .sh, .slk, .sln, .sql, .srt, .svg, .svg, .swf, .swift, .tar, .tex, .tga, .tgz, .thm, .tif, .tif, .tiff, .tiff, .tmp, .torrent, .ttf, .txt, .vb, .vcf, .vcxproj, .vob, .wav, .wma, .wmv, .wpd, .wps, .xhtml, .xla, .xlam, .xls, .xlsb, .xlsm, .xlsx, .xltx, .xml, .xps, .yuv, .zip, .zipx (167 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, фотографии и другие изображения, музыка, видео, архивы, сохранения игр и пр.

В коде шифровальщика целевые расширения разделены на форматы и представлены следующим образом:

Общие форматы:

.dat, .keychain, .sdf, .vcf,

Форматы изображений:

.jpg, .png, .tiff, .tif, .gif, .jpeg, .jif, .jfif, .jp2, .jpx, .j2k, .j2c, .fpx, .pcd, .bmp, .svg, .3dm, .3ds, .max, .obj, .dds, .psd, .tga, .thm, .tif, .tiff, .yuv, .ai, .eps, .ps, .svg, .indd, .pct,

Видеоформаты:

.mp4, .avi, .mkv, .3g2, .3gp, .asf, .flv, .m4v, .mov, .mpg, .rm, .srt, .swf, .vob, .wmv,

Форматы документов:

.doc, .docx, .txt, .pdf, .log, .msg, .odt, .pages, .rtf, .tex, .wpd, .wps, .csv, .ged, .key, .pps, .ppt, .pptx, .xml, .json, .xlsx, .xlsm, .xlsb, .xls, .mht, .mhtml, .htm, .html, .xltx, .prn, .dif, .slk, .xlam, .xla, .ods, .docm, .dotx, .dotm, .xps, .ics,

Аудиоформаты:

.mp3, .aif, .iff, .m3u, .m4a, .mid, .mpa, .wav, .wma,

Форматы программ:

.msi, .php, .apk, .app, .bat, .cgi, .com, .asp, .aspx, .cer, .cfm, .css, .htm, .html, .js, .jsp, .rss, .xhtml, .c, .class, .cpp, .cs, .h, .java, .lua, .pl, .py, .sh, .sln, .swift, .vb, .vcxproj,

Форматы игр:

.dem, .gam, .nes, .rom, .sav,

Форматы архивов:

.tgz, .zip, .rar, .tar, .7z, .cbr, .deb, .gz, .pkg, .rpm, .zipx, .iso,

Прочие:

.ged, .accdb, .db, .dbf, .mdb, .sql, .fnt, .fon, .otf, .ttf, .cfg, .ini, .prf, .bak, .old, .tmp, .torrent

Файлы, связанные с этим Ransomware:

LOCKY-README.txt

lock.exe

Facture_25.07.2018_991030.exe

Facture_25.07.2018_991030.tmp

<random>.exe - случайное название

Locky Decryptor.exe

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%\AppData\LOCKY-README.txt

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://centredentairenantes.fr/ - C2

xxxx://domainechateaubreul.fr/

xxxx://www.desatascosbenidorm.es/

xxxx://weitblick-verlag.de/

xxxx://fsg-hammelburg.de/

xxxx://4wcgqlckaazugwzm.onion/index.php

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 23 августа 2018:

Пост в Тивттере >>

Пост в Твиттере >>

Расширения: .lockedfile и .lockymap

Записка: LOCKY-README.txt

Много пострадавших из Франции.

URL: xxxx://pylockyrkumqih5l.onion/index.php

Скриншот записки (две части)

Файлы: lockyfud.exe и facture_4739149_08.26.2018.exe (email-вложение)

Дроппирует множество tmp-файлов.

Результаты анализов: HA + VT + IA + JSA

Обновление от 4 сентября 2018:

Пост в Твиттере >>

Вымогатели взяли название PyLocky, придуманное для сервиса ID Ransomware.

Файлы: rsa.exe, lockyfud.exe

На файле rsa.exe написано: BulBa

URL/File: xxxx://www.lockysupport.club/rsa.exe***

Результаты анализов: VT + HA + IA + AR + JSA

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик Скачать PyLocky Decryptor для дешифровки >> Чтобы использовать jar-файл, сначала установите Java Runtime Прочтите подробную инструкцию перед запуском. Источник информации на английском языке.

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as PyLocky) Write-up, Topic of Support *

Thanks: Brad, Michael Gillespie Andrew Ivanov, GrujaRS MalwareHunterTeam, Rony Intezer Analyze, ANY.RUN

© Amigo-A (Andrew Ivanov): All blog articles.