Anatova Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью Salsa20, а затем требует выкуп в 10 Dash, чтобы вернуть файлы. Оригинальное название: Anatova (указано в коде). На файле написано: CallOfCthulhu.exe

Целевые системы: Windows x64.

© Генеалогия: выясняется, явное родство с кем-то не доказано.

К зашифрованным файлам никакое расширение не добавляется.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на середину января 2019 г. Штамп времени: 1 января 2019. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. Пострадавшие есть следующих странах: США, Бельгия, Германия, Франция, Великобритания, Россия, Италия, Турция, Нидерланды, Швеция.

Статистика по странам

Записка с требованием выкупа называется: ANATOVA.txt

Основной фрагмент записки

Полный вариант записки

Второй вариант записки

All your files are crypted. Only us can decrypt your files, you need pay 10 DASH in the address:

XpRvUwSjSeHfJqLePsRfQtCKa1VMwaXh12

After the payment send us the address used to make the payment to one of these mail addresses:

anatova2@tutanota. com

anatoday@tutanota.com

Later wait for our reply with your decryptor. If you want can send us ONE JPG FILE ONLY max 200kb to decrypt per free before of payment.

Dont try fuck us, in this case you NEVER will recover your files. Nothing personal, only business.

Send this file untouched with your payment or/and free file!

123

--- KEY ---

72fUWB2sMz8Nm3Une4s3vc4X9fnNKDPEPoJu2Uh1ha2J543g1BJD75KjoJFsGIJs

JYganumWnmZhFIurs7Ssygt4YQVV0w/iqs+rkmuZ8yS/9QYdIWypjtWSUv/Ox4WBo9niSEWd4su/KOaVF1Kt8re4es7QlKQWBzzXhFWyWLElvFwCyUdl8TERH4/i7PTn

***

---KEY---

Содержание другого варианта записки (другой Dash-кошелек и один другой email):

All your files are crypted. Only us can decrypt your files, you need pay 10 DASH in the address:

XktLWbv68EU9XhYBuvrAGtbZHronyJDt1L

After the payment send us the address used to make the payment to one of these mail addresses:

anatova2@tutanota.com

anatova1@tutanota.com

Later wait for our reply with your decryptor. If you want can send us ONE JPG FILE ONLY max 200kb to decrypt per free before of payment.

Dont try fuck us, in this case you NEVER will recover your files. Nothing personal, only business.

Send this file untouched with your payment or/and free file!

123

---KEY---

DxluVqavPXoNM+nQChaDIdr1yawj/joowBIGfH73D8aCKNp+nlgtTHulzVTGeWhv

zxDAqXpcm0PCijdAujDzEGmN7b9IfVJxmUAuhbB8psDBcLqiaYJcFV5XLD54IpmY

***

---KEY---

Перевод записки на русский язык:

Все ваши файлы зашифрованы. Только мы можем расшифровать ваши файлы, вам нужно заплатить 10 DASH на адресу:

XpRvUwSjSeHfJqLePsRfQtCKa1VMwaXh12

После оплаты отправьте нам адрес, используемый для оплаты, на один из этих почтовых адресов:

anatova2@tutanota. com

anatoday@tutanota.com

Потом дождитесь нашего ответа с вашим дешифратором. Если вы хотите, можете отправить нам ОДИН ФАЙЛ JPG ТОЛЬКО 200 КБ для расшифровки бесплатно до оплаты.

Не пытайтесь обмануть нас, в этом случае вы НИКОГДА не восстановите ваши файлы. Ничего личного, только бизнес.

Отправьте этот файл нетронутым с вашей оплатой или / и бесплатным файлом!

222

---KEY---

72fUWB2sMz8Nm3Une4s3vc4X9fnNKDPEPoJu2Uh1ha2J543g1BJD75KjoJFsGIJs

JYganumWnmZhFIurs7Ssygt4YQVV0w/iqs+rkmuZ8yS/9QYdIWypjtWSUv/Ox4WBo9niSEWd4su/KOaVF1Kt8re4es7QlKQWBzzXhFWyWLElvFwCyUdl8TERH4/i7PTn

***

---KEY---

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ UAC не обходит. Требуется разрешение на запуск.

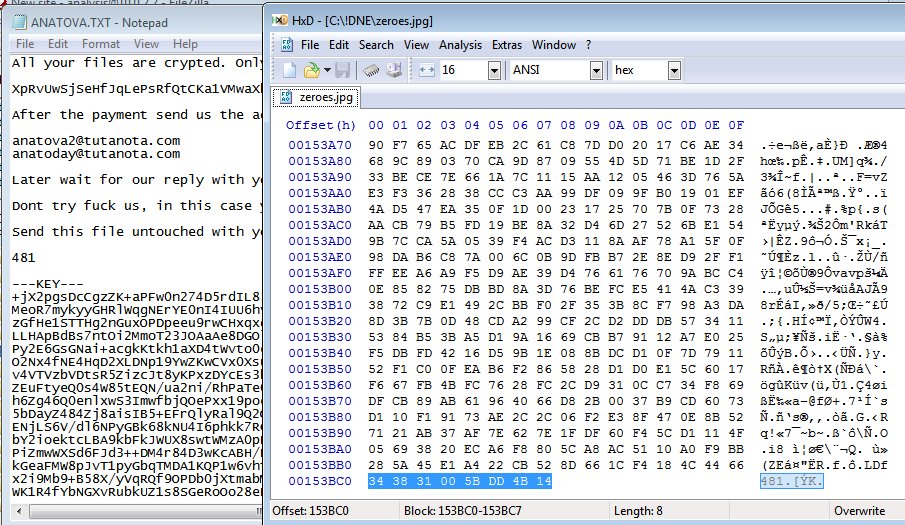

➤ Использует файловый маркер с ID жертвы, за которым следует 0x005BDD4B14 в конце файлов.

➤ Список стран, на которые Anatova не влияет:

Все страны СНГ, а также Сирия, Египет, Марокко, Ирак, Индия.

При установке этот Anatova Ransomware проверяет язык системы, на котором работает пользователь.

Часть кода, на котором видно языки и страны

➤ Если Anatova не сможет зашифровать хотя бы что-то в папке, то он не создаст записку о выкупе в этой папке. Это поведение отличается от других семейств вымогателей, которые оставляют записки о выкупе во всех папках.

➤ После проведенного шифрования Anatova запускает vssadmin 10 раз в очень быстрой последовательности для удаления теневых копий файлов.

Часть кода, на котором видна эта операция

Список файловых расширений, подвергающихся шифрованию:Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ANATOVA.txt

CallOfCthulhu.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email-1: anatova2@tutanota.com, anatoday@tutanota.com

Email-1: anatova2@tutanota.com, anatova1@tutanota.com

Dash-1: XpRvUwSjSeHfJqLePsRfQtCKa1VMwaXh12

Dash-2: XktLWbv68EU9XhYBuvrAGtbZHronyJDt1L

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >> VT> VT> VT> VT>

🐞 Intezer анализ >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 4 февраля 2019:

Пост в Твиттере >>

Сумма выкупа: 20 DASH

Email: anatova2@tutanota.com, anatova1@tutanota.com

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as Anatova) Write-up, Topic of Support

Added later: Write-up (January 22, 2019) Write-up (January 23, 2019) *

Thanks: Valthek, Tamas Boczan, Michael Gillespie, operations6 Andrew Ivanov (author) McAfee Labs, BleepingComputer Marcelo Rivero

© Amigo-A (Andrew Ivanov): All blog articles.