Cr1ptT0r Ransomware

Этот крипто-вымогатель шифрует данные на сетевых (облачных, NAS, Network Attached Storage) хранилищах с помощью особого алгоритма шифрования, а затем требует выкуп в ~0.3 BTC, чтобы вернуть файлы. Оригинальное название: указано в записке и на странице на сайте OpenBazaar. Разработчики: Cr1ptT0r team. Используется двоичный файл ELF ARM для систем Linux с упором на встраиваемые устройства, но в зависимости от производителя может быть адаптирован и для Windows.

Атаке подвержены ЛЮБЫЕ компьютеры, Linux-устройства и Android-устройства, подключаемые к компьютерам и сетевым устройствам, используемые для выхода в Интернет.

© Генеалогия: StorageCrypter > Cr1ptT0r > MegaLocker

К зашифрованным файлам никакое расширение не добавляется.

Вместо этого используется маркер файлов: _Cr1ptT0r_

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на вторую половину февраля 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется:

_FILES_ENCRYPTED_README.txt

Ей сопутствует текстовый файл с адресом onion-сайта в сети Tor.

_cr1ptt0r_support.txt

Содержание записки о выкупе:

All your files have been encrypted using strong encryption!

For more information visit our website: https://openbazaar.com/store/home/QmcVHJWngBD67hhqXipFvhHcgv1RYLBGcpthew7d9pC3rq

If the website is unavailable you need to download the OpenBazaar application from: https://openbazaar.org/download/

You can then visit the store via this url: ob://QmcVHJWngBD67hhqXipFvhHcgv1RYLBGcpthew7d9pC3rq/store

We are also reachable via these instant messaging sotwares:

toxchat: https://tox.chat/download.html

User ID: AE737ECB916BE24B41543BAD5B***

bitmessage: https://bitmessage.org/wiki/Main_Page

User ID: BM-NBcQxmkfyoVxSRE8WJQqEbXw1s63CMEq

Kind regards from the Cr1ptT0r team.

Перевод записки на русский язык:

Все ваши файлы зашифрованы надежным шифрованием!

Для подробной информации посетите наш веб-сайт:

https://openbazaar.com/store/home/QmcVHJWngBD67hhqXipFvhHcgv1RYLBGcpthew7d9pC3rq

Если веб-сайт недоступен, вы должны загрузить программу OpenBazaar из: https://openbazaar.org/download/

Затем можете посетить магазин по этому адресу:

ob://QmcVHJWngBD67hhqXipFvhHcgv1RYLBGcpthew7d9pC3rq/store

Мы также доступны через это программу обмена сообщениями: ToxChat: https://tox.chat/download.html

User ID: AE737ECB916BE24B41543BAD5B***

bitmessage: https://bitmessage.org/wiki/Main_Page

User ID: BM-NBcQxmkfyoVxSRE8WJQqEbXw1s63CMEq

Наилучшие пожелания от Cr1ptT0r team.

Анализ записок, представленных разными пользователями, показал, что они идентичны. Текст, URL-адреса, BM, ID одинаковые.

Текстовые файлы _cr1ptt0r_support.txt имеют разные адреса в сети Tor.

Впрочем, оба у меня с помощью браузера Tor не открылись.

Скриншоты со страницы вымогателей на сайте OpenBazaar.

Эти скриншоты я сделал 20 февраля.

Эти скриншоты я сделал 21 февраля. В первом есть дополнения в тексте.

Сравнение текста от 20 и 21 февраля.

- 20 февраля

- 20 февраля

-21 февраля

-21 февраля - тексты со строками

- тексты со строками

Содержание обоих текстов:

About (20 февраля)

If you are here then probably that all your files have been encrypted!

The decryption keys are available for sale. Individual file decryption is also available. First file is decrypted for FREE to prove that decryption is possible.

The private key used to encrypt the files is generated on our secure server. Without this key it is imposible to decrypt any file. The public key (user id) is stored in each file to make it possible to match the device with the right keypair.

The list of encrypted files is saved on the device in a text file named "_cr1ptt0r_logs.txt".

Fell free to contact us via OpenBazaar chat or one of these methods:

bitmessage: BM-NBcQxmkfyoVxSRE8WJQqEbXw1s63CMEq

tox: AE737ECB916BE24B41543BAD5B24710C5B9DB701592013A6EBBCC0A544931E6145C7D950B82F

Kind regards from the Cr1ptT0r team.

---

About (21 февраля)

If you are here then probably that all your files have been encrypted!

The decryption keys are available for sale. Individual file decryption is also available. First file is decrypted for FREE to prove that decryption is possible.

The private key used to encrypt the files is generated on our secure server. Without this key it is imposible to decrypt any file.

The public key (user id) is stored in each file to make it possible to match the device with the right keypair. The only thing needed to recover all files is any encrypted file sent to us via tox messenger.

The list of encrypted files is saved on the device in a text file named "_cr1ptt0r_logs.txt".

Fell free to contact us via OpenBazaar chat or one of these methods:

tox: AE737ECB916BE24B41543BAD5B24710C5B9DB701592013A6EBBCC0A544931E6145C7D950B82F

bitmessage: BM-NBcQxmkfyoVxSRE8WJQqEbXw1s63CMEq

If there is any issue with OpenBazaar website or desktop app then payment is completed over tox messenger.

Customer support is fast and we guarantee full data recovery once payment is done.

Kind regards from the Cr1ptT0r team.

Перевод обоих текстов на русский:

Об этом (20 февраля)

Если вы здесь, то, вероятно, все ваши файлы зашифрованы!

Ключи расшифровки доступны для продажи. Индивидуальная расшифровка файлов также доступна. Первый файл расшифровывается БЕСПЛАТНО, чтобы доказать, что расшифровка возможна.

Закрытый ключ, используемый для шифрования файлов, создается на нашем защищенном сервере. Без этого ключа невозможно расшифровать любой файл. Открытый ключ (идентификатор пользователя) хранится в каждом файле, чтобы можно было сопоставить устройство с правильной парой ключей.

Список зашифрованных файлов сохраняется на устройстве в текстовом файле с именем "_cr1ptt0r_logs.txt".

Свяжитесь с нами через чат OpenBazaar или одним из следующих способов:

bitmessage: BM-NBcQxmkfyoVxSRE8WJQqEbXw1s63CMEq

tox: AE737ECB916BE24B41543BAD5B24710C5B9DB701592013A6EBBCC0A544931E6145C7D950B82F

Наилучшие пожелания от Cr1ptT0r team.

---

Об этом (21 февраля)

Если вы здесь, то, вероятно, все ваши файлы зашифрованы!

Ключи расшифровки доступны для продажи. Индивидуальная расшифровка файлов также доступна. Первый файл расшифровывается БЕСПЛАТНО, чтобы доказать, что расшифровка возможна.

Закрытый ключ, используемый для шифрования файлов, создается на нашем защищенном сервере. Без этого ключа невозможно расшифровать любой файл.

Открытый ключ (идентификатор пользователя) хранится в каждом файле, чтобы можно было сопоставить устройство с правильной парой ключей. Единственное, что нужно для восстановления всех файлов - это любой зашифрованный файл, отправленный нам через мессенджер.

Список зашифрованных файлов сохраняется на устройстве в текстовом файле с именем "_cr1ptt0r_logs.txt".

Свяжитесь с нами через чат OpenBazaar или одним из следующих способов:

tox: AE737ECB916BE24B41543BAD5B24710C5B9DB701592013A6EBBCC0A544931E6145C7D950B82F

bitmessage: BM-NBcQxmkfyoVxSRE8WJQqEbXw1s63CMEq

Если есть какие-то проблемы с веб-сайтом OpenBazaar или настольным приложением, то оплата завершается через мессенджер.

Поддержка клиентов быстрая, и мы гарантируем полное восстановление данных после оплаты.

Наилучшие пожелания от Cr1ptT0r team.

Технические детали

Вролне вероятно, что как и StorageCrypter Ransomware нацелен на устройства сетевого хранения (NAS), некоторые из которых поставляются с сервером Samba для обеспечения совместимости при совместном использования файлов между различными операционными системами. Использует уязвимость SambaCry.

SambaCry - это уязвимость Linux Samba, позволяющая злоумышленнику открыть командную оболочку, которую можно использовать для загрузки файлов и выполнения команд на уязвимом устройстве. Текущий метод заражения устройств NAS с помощью StorageCrypter, по-видимому, аналогичен варианту Elf_Shellbind, который ранее использовался для распространения майнеров.

Как защититься?

Разработчики Samba регулярно устраняют уязвимости. Нужно срочно установить все выпущенные патчи, если ранее это не было сделано.

Официальная страница с патчами и описаниями каждой уязвимости.

Вполне возможно, что может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Использует сайт OpenBazaar для "поддержки" пострадавших и продажи дешифровщика.

➤ Пострадавшие использовали D-Link NAS DNS-320 (ссылка на сайт производителя). Если модель устройства одинаковая или близкая к ней, то все модели в настройках по умолчанию содержат уязвимость, которую использовали нападавшие. Файловая система ext3.

На момент написания статьи не было сведений о том, какая конкретно уязвимость была использована, так в устройствах D-Link их известно несколько (например, эта). Но необходимо напомнить, что старые модели с устаревшей прошивкой более уязвимы, чем те, которые получили обновление.

Список обновлений для версий DNS-320 и DNS-320L:

https://support.dlink.com/ProductInfo.aspx?m=DNS-320

https://support.dlink.com/ProductInfo.aspx?m=DNS-320L

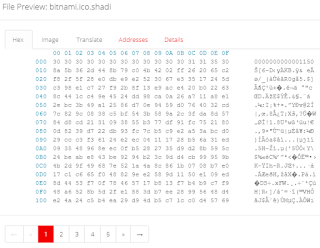

О шифровании:

Для шифрования используется криптобиблиотека Sodium и алгоритм асимметричного шифрования "curve25519xsalsa20poly1305" (Curve25519, Salsa20, Poly1305). Подробнее об curve25519xsalsa20poly1305 в статье по ссылке.

Открытый 256-битный ключ шифрования находится в файле cr1ptt0r_logs.txt, в котором также хранится список зашифрованных файлов, и он же добавляется в конец зашифрованных файлов, прямо перед маркером.

К зашифрованным файлам добавляется маркер файлов: _Cr1ptT0r_

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

_FILES_ENCRYPTED_README.txt

_cr1ptt0r_support.txt

_cr1ptt0r_logs.txt

_cr1ptt0r_privkey.txt

_cr1ptt0r_support.txt

cr1ptt0r

<random>.exe - случайное название

Расположения:

\\IP-адрес NAS\имя папки

Volume_1\ ...

Public\

Downloads\

Web\

media\

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

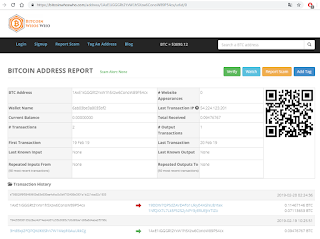

Сетевые подключения и связи:

Tor-URL-1: wffv2rkacrq6uuos.onion

Tor-URL-2: ggf6lip475gcshd3.onion

OB: https://openbazaar.com/store/home/QmcVHJWngBD67hhqXipFvhHcgv1RYLBGcpthew7d9pC3rq

https://openbazaar.com/store/QmcVHJWngBD67hhqXipFvhHcgv1RYLBGcpthew7d9pC3rq/all-files-decryption

Bitmessage: BM-NBcQxmkfyoVxSRE8WJQqEbXw1s63CMEq

Tox: AE737ECB916BE24B41543BAD5B24710C5B9DB701592013A6EBBCC0A544931E6145C7D950B82F

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

➤ Cr1ptT0r Ransomware представляет собой двоичный файл ELF ARM.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.  Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (author) * to the victims who sent the samples