Major Ransomware

Bmps Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: нет данных. Распространяется с помощью email-спама и вредоносных вложений из Польши.

Обнаружения:

DrWeb -> Trojan.DownLoader27.37596, Trojan.Encoder.29643

BitDefender -> Generic.Ransom.WCryG.*

ALYac -> Trojan.Ransom.Major

Avira (no cloud) -> TR/FileCoder.ikyxv

Kaspersky -> Not-a-virus:HEUR:AdWare.Win32.Generic

Symantec -> ML.Attribute.HighConfidence, Trojan.Gen.MBT

© Генеалогия: выясняется, явное родство с кем-то не доказано.

К зашифрованным файлам добавляются расширения:

.major

.core

.cube

.mars

.legacy

.orion

.AIR

.ONIX

Фактически используется составное расширение по шаблону, который можно записать следующим образом:

<original_filename>.<number_code{14-20}>.bmps@tutanota.com.major

<original_filename>.<ID>.bmps@tutanota.com.major

<original_filename>.<ID>.xlsx@tutanota.com.core

Примеры зашифрованных файлов:

IMG_123.jpg.15031736919164.bmps@tutanota.com.major

IMG_123.jpg.15031736919164.xlsx@tutanota.com.core

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец марта - начало апреля 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Первые сообщения мы получили из Польши (расширение .major), Португалии (.core), Украины (.major).

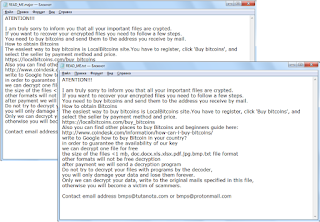

Записка с требованием выкупа называется: READ_ME.txt

Другие варианты зачем-то добавляли к записке используемое расширение: .major или .core

Таким образом записки принимали следующий вид.

READ_ME.major

READ_ME.core

Текст записки при этом не шифруется. При этом в записке нет никакого ID.

Вероятно, что вымогателям нужен зашифрованный файл для определения ключа.

Часть записки с ошибками в двух словах была заимствована из Xorist-TaRoNiS Ransomware. Ниже в тексте слова с ошибками выделены красным цветом.

Содержание записки о выкупе:

ATENTION!!!

I am truly sorry to inform you that all your important files are crypted.

If you want to recover your encrypted files you need to follow a few steps.

You need to buy bitcoins and send them to the address you receive by mail.

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site.You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

write to Google how to buy Bitcoin in your country?

in order to guarantee the availability of our key

we can decrypt one file for free

the size of the files <1 mb, doc.docx.xls.xlsx.pdf.jpg.bmp.txt file format

other formats will not be free decryption

after payment we will send a decryption program

Do not try to decrypt your files with programs by the decoder,

you will only damage your data and lose them forever.

Only we can decrypt your data, write to the original mails specified in this file,

otherwise you will become a victim of scammers.

Contact email address bmps@tutanota.com or bmps@protonmail.com

Перевод записки на русский язык:

ВНИМАНИЕ !!!

Мне очень жаль сообщать вам, что все ваши важные файлы зашифрованы.

Если вы хотите восстановить зашифрованные файлы, вам нужно сделать несколько шагов.

Вам надо купить биткоины и отправить их по адресу, который вы получите по почте.

Как получить биткоины

Самый простой способ купить биткоины - это сайт LocalBitcoins. Вам надо зарегистрироваться, нажать 'Buy bitcoins' и выбрать продавца по способу оплаты и цене.

https://localbitcoins.com/buy_bitcoins

Также вы можете найти другие места, чтобы купить биткоины и руководство для начинающих здесь:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

напишите в Google как купить биткоин в вашей стране?

чтобы гарантировать доступность нашего ключа

мы можем дешифровать один файл бесплатно, размер файлов <1 мб, doc.docx.xls.xlsx.pdf.jpg.bmp.txt. Другие форматы не будут бесплатными для дешифрования, после оплаты мы отправим программу дешифрования

Не пытайтесь расшифровать ваши файлы с помощью программ, декодер,

вы только повредите свои данные и потеряете их навсегда.

Только мы можем расшифровать ваши данные, пишите на оригинальные почты, указанные в этом файле, иначе вы станете жертвой мошенников.

Контактный email-адрес bmps@tutanota.com или bmps@protonmail.com

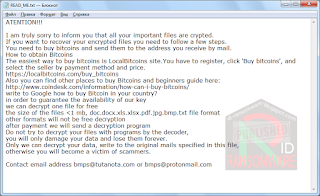

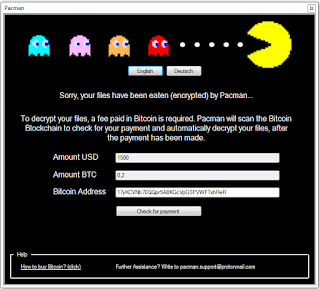

Другим информаторов жертвы выступает изображение, заменяющее обои Рабочего стола. На нем написан краткий текст записки о выкупе.

Содержание текста:

ATENTION!!!

I am truly sorry to inform you that all your important files are crypted

Do not try to decrypt your files with programs by the decoder,

you will only damage your data and lose them forever.

Contact email address bmps@tutanota.com or bmps@protonmail.com

Перевод на русский язык:

ВНИМАНИЕ !!!

Мне жаль сообщать вам, что все ваши важные файлы зашифрованы

Не пытайтесь расшифровать ваши файлы программами, декодером,

вы только повредите свои данные и потеряете их навсегда.

Контакт email-адрес bmps@tutanota.com или bmps@protonmail.com

Технические детали

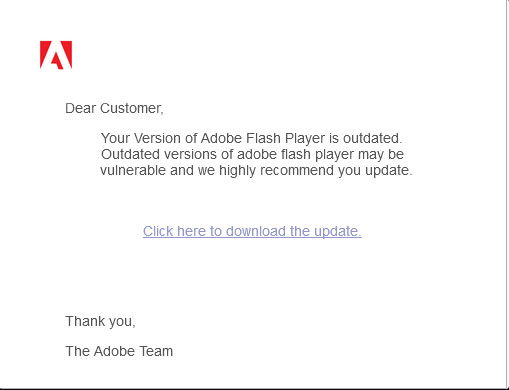

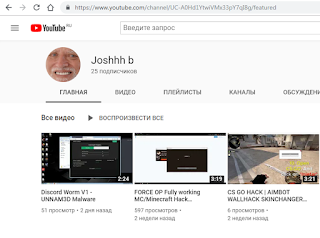

Распространяется с помощью email-спама и вредоносных вложений (tar, vbs) с польских email-адресов. Один их них указан ниже.

Может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Используется атака DDE (см. описание "атака DDE" в Глоссарии).

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit.exe bcdedit /set {default} bootstatuspolicy ignoreallfailures (PID: 3208)

cmd.exe /C bcdedit /set {default} recoveryenabled no

bcdedit.exe bcdedit /set {default} recoveryenabled no

cmd.exe /C wbadmin delete catalog -quiet

wbadmin.exe wbadmin delete catalog -quiet

cmd.exe /C vssadmin.exe delete shadows /all /quiet

vssadmin.exe delete shadows /all /quiet

cmd.exe /C bcdedit.exe /set {current} nx AlwaysOff

bcdedit.exe /set {current} nx AlwaysOff

cmd.exe /C wmic SHADOWCOPY DELETE

WMIC.exe wmic SHADOWCOPY DELETE

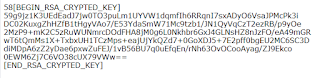

➤ Ключ RSA целиком добавляется в конец зашифрованного файла.

Список файловых расширений, подвергающихся шифрованию:

Многие популярные расширения.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

svchost.exe - вредоносный загрузчик

<random>.exe - случайное название вредоносного файла

faktura.tar - архив с вредоносным вложением

faktura_8800.vbs - вредоносное вложение (содержимое tar-архива)

PDB: WMIC.pdb, wscript.pdb

Содержимое файла faktura_8800.vbs

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: xxxxs://pizcheks.info/ (Швеция)

URL: xxxx://rinugsof.host/ (Финляндия)

Email-spam (malware): avuqywyhydoz1989@o2.pl

Email-1: bmps@tutanota.com, bmps@protonmail.com

Email-2: xlsx@tutanota.com

BTC: 3D3wASNpUKXU3WBs6qcKcyakQbCb9cpCF7

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >> +HA faktura_8800.tar{vbs} >>

𝚺 VirusTotal analysis >> +VT faktura_8800.tar{vbs} >>

🐞 Intezer analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Кажется самый ранний вариант:

25 марта 2019:

Топик на форуме >>

Расширение: .core

Составное расширение: .<number_code{14}>.xlxs@tutanota.com.core

Пример расширения: .15033918869506.xlxs@tutanota.com.core

Записка: READ_ME.core

Обновление от 17 апреля 2019:

Расширение: .cube

Составное расширение: .<number_code{14}>.mikrotik@tutamail.com.cube

Записка: READ_ME.cube

Email: mikrotik@tutamail.com, paydear@aol.com

➤ Содержание записки:

ATENTION!!!

I am truly sorry to inform you that all your important files are crypted.

If you want to recover your encrypted files you need to follow a few steps.

You need to buy bitcoins and send them to the address you receive by mail.

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site.You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

write to Google how to buy Bitcoin in your country?

in order to guarantee the availability of our key

we can decrypt one file for free

the size of the files <1 mb, doc.docx.xls.xlsx.pdf.jpg.bmp.txt file format

other formats will not be free decryption

after payment we will send a decryption program

Do not try to decrypt your files with programs by the decoder,

you will only damage your data and lose them forever.

Only we can decrypt your data, write to the original mails specified in this file,

otherwise you will become a victim of scammers.

Contact email address mikrotik@tutamail.com or paydear@aol.com

Обновление от 24 апреля 2019:

Пост на форуме >>

Пост в Твиттере >>

Расширение: .mars

Составное расширение .15021807446840.rootcopper@tutanota.com.mars

Email: rootcopper@aol.com, rootcopper@tutanota.com, rootcopper@protonmail.com

Записка: READ_ME.mars

➤ Содержание записки:

All your important files are encrypted.

To recover encrypted files, you need:

1. Buy bitcoins. The easiest way to buy bitcoins is the LocalBitcoins site. You must register, click "Buy Bitcoins" and select a seller by payment method and price. https://localbitcoins.com/buy_bitcoins

You can also find other places to buy bitcoins and a beginner’s guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

write to google how to buy bitcoin in your country?

to guarantee the availability of our key

we can decrypt three files for free.

2. Send bitcoins to the address you receive in the mail. After payment, we will send a decryption program

Do not try to decrypt your files using third-party programs, decoders. You only damage your data and lose them forever.

Only we can decrypt your data!

Contact email address rootcopper@aol.com or rootcopper@tutanota.com or rootcopper@protonmail.com

Обновление от 29 мая 2019:

Пост в Твиттере >>

Расширение: .legacy

Составное расширение: .id-XXXXXXXXXXXXXX.nordfox@tutanota.com.legacy

Записка: READ_ME.txt

Email: nordfox@tutanota.com, nordfox@protonmail.com, nordfox@aol.com

Файл: ckoufc.exe

Результаты анализов: VT + VMR

Обновление от 17 июня 2019:

Пост в Твиттере >>

Пост на форуме >>

Расширение: .orion

Составное расширение:

Email: foxnitro@tutanota.com, foxnitro@aol.com, foxnitro@protonmail.comЗаписка: READ_ME.orion

➤ Содержание записки:

All your important files are encrypted.

To recover encrypted files, you need:

1. Buy bitcoins. The easiest way to buy bitcoins is the LocalBitcoins site. You must register, click "Buy Bitcoins" and select a seller by payment method and price. https://localbitcoins.com/buy_bitcoins

You can also find other places to buy bitcoins and a beginner’s guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

write to google how to buy bitcoin in your country?

to guarantee the availability of our key

we can decrypt three files for free.

2. Send bitcoins to the address you receive in the mail. After payment, we will send a decryption program

Do not try to decrypt your files using third-party programs, decoders. You only damage your data and lose them forever.

Only we can decrypt your data!

Contact email address foxnitro@tutanota.com foxnitro@aol.com foxnitro@protonmail.com

Обновление от 5 ноября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .AIR

Составное расширение: .<id{20}>.ex_parvis@aol.com.AIR

Примеры зашифрованных файлов: Image_001.png.12781717671972518758.ex_parvis@aol.com.AIR

BOOTSECT.BAK.12781717671972518758.ex_parvis@aol.com.AIR

Мьютекс от ID (пример): 12781717671972518758

Записка: TRY_TO_READ.html

Major

I am truly sorry to inform you that all your important files are crypted.

If you want to recover your encrypted files you need to follow a few steps. Do not try to decrypt your files with programs by the decoder

Do not try to decrypt your files with programs by the decoder you will only damage your data and lose them forever

Only we can decrypt your data, write to the original mails specified in this file, otherwise you will become a victim of scammers

Contact me on this email address ex_parvis@aol.com ex_parvis@tutanota.com ex_parvis@protonmail.com "

Here is you personal id, send it to us

yFIJ12Ri78mUtYGTPAhnRnljMrggyysqQ4qVpsLcjWlHWd3KsZq1laBF3kpafw1mwVx030tjNpukZfr+fTqKsX+*** (всего 1940 знаков)

v 1.0.1(old)

---

Также используется изображение, заменяющее обои Рабочего стола

---Домен: rinugsof.host

Адрес на домене: rinugsof.host/senior?bs=MTI3ODE3MTc2NzE5NzI1MTg3NTg7V2luZG93cyA3I*** (всего 124 знака)

Email: ex_parvis@aol.com, ex_parvis@tutanota.com, ex_parvis@protonmail.com

URL: rinugsof.host (США)

Результаты анализов: VT + VMR + AR / VT + VMR

➤ Новые обнаружения:

DrWeb -> Trojan.Encoder.29643

BitDefender -> Generic.Ransom.WCryG.4E19A59E

Malwarebytes -> Ransom.Major

ALYac -> Trojan.Ransom.Major

Avira (no cloud) -> HEUR/AGEN.1007081

Обновление от 27 января 2020:

Топик на форуме >>

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .ONIX

Составное расширение (шаблон): .<id{20}>.Ad_finem@tutanota.com.ONIX

Составное расширение (пример): .19892708981972527476.Ad_finem@tutanota.com.ONIX

Записка: TRY_TO_READ.html

Email: Ad_finem@tutanota.com, adfinem001@cock.li, Ad_finem001@protonmail.com

URL: rinugsof.host (США) и rinugsof.hostrinugsof.host (Франция)

URLs: xxxx://barclyonline.com

xxxxs://trk.yourmobistyle.com

xxxx://pastilon.com

xxxx://xxsxzw.info

xxxx://www.tagvault.org/

xxxx://www.interred.de/

xxxx://yourservice.live

Мьютексы: 19892708981972527476

IESQMMUTEX_0_208

DBWinMutex

Результаты анализов: VT + HA + AR + IA + IA + JSB

➤ Обнаружения:

DrWeb -> Trojan.Siggen9.8998

BitDefender -> Generic.Ransom.WCryG.16001B58

ALYac -> Trojan.Ransom.Major

ESET-NOD32 -> A Variant Of Win32/Filecoder.NSN

Microsoft -> Ransom:Win32/Crowti.P!MSR

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_Crowti.R002C0DAR20

---

➤ Содержание html-записки:

Onix

I am truly sorry to inform you that all your important files are crypted.

If you want to recover your encrypted files you need to follow a few steps. Do not try to decrypt your files with programs by the decoder

Do not try to decrypt your files with programs by the decoder you will only damage your data and lose them forever

Only we can decrypt your data, write to the original mails specified in this file, otherwise you will become a victim of scammers

Contact me on this email address Ad_finem@tutanota.com adfinem001@cock.li Ad_finem001@protonmail.com "

Here is you personal id, send it to us

5983722101972518758

1.0.3

---

Другим информатором жертвы выступает изображение, заменяющее обои Рабочего стола. Это белые буквы на чёрном фоне.

---

Результаты анализов: VT + VMR + AR

© Amigo-A (Andrew Ivanov): All blog articles.

---Домен: rinugsof.host

Адрес на домене: rinugsof.host/senior?bs=MTI3ODE3MTc2NzE5NzI1MTg3NTg7V2luZG93cyA3I*** (всего 124 знака)

Email: ex_parvis@aol.com, ex_parvis@tutanota.com, ex_parvis@protonmail.com

URL: rinugsof.host (США)

Результаты анализов: VT + VMR + AR / VT + VMR

➤ Новые обнаружения:

DrWeb -> Trojan.Encoder.29643

BitDefender -> Generic.Ransom.WCryG.4E19A59E

Malwarebytes -> Ransom.Major

ALYac -> Trojan.Ransom.Major

Avira (no cloud) -> HEUR/AGEN.1007081

Обновление от 27 января 2020:

Топик на форуме >>

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .ONIX

Составное расширение (шаблон): .<id{20}>.Ad_finem@tutanota.com.ONIX

Составное расширение (пример): .19892708981972527476.Ad_finem@tutanota.com.ONIX

Записка: TRY_TO_READ.html

Email: Ad_finem@tutanota.com, adfinem001@cock.li, Ad_finem001@protonmail.com

URL: rinugsof.host (США) и rinugsof.hostrinugsof.host (Франция)

URLs: xxxx://barclyonline.com

xxxxs://trk.yourmobistyle.com

xxxx://pastilon.com

xxxx://xxsxzw.info

xxxx://www.tagvault.org/

xxxx://www.interred.de/

xxxx://yourservice.live

Мьютексы: 19892708981972527476

IESQMMUTEX_0_208

DBWinMutex

Результаты анализов: VT + HA + AR + IA + IA + JSB

➤ Обнаружения:

DrWeb -> Trojan.Siggen9.8998

BitDefender -> Generic.Ransom.WCryG.16001B58

ALYac -> Trojan.Ransom.Major

ESET-NOD32 -> A Variant Of Win32/Filecoder.NSN

Microsoft -> Ransom:Win32/Crowti.P!MSR

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_Crowti.R002C0DAR20

---

➤ Содержание html-записки:

Onix

I am truly sorry to inform you that all your important files are crypted.

If you want to recover your encrypted files you need to follow a few steps. Do not try to decrypt your files with programs by the decoder

Do not try to decrypt your files with programs by the decoder you will only damage your data and lose them forever

Only we can decrypt your data, write to the original mails specified in this file, otherwise you will become a victim of scammers

Contact me on this email address Ad_finem@tutanota.com adfinem001@cock.li Ad_finem001@protonmail.com "

Here is you personal id, send it to us

5983722101972518758

1.0.3

---

Другим информатором жертвы выступает изображение, заменяющее обои Рабочего стола. Это белые буквы на чёрном фоне.

---

Результаты анализов: VT + VMR + AR

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet + myTweet ID Ransomware (ID as Major) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.