Estemani Ransomware

Mockba Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Обнаружения:

DrWeb -> Trojan.Encoder.29487, Trojan.Encoder.29887

BitDefender -> Generic.Ransom.Estemani.A095E571, Trojan.GenericKD.41854081

ESET-NOD32 -> Win32/Filecoder.Estemani.A, A Variant Of Generik.GDGLCGS

Malwarebytes -> Ransom.Estemani

Kaspersky -> Trojan.Win32.DelShad.aqw, Trojan-Ransom.Win32.Encoder.fuw

Symantec -> ML.Attribute.HighConfidence

© Генеалогия: Turkish FileEncryptor ? > Estemani

Изображение — только логотип статьи

К зашифрованным файлам никакое расширение не добавляется.

Смотрите подробности в разделе "Технические детали".

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину августа 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

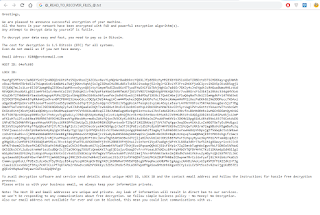

Записка с требованием выкупа называется: HOW_DECRYPT_FILES.txt

Содержание записки о выкупе:

Greetings,

We are pleased to announce successful encryption of your machine.

All the hosts in your network have been encrypted with FUD and powerful encryption algorithm(s) - RSA-2048 + Salsa20.

Any attempt to decrypt data by yourself is futile.

Read more:

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Salsa20

The cost for decryption begins from 0.75 Bitcoins (BTC) and depends on your business size.

Email address: estemaniii@airmail.cc

HOST ID: XXCLO***

To avail decryption software and service send details about unique HOST ID and the contact email address and Follow the instructions for hassle free decryption process.

Note: The Host ID and Email addresses are unique and private. Any leak of information will result in direct ban to our services.

We won't be responding to any communications about free decryption. We follow simple business policy - No Money! No Decryption.

Перевод записки на русский язык:

Привет,

Мы рады объявить об успешном шифровании вашей машины.

Все хосты в вашей сети были зашифрованы с помощью FUD и мощного алгоритма(ов) шифрования - RSA-2048 + Salsa20.

Любая попытка расшифровать данные самостоятельно бесполезна.

Прочитать больше:

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Salsa20

Стоимость расшифровки начинается с 0.75 биткойнов (BTC) и зависит от размера вашего бизнеса.

Адрес email: estemaniii@airmail.cc

Хост ID: XXCLO***

Чтобы воспользоваться программным обеспечением и сервисом дешифрования, отправьте информацию об уникальном HOST ID и контактном адресе email и следуйте инструкциям для беспроблемного процесса дешифрования.

Примечание. HOST ID и email являются уникальными и конфиденциальными. Любая утечка информации приведет к прямому бану наших услуг.

Мы не будем отвечать на любые сообщения о бесплатной расшифровке. Мы следуем простой деловой политике - Нет денег! Нет расшифровки.

Технические детали

Согласно Intezer-анализу может быть связан с утекшими в Сеть инструментами кибергруппы APT34 (они же Oilrig и HelixKitten), которым могли воспользоваться другие киберпреступники.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Подробности о зашифрованных файлах:

У зашифрованных файлов название не меняется, но к каждому зашифрованному файлу добавляется другой файл с таким же именем и суффиксом .manifest.xml

Пример:

Оригинальный файл = exp_ORCL_FULL_hoy.log

Дополнительный = exp_ORCL_FULL_hoy.log.manifest.xml

➤ Удаляет теневые копии файлов.

➤ Читает файлы, в которых хранятся пароли сторонних приложений.

Содержимое дополнительного файла:

<Manifest>

<key>5pAZ3vdcNV8TvP9Refh4whseBcv8cQEyTxmUHncSRSFtCUo25RoL7cHc4pKRmX7M5pqpHnhLqBEMQmxQYPFxh26e3Tyu3JDJzphWwJdi1n1e6mk5N7gYwXjJmwKtUYors2wFgP7t18pSta17bmExHsNd8BasHL9cW1pnR2UcakxHV1ERBaLCnuQyDAv75oSCRVDrUL7mJVBNYRGxoQ3ez2bXDCqK6HKifUZ9RYzW1hCrWvmsiFyxjaJPnkAD86fjACyUpy6WnUppbvwXF7NF7yQe9wiTMCjm7nr4kCMp4J2Jw1amwSEpM1oaqoKrxVtEX6mjtFDE3WibADtgQwmdFiHfY9xadF</key>

<filename>exp_ORCL_FULL_hoy.log</filename>

<filesize>14641</filesize>

</Manifest>

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

sam.exe

HOW_DECRYPT_FILES.txt

%name%.manifest.xml - местонахождение ключа

<random>.exe - случайное название вредоносного файла

00000000.eky

00000000.pky

TempWmicBatchFile.bat

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: estemaniii@airmail.cc

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Estemani Ransomware - август-октябрь 2019 - без расширения

Mockba Ransomware - октябрь 2019 - расширение .mockba

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 6 сентября 2019:

Расширение не добавляется.

Записка: @_READ_TO_RECOVER_FILES_@.txt

Email: X280@protonmail.com

Сумма выкупа: 1.5 BTC

Результаты анализов: HA + VT + IA + AR + VMR / VT + VT

➤ Содержание записки:

Greetings,

We are pleased to announce successful encryption of your machine.

All the hosts in your network have been encrypted with FUD and powerful encryption algorithm(s).

Any attempt to decrypt data by yourself is futile.

To decrypt your data easy and fast, you need to pay us in Bitcoin.

The cost for decryption is 1.5 Bitcoin (BTC) for all systems.

Even do not email us if you not have money.

Email Adress: X280@protonmail.com

HOST ID: 64efc603

LOCK ID:

HaoFgESMFbnrc3a*** [всего 2976 знаков]

To avail decryption software and service send details about unique HOST ID, LOCK ID and the contact email address and Follow the instructions for hassle free decryption process.

Please write us with your business email, we always keep your information private.

Note: The Host ID and Email addresses are unique and private. Any leak of information will result in direct ban to our services.

We won't be responding to any communications about free decryption. We follow simple business policy - No Money! No Decryption.

Also our email address not available for ever and can be blocked, this mean you could lost communications with us.

Обновление от 15 октября 2019:

Топик на форуме >>

Записка: @_READ_TO_RECOVER_FILES_@.txt

Email: zxqwopnm@tutanota.com

➤ Содержание записки:

Greetings,

We are pleased to announce successful encryption of your machine.

All the hosts in your network have been encrypted with FUD and powerful encryption algorithm(s).

Any attempt to decrypt data by yourself is futile.

To decrypt your data easy and fast, you need to pay us in Bitcoin.

Email Adress: zxqwopnm@tutanota.com

HOST ID: 1f567*** [всего 8 знаков]

LOCK ID:

KUSn4wLzg9yA2*** [всего 2976 знаков]

To avail decryption software and service send details about unique HOST ID, LOCK ID and the contact email address and Follow the instructions for hassle free decryption process.

Please write us with your business email, we always keep your information private.

Note: The Host ID and Email addresses are unique and private. Any leak of information will result in direct ban to our services.

We won't be responding to any communications about free decryption. We follow simple business policy - No Money! No Decryption.

Also our email address not available for ever and can be blocked, this mean you could lost communications with us.

Обновление от 17 октября 2019:

Пост в Твиттере >>

Расширение: -

Записка: # HOW TO RECOVER YOUR DATA #.txt

Email: decrypt.russ@protonmail.com

➤ Содержание записки:

Greetings,

We are pleased to announce successful encryption of your machines.

All the hosts in your network have been encrypted with powerful encryption algorithms.

The RSA-2048 used in encryption along with the Salsa20.

You can read more here:

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Salsa20

These cryptographies are indestructible.

Any attempt to decrypt data by yourself is futile.

To decrypt your data easy and fast, you need to pay us in Bitcoin.

Email Adress: decrypt.russ@protonmail.com

LOCK ID:

249SyWe4PDcn7F*** [всего 2982 знака]

To avail decryption software and service send details about unique LOCK ID and the contact email address,

and follow the instructions for hassle free decryption process.

Your time to make a payment is 4 days after first time of read this.

*** Please write us with your business email, we always keep your information private ***

Note:

The Host ID and Email addresses are unique and private. Any leak of information will result in direct ban to our services.

We won't be responding to any communications about free decryption.

We follow simple business policy - No Money! No Decryption.

Also our email address not available for ever and can be blocked, this mean you could lost communications with us.

Обновление от 23 октября 2019:

Топик на форуме >>

Пост в Твиттере >>

Мой пост в Твиттере >>

Расширение: .mockba

Записка: # HOW TO RECOVER YOUR DATA #.txt

Сумма выкупа: 1 BTC или больше.

Email: petersburgrecover@protonmail.com

Другие файлы: p.key, e.key

Результаты анализов: HA + VT + IA + AR

➤ Содержание записки:

All your files has been encrypted securely. Send your ID to our email for decryption information.

Email: petersburgrecover@protonmail.com

ID:

xek4B3yXowmj3*** [всего 2981 знак]

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as Estemani) Write-up, Topic of Support *

Thanks: Andrew Ivanov (author), quietman7, adolfo-ve Michael Gillespie * to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.