LonleyCrypt Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: _ApiHook_LEFgangaDEV.exe и WpfInjector. Разработчик: LEFgangaDEV.

Обнаружения:

DrWeb -> файл не опасен

BitDefender -> Trojan.GenericKD.32461855

ALYac -> Trojan.Ransom.LonleyCrypt

Tencent -> Win32.Trojan.Lonley.Zqla

Malwarebytes -> Trojan.Dropper

Kaspersky -> Trojan.Win32.Agentb.jtpr

Symantec -> Trojan Horse

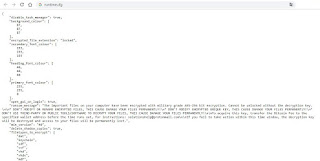

Изображение — только логотип статьи

К зашифрованным файлам добавляется расширение: .LonleyEncryptedFile

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину сентября 2019 г. Ориентирован на китайскоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа не найдена. Есть некий текстовый файл, сообщающий о наличии 24 часов. Можно ли его считать запиской о выкупе неясно. Возможно, что этот вымогатель еще недоработан.

Некую краткую информацию сообщает экран с текстом на китайском и кнопками на английском, и текст на китайском, помещенный исследователем в текстовый файл, чтобы показать оригинальный текст и перевод на английский.

Delete within 24 hours, otherwise please bear the consequences.

Перевод на русский:

Удалить в течение 24 часов, иначе получите последствия.

➤ Мы не стали заморачиваться с текстом, выбирать и переводить каждую строчку из этого окна. Желающие докопаться до смысла могут сами получить образец по ссылкам в конце статьи.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

_ApiHook_LEFgangaDEV.exe

<random>.exe - случайное название вредоносного файла

В коде найдена запись о разработчике:

made by LEFgangaDEV\r\npowered by LEFgangaDEV\r\napihookDemo by LEFgangaDEV\r\nax fucked by LEFgangaDEV\r\nmargele killed by LEFgangaDEV

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >> IA>>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as LonleyCrypt) Write-up, Topic of Support *

Thanks: Michael Gillespie, CyberSecurity GrujaRS Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.