Hermes837 Ransomware

Haka Ransomware

Variants: Haka, Cobain, Jenkins, Voyager, Hendrix, Dragon

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Обнаружения:

DrWeb -> Trojan.Encoder.29514, Trojan.Encoder.29768

BitDefender -> Trojan.GenericKD.32439125, Gen:Variant.Ransom.Hermes.140

Avira (no cloud) -> TR/HermesRansom.A

Kaspersky -> Trojan-Ransom.Win32.Crypmod.actb

ESET-NOD32 -> A Variant Of Win32/Filecoder.NXU

Malwarebytes -> Ransom.ProtoHermes

Symantec -> Downloader

TrendMicro -> Ransom_Crypmod.R002C0PIE19

TrendMicro -> Ransom_Crypmod.R002C0PIE19

© Генеалогия: ??? >> Hermes837 > BeijingCrypt с вариантами

Изображение — только логотип статьи (жезл Гермеса)

К зашифрованным файлам добавляется расширение: .hermes837

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец августа - первую половину сентября 2019 г. Штамп времени на файле: 23 августа 2019. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

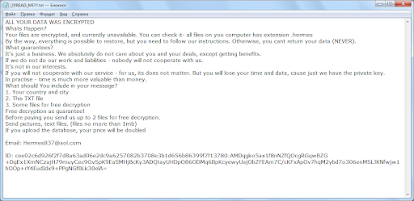

Записка с требованием выкупа называется: !!!READ_ME!!!

ALL YOUR DATA WAS ENCRYPTED

Whats Happen?

Your files are encrypted, and currently unavailable. You can check it- all files on you computer has extension .hermes

By the way, everything is possible to restore, but you need to follow our instructions. Otherwise, you cant return your data (NEVER).

What guarantees?

It's just a business. We absolutely do not care about you and your deals, except getting benefits.

If we do not do our work and liabilities - nobody will not cooperate with us.

It's not in our interests.

If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause just we have the private key.

In practise - time is much more valuable than money.

What should You include in your message?

1. Your country and city

2. This TXT file

3. Some files for free decryption

Free decryption as guarantee!

Before paying you send us up to 2 files for free decryption.

Send pictures, text files. (files no more than 1mb)

If you upload the database, your price will be doubled

Email: Hermes837@aol.com

ID: cee02c6d926f2f7d8a63ad06e2dc9a6257082b37***

Перевод записки на русский язык:

Все ваши данные были зашифрованы

Что случилось?

Ваши файлы зашифрованы и в настоящее время недоступны. Вы можете проверить это - все файлы на вашем компьютере имеют расширение .hermes

Кстати, все можно восстановить, но нужно следовать нашим инструкциям. В противном случае вы не сможете вернуть свои данные (НИКОГДА).

Какие гарантии?

Это просто бизнес. Мы абсолютно не заботимся о вас и ваших сделках, кроме получения льгот.

Если мы не будем выполнять свою работу и обязательства - никто не будет с нами сотрудничать.

Это не в наших интересах.

Если вы не будете сотрудничать с нашим сервисом - для нас это не имеет значения. Но вы потеряете свое время и данные, потому что только у нас есть закрытый ключ.

На практике время гораздо ценнее денег.

Что Вы должны включить в свое сообщение?

1. Ваша страна и город

2. Этот текстовый файл

3. Некоторые файлы для бесплатной расшифровки

Бесплатная расшифровка как гарантия!

Перед оплатой вы отправляете нам до 2 файлов для бесплатной расшифровки.

Отправляйте картинки, текстовые файлы. (файлы не более 1 МБ)

Если вы загрузите базу данных, ваша цена будет удвоена

Email: Hermes837@aol.com

ID: cee02c6d926f2f7d8a63ad06e2dc9a6257082b37 ***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

!!!READ_ME!!!.txt - файл записки от вымогателей

__lock_XXX__ - файл, содержащий четырехзначное число

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

\hermes\deploy-min\http://bin_hdr_enc.pb.cc

\hermes\deploy-min\http://bin_hdr_common.pb.cc

\hermes\build\minsizerel\http://bin_hdr_enc.pb.cc

C:\111\hermes\build\minsizerel\bin_hdr_common.pb.cc

C:\111\hermes\build\minsizerel\bin_hdr_enc.pb.cc

C:\111\hermes\cryptopp\rijndael_simd.cpp

C:\111\hermes\cryptopp\sha_simd.cpp

C:\111\hermes\cryptopp\sse_simd.cpp

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: Hermes837@aol.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Haka Ransomware - июль 2019

Hermes837 Ransomware - август, сентябрь 2019

BeijingCrypt Ransomware - июль 2020

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Более ранний вариант от 20 июля 2019:

Пост в Твиттере >> (может быть двойное шифрование и путаница):

Расширение: .haka

Записка: !!!READ_ME_FIRST!!!.txt

Email: mydataback@cock.li, datahelper@protonmail.com

Расширение: .haka

Записка: !!!READ_ME_FIRST!!!.txt

Email: mydataback@cock.li, datahelper@protonmail.com

Обновление от 14 октября 2019:

Пост в Твиттере >>

Расширение: .cobain

Записка: !!!READ_ME!!!.txt

Email: cobain_ransom@protonmail.com, cobain0ransom@cock.li

Специальный файл: __lock_XXX__

Результаты анализов: VT + AR + IA + HA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.29768

BitDefender -> Gen:Variant.Ransom.Hermes.140

Malwarebytes -> Ransom.ProtoHermes

TrendMicro -> Ransom.Win32.COBAIN.A

ESET-NOD32 -> A Variant Of Win32/Filecoder.NXU

ALL YOUR DATA WAS ENCRYPTED

Whats Happen?

Your files are encrypted, and currently unavailable. You can check it- all files on you computer has extension .cobain

By the way, everything is possible to restore, but you need to follow our instructions. Otherwise, you cant return your data (NEVER).

What guarantees?

It's just a business. We absolutely do not care about you and your deals, except getting benefits.

If we do not do our work and liabilities - nobody will not cooperate with us.

It's not in our interests.

If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause just we have the private key.

In practise - time is much more valuable than money.

What should You include in your message?

1. Your country and city

2. This TXT file

3. Some files for free decryption

Free decryption as guarantee!

Before paying you send us up to 2 files for free decryption.

Send pictures, text files. (files no more than 1mb)

If you upload the database, your price will be doubled

Email: cobain_ransom@protonmail.com

cobain0ransom@cock.li

ID: 2253bb7a078d5992e3d05911a2*** [всего 237 знаков]

Идентификация в ID Ransomware была Jenkins, потом исчезла.

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .jenkins

Записка: !READ_ME.txt

Email: jenkins0ran@countermail.com, jenkins0ran@cock.li

Специальный файл: __lock_XXX__

Результаты анализов: VT + AR + IA + HA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.29768

BitDefender -> Trojan.GenericKD.32892452

TrendMicro -> Ransom_Encoder.R067C0WA520

ESET-NOD32 -> A Variant Of Win32/Filecoder.NXU

SOMETHING WENT WRONG, PLEASE CONTACT YOUR SYSTEM ADMINISTRATOR!

He can help you to understand whats happened.

If he can't help you, contact us via email:

jenkins0ran@countermail.com

jenkins0ran@cock.li

HURRY UP! WE HAVE ANTIDOTE FOR YOUR FILES! DISCOUNT 20% FOR CLIENTS, WHO CONTACT US IN THE SAME DAY!

You can attach 2 files (text or picture) to check our honest intentions, we will heal them and send back.

File size not more than 1 Mb and it's should be text or picture, NOT DATABASE.

Fill the following QUESTIONNAIRE and send it in body of your email.

***********************************

QUESTIONNAIRE

Company name: [PUT YOUR COMPANY NAME HERE]

Country: [PUT YOUR COUNTRY HERE]

City: [PUT YOUR CITY HERE]

ID: 4LULBTlEDDZ9mSrwSt3TP8zBTnRZux7GLYZ6BKX6AEn5/eJDHdXzvY2+Zxhj1sv+ [всего 237 знаков]

***********************************

We can help you to avoid same issues in future, after heal we will provide advice how to fix security issues on your network.

Обновление от 10 марта 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .voyager

Записка: !READ_ME.txt

Email: voyager010@aol.com, voyager@cock.li

Файл EXE: voyager_en.exe

Результаты анализов: VT + AR + IA + HA + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.29768

BitDefender -> Gen:Variant.Razy.596169

ESET-NOD32 -> A Variant Of Win32/Filecoder.NXU

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Encoder.Hrpn

TrendMicro -> Ransom_Encoder.R011C0GBR20

Обновление от 10 марта 2020 или раньше:

Расширение: .hendrix

Записка: !!!READ_ME!!!.txt

Email: hendrix0helper@countermail.com, hendrix0helper@cock.li

Результаты анализов: VT + HA

➤ Содержание записки:

ALL YOUR DATA WAS ENCRYPTED

Whats Happen?

Your files are encrypted, and currently unavailable. You can check it- all files on you computer has extension .hendrix

By the way, everything is possible to restore, but you need to follow our instructions. Otherwise, you cant return your data (NEVER).

What guarantees?

It's just a business. We absolutely do not care about you and your deals, except getting benefits.

If we do not do our work and liabilities - nobody will not cooperate with us.

It's not in our interests.

If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause just we have the private key.

In practise - time is much more valuable than money.

What should You include in your message?

1. Your country and city

2. This TXT file

3. Some files for free decryption

Free decryption as guarantee!

Before paying you send us up to 2 files for free decryption.

Send pictures, text files. (files no more than 1mb)

If you upload the database, your price will be ...

Вариант от 10 мая 2020:

Обнаружен: 23 марта 2021.

Расширение: .dragon

Записка: !!!READ_ME_FIRST!!!.txt

Специальный файл: __lock_xxx__

➤ Обнаружения >>

DrWeb -> Trojan.Encoder.33664

BitDefender -> Gen:Variant.Razy.761633

ESET-NOD32 -> A Variant Of Win32/Filecoder.NXU

Malwarebytes -> Malware.Heuristic.1003

Microsoft -> Ransom:Win32/Filecoder.BA!MTB

Rising -> Ransom.Cobain!1.BDBB (CLOUD)

Symantec -> ML.Attribute.HighConfidence

Tencent -> Malware.Win32.Gencirc.11bbb292

TrendMicro -> Ransom.Win32.DRAGON.THCBEBA

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as Hermes837) Write-up, Topic of Support *

Thanks: CyberSecurity GrujaRS, Michael Gillespie, S!Ri Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.