Sapphire Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в $25 в BTC, чтобы вернуть файлы. Оригинальное название: Sapphire Ransomware. На файле написано: Sapphire Ransomware.exe.

---

Обнаружения:

DrWeb -> Trojan.Ransom.671

BitDefender -> Gen:Heur.Ransom.HiddenTears.1

ALYac -> Trojan.Ransom.Stupid

Avira (no cloud) -> TR/Ransom.npwej

ESET-NOD32 -> A Variant Of MSIL/Filecoder.FGKaspersky -> HEUR:Trojan.MSIL.Diztakun.gen

Malwarebytes -> Ransom.Sapphire

Rising -> Trojan.Filecoder!8.68 (TFE:C:fiL***

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> TROJ_GEN.R002C0RIT20

---

© Генеалогия: Stupid >> Sapphire

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .sapphire

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Образец этого крипто-вымогателя был найден в конце августа 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Запиской с требованием выкупа выступает экран блокировки:

Содержание записки о выкупе:

YOUR FILES HAVE BEEN ENCRYPTED!!Your personal photos, documents, music and videos have been encrypted by Sapphire! I'm in a good mood today and decided that I will not delete your files. But rather hold on to them.To decrypt them You need to pay me $25 in Bitcoins to get the key.Your files will remain what they are right now. and they will stay that way until you decrypt your files.Thank youBitcoin Address: 1399Zu6zdH3jUG9XakPKXmi2AWNwvhGAyhDecrypt: [ ] [DECRYPT]

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ !!Ваши личные фото, документы, музыка и видео зашифрованы Sapphire! Я сегодня в хорошем настроении и решил, что не буду удалять ваши файлы. Но лучше держись за них.Для их расшифровки вам надо заплатить мне $25 в биткойнах за ключ.Ваши файлы останутся такими, как сейчас. и они останутся такими, пока вы не расшифруете свои файлы.СпасибоБиткойн-адрес: 1399Zu6zdH3jUG9XakPKXmi2AWNwvhGAyhРасшифровать: [ ] [РАСШИФРОВАТЬ]

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

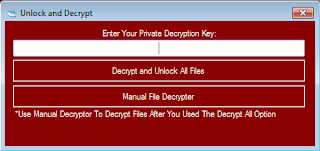

➤ Код дешифрования: sapphire_is_a_good_color

➤ Отключает через реестр Windows Диспетчер задач (Task Manager).

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Sapphire Ransomware.exe - название вредоносного файлаSapphire Ransomware.pdb - название файла проектаC:\Users\Admin\AppData\Local\Temp\Sapphire Ransomware.exe

C:\Users\Brayden D\source\repos\Sapphire Ransomware\Sapphire Ransomware\obj\Debug\Sapphire Ransomware.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email:

BTC: 1399Zu6zdH3jUG9XakPKXmi2AWNwvhGAyh

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в $25 в BTC, чтобы вернуть файлы. Оригинальное название: Sapphire Ransomware. На файле написано: Sapphire Ransomware.exe.

---

Обнаружения:

DrWeb -> Trojan.Ransom.671

BitDefender -> Gen:Heur.Ransom.HiddenTears.1

ALYac -> Trojan.Ransom.Stupid

Avira (no cloud) -> TR/Ransom.npwej

ESET-NOD32 -> A Variant Of MSIL/Filecoder.FG

Malwarebytes -> Ransom.Sapphire

Rising -> Trojan.Filecoder!8.68 (TFE:C:fiL***

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> TROJ_GEN.R002C0RIT20

---

© Генеалогия: Stupid >> Sapphire

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .sapphire

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Образец этого крипто-вымогателя был найден в конце августа 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Запиской с требованием выкупа выступает экран блокировки:

Содержание записки о выкупе:

Перевод записки на русский язык:

YOUR FILES HAVE BEEN ENCRYPTED!!

Your personal photos, documents, music and videos have been encrypted by Sapphire! I'm in a good mood today and decided that I will not delete your files. But rather hold on to them.

To decrypt them You need to pay me $25 in Bitcoins to get the key.

Your files will remain what they are right now. and they will stay that way until you decrypt your files.

Thank you

Bitcoin Address: 1399Zu6zdH3jUG9XakPKXmi2AWNwvhGAyh

Decrypt: [ ] [DECRYPT]

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ !!

Ваши личные фото, документы, музыка и видео зашифрованы Sapphire! Я сегодня в хорошем настроении и решил, что не буду удалять ваши файлы. Но лучше держись за них.

Для их расшифровки вам надо заплатить мне $25 в биткойнах за ключ.

Ваши файлы останутся такими, как сейчас. и они останутся такими, пока вы не расшифруете свои файлы.

Спасибо

Биткойн-адрес: 1399Zu6zdH3jUG9XakPKXmi2AWNwvhGAyh

Расшифровать: [ ] [РАСШИФРОВАТЬ]

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Код дешифрования: sapphire_is_a_good_color

➤ Отключает через реестр Windows Диспетчер задач (Task Manager).

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Sapphire Ransomware.exe - название вредоносного файла

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 12 февраля 2021:Расширение: .sapphire➤ Код дешифрования: Dr WeStФайл: Sapphire Ransomware.exe*

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS === Read to links: ID Ransomware (ID as Stupid)Write-up, Topic of Support

Read to links: ID Ransomware (ID as Stupid)Write-up, Topic of Support

Thanks: Michael Gillespie, MalwareHunterTeam Andrew Ivanov (author) dnwls0719

Thanks: Michael Gillespie, MalwareHunterTeam Andrew Ivanov (author) dnwls0719

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 12 февраля 2021:

Расширение: .sapphire

➤ Код дешифрования: Dr WeSt

Файл: Sapphire Ransomware.exe

*

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links:ID Ransomware (ID as Stupid)Write-up, Topic of Support

Thanks:Michael Gillespie, MalwareHunterTeamAndrew Ivanov (author)dnwls0719

© Amigo-A (Andrew Ivanov): All blog articles. Contact.